比利时国防部被用Log4j漏洞攻破,又出新洞

比利时政府官员表示,自上周五发生网络事件后,比利时国防部的部分计算机网络一直处于瘫痪状态,攻击者利用了Apache Log4j漏洞。

“整个周末,我们的团队都被动员起来控制问题,保证我们的运行并警告我们的合作伙伴,”发言人Olivier Séverin告诉新闻出版物VRT NEWS。“首要任务是保持网络运行,我们将继续关注局势。”

Log4j是一种广泛使用的日志软件,存在于数亿台设备中。据微软和Mandiant研究人员称,多国政府有关联的黑客都争先恐后地利用这一漏洞,目前勒索软件组织也试图利用该漏洞。

关于此漏洞,请查阅我们之前发送的内容:“互联网破了个洞”

比利时国防部是该漏洞的第一个备受瞩目的政府受害者,但鉴于Log4j在公共和私营部门流行的许多企业软件中无处不在,这不太可能是最后一个。

比利时国防部发言人Séverin说,在发现攻击后,比利时网络的受影响部分被分割,截至本周一早上,包括电子邮件在内的系统似乎仍处于瘫痪状态。

比利时政府并未将此次袭击归咎于任何团体或国家。

CISA主管Jen Easterly称该漏洞是“我在整个职业生涯中见过的最严重的漏洞之一”。美国国土安全部网络安全和基础设施安全局周五发布了一项指令,要求所有联邦民事机构在12月24日之前修补任何有风险的系统。

2.16版刚修补又出新漏洞

昨天,随着2.17.0版本的发布,情况发生了变化,该版本修复了一个影响 log4j 2.16的看似轻微但“高”严重性的拒绝服务(DoS)漏洞。

这个DoS漏洞标识符为CVE-2021-45105。

三天前,Apache的JIRA项目出现拒绝服务漏洞(CVE-2021-45046)。该漏洞被描述为:不管出于任何原因尝试对以下字符串进行字符串(抱歉不放出)替换,它将触发无限递归,并且应用程序将崩溃。

三天后,Apache将CVE-2021-45046的严重性从低(3.7)提高到高危(9.0),因为较新的绕过允许通过此漏洞进行数据泄露的可能性。

事实证明,在过去三天对该问题进行辩论后,Apache分配了一个新的CVE(CVE-2021-45105),并推出了一个2.17.0新版本,跟踪号为CVE-2021-45105的漏洞在CVSS现在得分为“高”(7.5)。

尽管JNDI查找在2.16版中完全禁用,但在某些情况下仍然可以使用自引用查找。Apache Log4j2版本2.0-alpha1到2.16.0没有防止自引用查找的不受控制的递归。

谷歌:超过35000个Java包存在Log4j漏洞

谷歌的分析显示超过35000个Java包包含log4j漏洞。“超过35000个Java 包,占Maven中央存储库(最重要的Java包存储库)的8%以上,受到最近披露的log4j漏洞的影响,”谷歌开源洞察团队的James Wetter和Nicky Ringland在博文中透露。

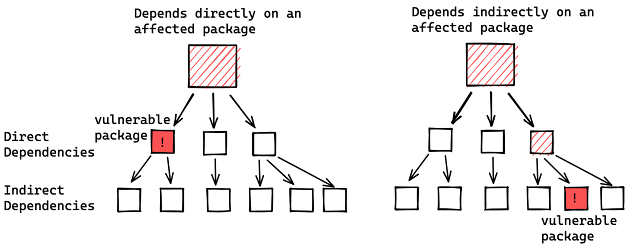

根据Google的说法,Maven Central中的绝大多数易受攻击的Java包“间接”借用了log4j——即log4j是所使用包的依赖项的依赖项,这个概念也称为传递依赖项。

大多数易受攻击的Java包使用“log4j”作为间接依赖项(Google)

在谷歌识别的35863个包中,只有大约7000个直接借用了log4j,这表明并非所有开发人员都可以充分了解他们的软件: “用户对其依赖项和传递依赖项缺乏可见性,这使得修补变得困难;这也使得很难确定此漏洞的完整爆炸半径”谷歌解释说。

但自从上周披露漏洞以来,Wetter和Ringland表示,社区已经做出了积极回应,并且已经修复了他们最初发现的35863个易受攻击的软件包中的4620个,这个数字占所有易受攻击包的13%。

纵观公开披露的影响Maven包的关键漏洞的历史,目前不到48%的包对这些漏洞进行了修复,谷歌研究人员预测,在所有Java中完全消除log4j缺陷之前“需要等待很长时间,可能需要数年时间。

如各位看到国内各大安全厂家报道的那样,威胁行为者正在利用log4j漏洞攻击易受攻击的服务器来推送恶意软件,而Conti勒索软件团伙已经专门针对易受攻击的VMWare vCenter服务器。因此,各位同学应该升级到最新的log4j 2.17.0版本并继续时刻监视Apache的更新建议页面

:)