27个SDK提权漏洞或将影响数百万云用户

VSole2021-12-09 11:33:27

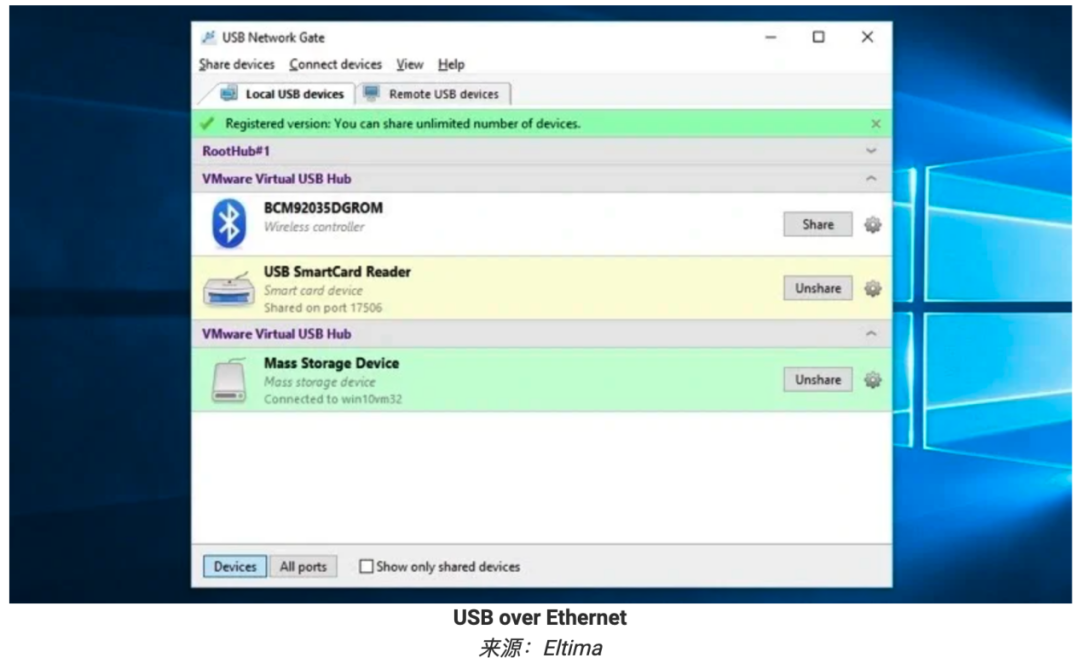

Eltima SDK是众多云服务商用来远程安装本地USB设备的开发包,可帮助企业员工安装本地USB大容量存储设备在其基于云的虚拟桌面上使用。在疫情的影响和远程办公趋势的影响下,Eltima SDK的使用频率也在不断增加,但近日,SentinelOne研究人员在Eltima SDK中发现了27个提权漏洞。

因包括亚马逊Workspaces在内的云桌面提供商均依赖Eltima等工具,SentinelOne警告说,全球数百万用户已经暴露在发现的漏洞中。

远程攻击者可以利用这些漏洞在云桌面上获得更高的访问权限,并在内核模式下运行代码。

研究人员表示:“攻击者利用这些漏洞提升自身的访问权限,可以禁用安全产品、覆盖系统组件、破坏操作系统或不受阻碍地执行恶意操作。”

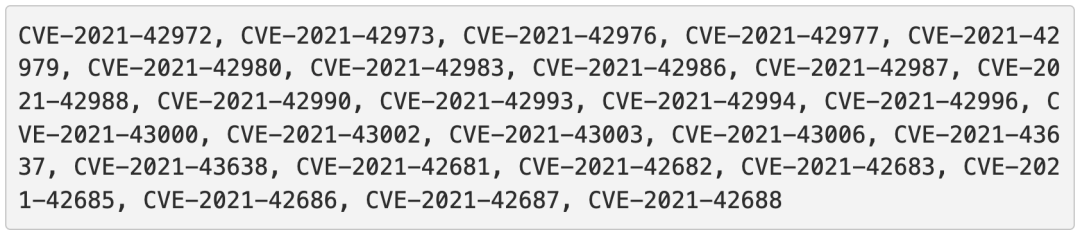

这27个漏洞的具体CVE ID如下:

目前,Eltima已经发布了受影响版本的修复程序,但需要云服务供应商升级更新后以适配新版Eltima SDK。据SentinelOne称,受影响的软件和云平台是:

- Amazon Nimble Studio AMI,2021/07/29 之前版本

- Amazon NICE DCV,如下:2021.1.7744 (Windows)、2021.1.3560 (Linux)、2021.1.3590 (Mac)、2021/07/30

- Amazon WorkSpaces 代理,如下:v1.0.1.1537,2021/07/31

- Amazon AppStream 客户端版本如下:1.1.304, 2021/08/02

- NoMachine [Windows 的所有产品,高于 v4.0.346 低于 v.7.7.4(v.6.x 也在更新)

- 适用于 Windows 的 Accops HyWorks 客户端:v3.2.8.180 或更低版本

- 适用于 Windows 的 Accops HyWorks DVM 工具:版本 3.3.1.102 或更低(Accops HyWorks 产品的一部分低于 v3.3 R3)

- Eltima USB Network Gate 低于 9.2.2420 高于 7.0.1370

- Amzetta zPortal Windows zClient

- Amzetta zPortal DVM 工具

- FlexiHub 低于 5.2.14094(最新)高于 3.3.11481

- Donglify 低于1.7.14110(最新)高于1.0.12309

需要注意的是,SentinelOne研究人员并未研究所有可能包含易受攻击的Eltima SDK产品,因此可能会有其他更多产品受到这组漏洞的影响。

此外,根据代码共享策略,某些服务在客户端容易受到攻击,某些服务在服务器端容易受到攻击,还有一些在两者上都存在漏洞。

漏洞缓解措施

SentinelOne研究人员表示目前还未看到攻击者利用这些漏洞的证据,但出于谨慎考虑,企业管理员应该在应用安全更新之前撤销特权凭据,并且应该仔细检查日志以寻找可疑活动的迹象。

大多数供应商已经修补了这些漏洞,并通过自动更新来推动它们。但是,有些需要最终用户操作才能应用安全更新,例如将客户端应用程序升级到最新的可用版本。

以下是不同供应商发布的修复程序列表:

- 亚马逊 – 于 2021 年 6 月 25 日向所有地区发布了修复程序

- Eltima – 2021 年 9 月 6 日发布的修复程序

- Accops – 于 2021 年 9 月 5 日发布了修复程序,并通知客户进行升级。此外,2021 年 12 月 4 日发布了用于检测易受攻击端点的实用程序

- Mechdyne - 尚未对研究人员做出回应

- Amzetta – 2021 年 9 月 3 日发布了修复程序

- NoMachine – 2021 年 10 月 21 日发布了修复程序

VSole

网络安全专家