腾讯容器安全服务首推Apache Log4j2漏洞线上修复方案

腾讯云容器安全服务团队通过犀引擎发现较多镜像受ApacheLog4j2远程代码执行漏洞影响,存在较高风险!为助力全网客户快速修复漏洞,免费向用户提供试用,登录控制台(https://console.cloud.tencent.com/tcss)即可快速体验。

1、漏洞描述

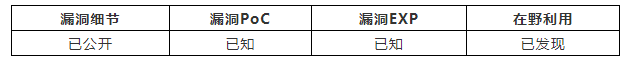

腾讯云容器安全服务团队注意到,12月9日晚,Apache Log4j2反序列化远程代码执行漏洞细节已被公开,Apache Log4j-2中存在JNDI注入漏洞,当程序将用户输入的数据进行日志记录时,即可触发此漏洞,成功利用此漏洞可以在目标服务器上执行任意代码。

Apache Log4j2是一个基于Java的日志记录工具。该工具重写了Log4j框架,并且引入了大量丰富的特性。该日志框架被大量用于业务系统开发,用来记录日志信息。大多数情况下,开发者可能会将用户输入导致的错误信息写入日志中。

因该组件使用极为广泛,利用门槛很低,危害极大,腾讯安全专家建议所有用户尽快升级到安全版本。

2、漏洞风险

高危,该漏洞影响范围极广,利用门槛很低,危害极大。

CVSS评分:10(最高级)

3、漏洞影响版本

Apache log4j2 >= 2.0, <= 2.14.1

4、安全版本

Apache log4j2 2.15.0

5、漏洞修复建议

腾讯云容器安全团队建议用户使用腾讯容器安全服务(TCSS)对已使用镜像进行安全扫描,检测修复镜像漏洞,详细操作步骤如下:

(1)登陆腾讯容器安全服务控制台(https://console.cloud.tencent.com/tcss),领取7天免费试用;

(2)依次打开左侧“镜像安全”,对本地镜像和仓库镜像进行排查;

(3)本地镜像/仓库镜像功能-点击一键检测,批量选择ApacheLog4j组件关联镜像,确认一键扫描;

(4)扫描完毕,单击详情确认资产存在Apache Log4j组件远程代码执行漏洞风险;

(5)升级到Apache Log4j到安全版本;

(6)回到容器安全服务控制台再次打开“镜像安全”,重新检测确保资产不受Apache Log4j组件远程代码执行漏洞影响;

(7)确认修复后,基于新镜像重新启动容器。

6、线上业务临时修复方案

如果漏洞镜像短时间内不方便逐个按照前文流程进行升级修复。可以按照这种方式,在不用修改镜像的情况下,临时修改线上业务的运行状态,达到暂时修复的效果。

1:通过TCSS产品获取待修复的镜像,以

镜像为例

2:登入集群环境确定镜像受影响的资源:

或者:

可以发现只有1个deployment使用了这个镜像,deployment名称为log4j2,ReplicaSet也是deployemnt资源的一种,可以忽略

3: 通过以上步骤我们可以通过获取deployemnt信息再次确认信息

kubectl get deployments log4j2 -o yaml

得到如下结果:

4:执行修复动作

kubectl edit deployments log4j2

弹出一个编辑框,添加添加jvm启动参数 ,只适用于log4j2版本>=2.10+版本

(对于2.0-2.10版本,应先升级至2.10+,再增加jvm参数)

-Dlog4j2.formatMsgNoLookups=true

如图所示:

5:检查pod是否正常启动:

kubectl get deployment log4j2 -o wide

得到如下结果:

腾讯T-Sec主机安全(云镜)、腾讯安全T-Sec Web应用防火墙(WAF)、腾讯T-Sec高级威胁检测系统(NDR、御界)、腾讯T-Sec云防火墙产品均已支持检测拦截利用Apache Log4j2远程代码执行漏洞的攻击活动。

官方补丁:

升级Apache Log4j所有相关应用到最新的 Log4j-2.15.0官方稳定版本。

补丁地址:

https://logging.apache.org/log4j/2.x/download.html

缓解措施: (任选一种,适用于>=2.10+版本)

(1)添加jvm启动参数:

-Dlog4j2.formatMsgNoLookups=true

(2)在应用classpath下

添加log4j2.component.properties配置文件,文件内容为:

log4j2.formatMsgNoLookups=true

关于腾讯安全犀引擎能力

腾讯云容器安全服务集成腾讯安全团队自研犀引擎能力,犀引擎基于公开漏洞库和腾讯安全多年积累的漏洞信息库,可精准识别系统组件及应用组件的漏洞,动态评估漏洞风险,准确定位出需要优先修复关注的漏洞。

(1)支持Redhat、centos、ubuntu、debian、alpine等主流操作系统下的系统组件漏洞扫描,支持java、python、golang、nodejs、php、ruby等主流编程语言的软件包的漏洞扫描。

(2)动态漏洞风险评估基于通用漏洞评分系统(CVSS),依据漏洞攻击利用的真实传播状态、漏洞修复的难易程度、漏洞可造成的实际危害、安全专家评判等粒度,动态评估漏洞的实际风险。

(3)针对系统组件和应用组件中版本类型多、公开漏洞信息不精确等问题,引擎结合自动化运营和安全专家研判,提供多维精准漏洞识别。

关于腾讯容器安全服务(TCSS)

腾讯容器安全服务(Tencent Container SecurityService, TCSS)提供容器资产管理、镜像安全、运行时入侵检测等安全服务,保障容器从镜像生成、存储到运行时的全生命周期,帮助企业构建容器安全防护体系。

腾讯容器安全服务产品团队结合业内最大规模容器集群安全治理运营经验打磨产品,推动行业标准及规范的编写制定,并首发《容器安全白皮书》,对国内容器环境安全现状进行分析总结,助力云原生安全生态的标准化和健康发展。