Linux系统安全设置

1.下载安装安全软件

2.取消Telnet登录采用SSH方式并更改ssh服务端远程登录的配置

1)Telnet登录协议是明文不加密不安全,所以采用更安全的SSH协议。

2)更改ssh服务端远程登录相关配置。

修改默认文件路径 vim /etc/ssh/sshd_config 修改的参数 port #端口 PermitEmptyPasswords #是否允许密码为空的用户远程登录 PermitRootLogin #是否允许root登录 UseDNS #指定sshd是否应该对远程主机名进行反向解析,以检查主机名是否与其IP地址真实对应。默认yes.建议改成no ,否则可能会导致SSH连接很慢。 GSSAPIAuthentication no #解决linux之间使用SSH远程连接慢的问题 ListenAddress #监听指定的IP地址 批量操作: sed -ir '13 iPort 55666PermitRootLogin noPermitEmptyPasswords noUseDNS noGSSAPIAuthentication no' /etc/ssh/sshd_config

4.用户管理相关

1)删除不必要的用户和用户组。

2)用户密码管理

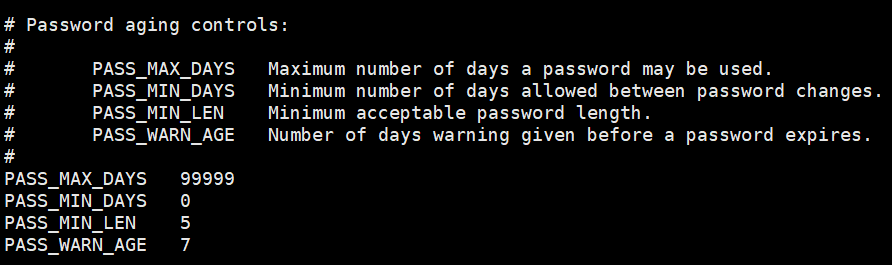

在文件/etc/login.defs中设置密码相关参数

参数说明

PASS_MIN_LEN:限制用户设置密码长度

PASS_MAX_DAYS :密码最长过期天数

PASS_MIN_DAYS :密码最小过期天数

PASS_MIN_LEN :密码最小长度

PASS_WARN_AGE :密码过期警告天数

3.搭建堡垒机(审计型)

堡垒机基本功能包括:

1)身份认证、资源授权、审计 ,账号管理。

2)集成了Ansible,批量命令等

3)自动收集硬件信息

4)命令操作录像回放

5)实时监控系统状态、安全事件、网络操作活动。

6)精细审计

4.检查系统日志

你的系统日志告诉你在系统上发生了什么活动,包括攻击者是否成功进入或试着访问系统。时刻保持警惕,这是你第一条防线,而经常性地监控系统日志就是为了守好这道防线。

5.使用Iptables

6.禁止Ctrl+Alt+Delete组合键重启系统

7.限制命令记录历史命令history长度

[root@172.16.0.55:~]$ history | wc -l 10000 [root@172.16.0.55:~]$ cat /etc/profile # /etc/profile ....... HOSTNAME=`/bin/hostname 2>/dev/null` HISTSIZE=100 #将这个值改成100 就只能记录100条命令记录

8.关闭selinux

SELinux是一种内核强制访问控制安全系统,不了解其原理的不建议开启。

查看linux系统selinux是否启用,如果开启就去配置文件关闭

[root@172.16.5.55:~]$ getenforce Disabled [root@172.16.0.55:~]$ cat /etc/sysconfig/selinux # This file controls the state of SELinux on the system. # SELINUX= can take one of these three values: # enforcing - SELinux security policy is enforced. # permissive - SELinux prints warnings instead of enforcing. # disabled - SELinux is fully disabled. SELINUX=disabled # SELINUXTYPE= type of policy in use. Possible values are: # targeted - Only targeted network daemons are protected. # strict - Full SELinux protection. SELINUXTYPE=targeted

9.打内核补丁

没有任何系统没有bug及绝对安全,linux也是,多打内核补丁,增强内核的安全性。

10.关闭系统不需要的服务

有些系统装了很多不需要的服务,这些不必要的服务有时候也会启动运行,一方面运行占用系统资源,另一方面容易造成安全隐患,可以选择关闭。

11.禁用危险命令

1)rm -rf 命令

2)dd if=/dev/random of=/dev/sda

dd命令会擦掉/dev/sda下面的内容,然后写入随机的垃圾数据,产生数据污染。