美国副总统的蓝牙恐惧症

近日,据Politico报道,美国副总统卡马拉哈里斯透露自己不喜欢使用无线(蓝牙)耳机或电子邮件,因为她认为安全风险太大,文章称哈里斯有“蓝牙恐惧症”。

Politico的文章带着近乎嘲讽的怀疑态度,认为哈里斯有些小题大做甚至神经过敏。文章还指出,她的一些助手认为她是“偏执狂”。

最不安全的无线协议

事实上,哈里斯对蓝牙的警惕绝非杞人忧天,作为一位重要的政治人物,哈里斯(或其信息安全顾问)的网络安全意识与安全专业人士的见解不谋而合。

前NSA雇员、网络安全公司Dragos威胁情报副总裁塞尔吉奥·卡尔塔吉罗(Sergio Caltagirone)表示,哈里斯的做法“完全合理”。

如果你不是美国副总统,用蓝牙耳机绝对没问题。这一切都取决于您的威胁模型,每个人都需要评估自己的个人风险以及被黑客入侵或被监视的可能性。

毕竟,要使用蓝牙跟踪,需要在蓝牙信号范围内。蓝牙连接的范围充其量是60米,因此不用担心远程攻击。但同样需要重视的是,过去几年,研究人员在蓝牙协议和实现中发现了数十个漏洞。

换而言之,蓝牙几乎是安全性最差的无线协议。

大多数蓝牙耳机会泄漏用户行踪

根据笔者的调查,目前市场上的大多数蓝牙耳机都无法动态更改Mac地址,这意味着这些耳机很容易被追踪,但新一代蓝牙耳机则有望修复这个安全漏洞。

今年9月份耳机厂商森海塞尔通信经理Maik Robbe在接受媒体采访时曾表示,“我们使用低功耗蓝牙技术的耳机目前使用静态蓝牙/MAC地址。从2022年第一季度发布的下一代产品开始,我们所有的新耳机都将使用随机的蓝牙/MAC地址”。

“在消费电子行业中,随机蓝牙/MAC地址的使用仍然是相对较新的安全功能。此功能是在过去几年中才引入的,直到最近才达到可以实施的成熟度”,Robbe说。

Robbe表示,如果手机和平板电脑等较旧的设备更改了MAC地址,它们将无法识别耳机。这将“严重削弱用户体验”,因为用户每次使用时都必须重新连接设备。

根据今年9月份安全研究者在奥斯陆进行的一个长期蓝牙跟踪监测项目,目前市场上销售的主流高端蓝牙耳机几乎都会泄漏佩戴者的行踪。

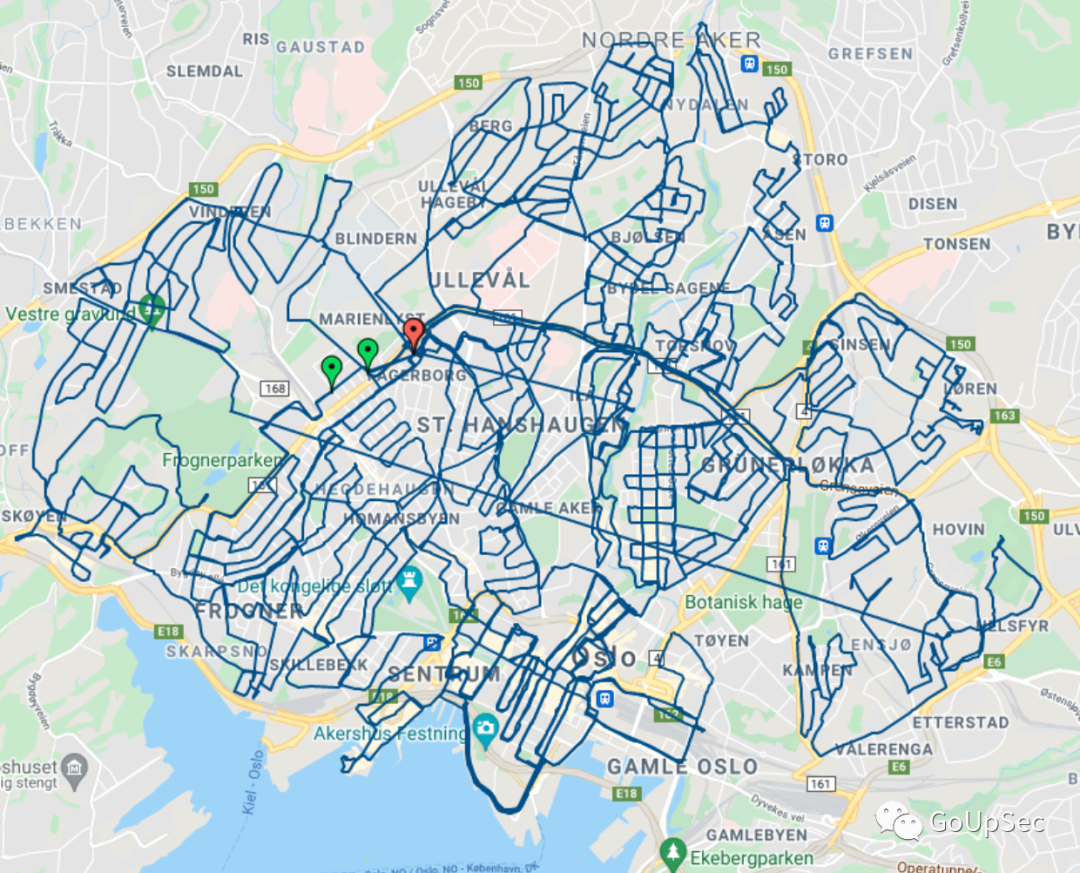

测试者带着蓝牙接收器骑自行车穿越奥斯陆。前几次旅行用于测试设备和程序,然后他在12天的时间里巡回了300公里路程,通过蓝牙天线在100米范围内接收蓝牙消息。如下图所示:

虽然侦听与测试的技术条件和覆盖范围看上去非常有限,但研究者还是成功截获了170万条蓝牙消息,进一步对这些数据进行分析后发现:

- 至少有9149款带有蓝牙发射器的产品至少相隔24小时被(再次)唯一识别。

- 至少可以在数据集中跟踪129个耳机超过24小时。

- 可以对来自Bose、Bang&Olufsen、Jabra、Sennheiser和JBL的流行耳机型号进行更长时间的跟踪。

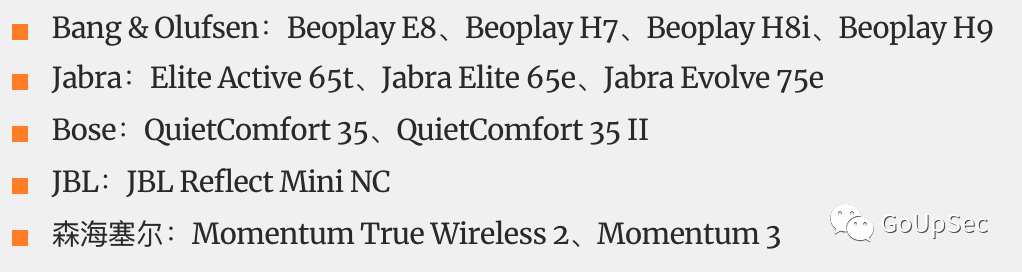

目前存在轨迹信息泄漏风险的主流蓝牙耳机型号如下:

对于WiFi、蓝牙耳机和智能手机用户来说,除了留神静态Mac地址的安全缺陷外,还需要注意:

不要在Wi-Fi路由器、手机热点、蓝牙设备别名中使用真实姓名(或拼音)或潜在的识别信息,因为这会使坏人识别你的身份变得更容易。即使你的手机或者蓝牙耳机的MAC地址会定期更改,使用本人名称也可导致被跟踪。

(来源:@GoUpSec)