CIS 介绍(下)-CIS Benchmark&CIS 社区防御模型2.0

CIS Benchmark

通过CIS 全球网络安全专家社区,我们开发了CIS Benchmark:包括25+厂商产品系列的100多个配置指南,以保护系统免受不断发展的网络攻击威胁。

桌面&Web 浏览器(Desktops & Web Browsers)

- Apple Desktop OSX

- Apple Safari Browser

- Google Chrome

- Microsoft Internet Explorer

- Microsoft Windows Desktop XP/NT

- Mozilla Firefox Browser

- Opera Browser

移动设备(Mobile Devices)

- Apple Mobile Platform iOS

- Google Mobile Platform

网络设备(Network Devices)

- Agnostic Print Devices

- Checkpoint Firewall

- Cisco Firewall Devices

- Cisco Routers/Switches IOS

- Cisco Wireless LAN Controller

- Juniper Routers/Switches JunOS

安全指标(Security Metrics)

- Quick Start Guide

- Security Metrics

服务器–操作系统(Servers – Operating Systems)

- Amazon Linux

- CentOS

- Debian Linux Server

- IBM AIX Server

- Microsoft Windows Server

- Novell Netware

- Oracle Linux

- Oracle Solaris Server

- Red Hat Linux Server

- Slackware Linux Server

- SUSE Linux Enterprise Server

- Ubuntu LTS Server

服务器–其他(Servers – Other)

- Apache HTTP Server

- Apache Tomcat Server

- BIND DNS Server

- FreeRADIUS

- Microsoft IIS Server

- IBM DB2 Server

- Microsoft Exchange

- Microsoft SharePoint Server

- Microsoft SQL Server

- MIT Kerberos

- MySQL Database Server

- Novell eDirectory

- OpenLDAP Server

- Oracle Database Server

- Sybase Database Server

虚拟化平台&云(Virtualization Platforms & Cloud)

- Agnostic VM Server

- AWS Foundations

- AWS Three-Tier Web Architecture

- Docker

- Kubernetes

- VMware Server

- Xen Server

其他(Other)

- Microsoft Access

- Microsoft Excel

- Microsoft Office

- Microsoft Outlook

- Microsoft PowerPoint

- Microsoft Word

加固模板示例

CIS_Microsoft_Windows_10_Enterprise_Release_21H1_Benchmark_v1.11.0 。针对Windows 10的加固模板,有1000多页,非常详细。掌握CIS Benchmark本身都变成一项技能了。

CIS 社区防御模型 2.0(CDM)

总纲

本指南是互联网安全中心(Center for Internet Security,CIS)社区防御模型(Community Defense Model,CDM)的第二版。作者是帮助生成CIS 关键安全控制(CIS Controls®)的同一批安全专家,他们和CIS一起将CDM应用到当前的威胁数据中。

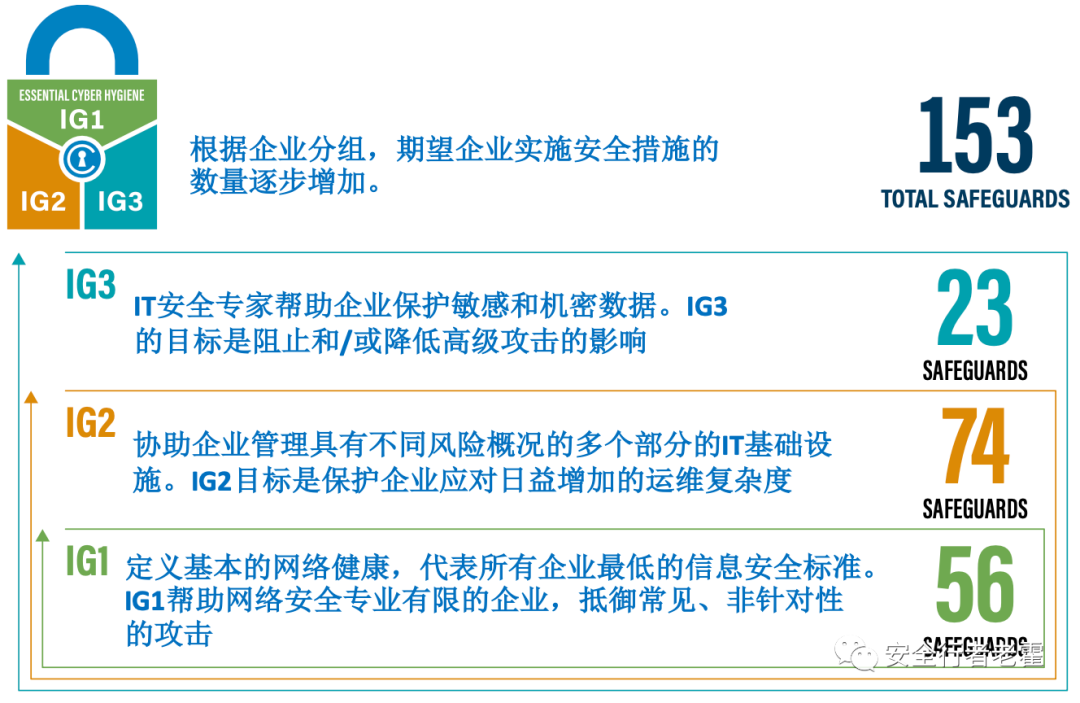

采用CIS Controls 的企业,总是反复地让我们确认“我首先该做什么?”作为回应,CIS Controls社区(Controls Community)根据难度和实施成本,把CIS控制中的安全措施分成三个实施组(Implementation Groups,IGs)。

实施组1(IG1),实施成本和难度最低的组,我们称之为必备的网络健康(以前的基本网络健康),是我们确信每个企业应该部署的保护措施。对于面临更复杂攻击或必须保护更多关键数据或系统的企业,这些措施还为其他实施组(IG2和 IG3)提供了基础。

企业当然想知道“CIS Controls对最流行的攻击类型多有效?”CIS社区防御模型就是参考当前行业报告中威胁数据,回答这个及其他关于CIS Controls价值的问题。

我们的方法很简单。

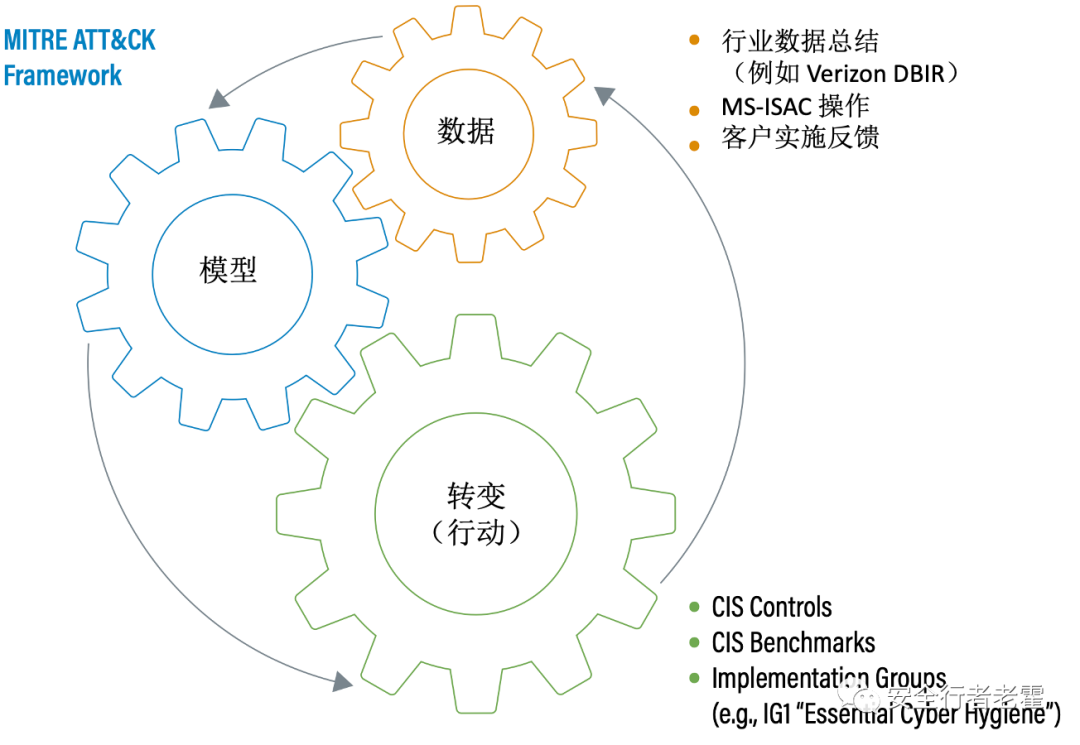

MITRE ATT&CK(对抗战术、技术和常识)框架允许我们把任何攻击类型表示为一组攻击技术,称为攻击模式。对五种最常见攻击类型,如勒索软件,通过分析行业威胁数据来收集对应的攻击模式。然后跟踪哪种安全措施能抵御在攻击模式中发现的每个技术,这种方法允许我们衡量哪个安全措施最有效。

今年的结果提高了我们的信心,从第一版CIS社区防御模型得到的结论是正确的。根据其他的行业威胁数据源,使用更新后的CIS Controls 8.0和MITRE ATT&CK 框架8.2,我们验证出CIS Controls有效地防御86% ATT&CK(子)技术,更重要的是,CIS Controls对行业威胁数据中前五位攻击类型特别有效。尤其要说明的是,CIS Controls,特别IG1,是你网络安全程序的坚实基础。

我们的结果也证实,建立和维护一个安全配置流程(CIS Safeguard 4.1)是防御五种攻击类型的关键措施,如同在CIS Benchmarks发现的那样,证实了配置的重要性。

结果总结

整体看来,本年度CIS 社区防御模型的发现,用客观的数据,再次证明和加强了我们已经认为是正确的结论-针对前五位攻击,IG1提供了可行的防御方法。

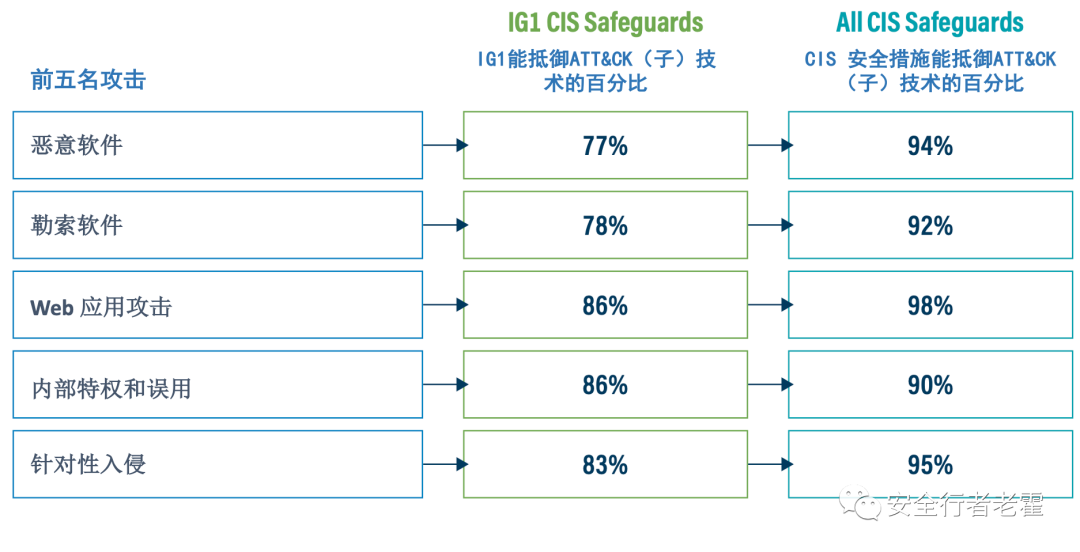

对CIS 社区防御模型2.0而言,前五位攻击类型是恶意软件、勒索软件、Web 应用攻击、内部特权和误用、针对性入侵。我们的分析发现,总体而言,实施IG1安全措施防御了前五位攻击类型中,所使用的77% ATT&CK(子)技术,如果部署所有CIS安全措施,百分比能上升到91%。这些结果强烈证实了少量精心选择的基本防御步骤(IG1)的价值,也支持了实施CIS Controls,IG1作为更受认可的途径。我们也发现,CIS 安全措施4.1“建立和维护安全的配置流程”在防御前五位攻击上最有效。如同在CIS Benchmarks发现的那样,证实了配置的重要性。

此外,不管任何特定攻击类型,实施IG1安全措施,抵御74% ATT&CK(子)技术,实施所有CIS安全措施,抵御86%的 ATT&CK(子)技术。由于很多ATT&CK(子)技术用于多种攻击类型中,我们推断CIS Controls能防御本指南中提到的前五位攻击之外的更多攻击。

我们也单独分析了每种攻击类型,例如我们的分析发现,实施IG1安全措施防御78%勒索软件ATT&CK(子)技术,实施所有CIS安全措施防御92%。这个及其他攻击模式的效果,可从下面图1中看到。需要注意,100%覆盖所有攻击类型中的技术是很难的,因为某些技术无法防御。此外,某些IG1安全措施是基础和面向流程的,如企业和软件资产管理,虽然这些基本的安全措施也许没有作为防御手段包括在ATT&CK模型里面,但为了成功实施其他与ATT&CK映射的安全措施,他们非常必要。

图1. CIS 社区防御模型攻击模式分析

概述

作为CIS社区防御模型流程的一部分,我们使用MITRE Enterprise ATT&CK框架v8.2,这是业界认可的描述单个网络攻击技术细节的方法。给诸如此类问题提供答案:“攻击者使用哪种ATT&CK战术(攻击者目标)?”;“在这个战术中使用什么ATT&CK(子)技术?”;“抵御攻击,常用的ATT&CK缓解方法是什么?”在CIS社区防御模型流程中,同样重要的是使用最常见和最相关的行业威胁数据(数据源)。作为CIS社区防御模型的一部分,我们研究权威性的、业界认可的国内或国际数据源,让我们可以确定前五名攻击类型,生成全面攻击模式。我们和CIS Controls及ATT&CK框架合作,结合权威数据源来支持我们的分析,所有这些是CIS社区防御模型的核心和基础。

使用下列流程打造CIS社区防御模型:

- 我们把CIS 安全措施映射到ATT&CK框架。

- 我们确定独立于任何特定攻击的安全功能,CIS安全措施抵御一种或多种攻击技术(例如ATT&CK(子)技术)的能力。

- 使用权威数据源,我们确定前五名企业最应该抵御的攻击类型。对CIS社区防御模型v2.0,前五位攻击类型是:恶意软件,勒索软件,web应用攻击,内部特权和误用,针对性入侵。

- 每种攻击类型,我们使用权威数据源,决定攻击模式-每种攻击类型中,攻击者使用技术集(ATT&CK(子)技术)。

- 我们确定安全价值-实施一个CIS安全措施,抵御单个或一组攻击的好处。

有好几种方式,可以使用CIS社区防御模型来设计、优先级排序、实施、提高企业的安全程序。我们的分析确定,企业应该从实施IG1开始(合适的话,继续IG2,IG3),至少能够抵御前五名攻击。如果需要,CIS社区防御模型2.0映射给企业提供了更细的粒度。例如,如果一个企业实施CIS 安全措施“4.1 建立和维护安全配置流程”,我们的映射能提供安全措施抵御的ATT&CK(子)技术列表。CIS WorkBench具有每种工具类型或者所有攻击类型整合到一起的攻击卡,提供抵御特定ATT&CK(子)技术最有效的安全措施名单。

CIS致力于“社区优先”方法,请加入我们在CIS WorkBench 上的CIS 社区防御模型社区,使用这些和其他优质资源,参与明年的CIS 社区防御模型(v3.0)。

CIS 社区防御模型2.0 新内容

首先,我们总结一下1.0版本的工作。1.0版本发布于2020年,使用两个公开可用、权威的行业资源:MITRE ATT&CK框架和Verizon数据泄露调查报告(Data Breach Investigation Report,DBIR)。为了建立基础模型,首先生成一个主映射,从CIS Controls v7.1中171个CIS安全措施开始,接下来,CIS安全措施对应到企业ATT&CK v6.3中41个ATT&CK缓解措施中,MITRE已经将缓解措施对应到266 个ATT&CK技术。这就给我们提供了在CIS 安全措施和ATT&CK技术之间的安全功能关系,确定了实施CIS安全措施能够抵御的ATT&CK技术。

我们然后选取了五个最常见的攻击类型(恶意软件,勒索软件等),以及在这些攻击类型中使用的ATT&CK技术,形成了我们所说的攻击模式,使用CIS安全措施和ATT&CK之间的主映射,我们把攻击模式中的每个ATT&CK技术映射回相关的CIS 安全措施。这允许我们分析针对这五种攻击类型的CIS 安全措施的安全价值。

为了构建1.0版本中的基本原则,我们在2.0中做了一些如下更新:

- 更新CIS Controls 版本。我们使用CIS Controls v8 作为我们映射和分析的基础。

- 更新ATT&CK 框架版本。我们使用Enterprise ATT&CK 框架 v8.2,由178个ATT&CK技术,352个ATT&CK子技术(总共530个ATT&CK(子)技术),42个ATT&CK缓解措施组成。注意,除非特别说明,在整个文档中,使用的ATT&CK(子)技术这个说法指整体的ATT&CK技术和子技术。

- 增加其它数据源。我们使用其他国家和国际数据源,如2020 Verizon DBIR,欧洲网络安全局(ENISA)威胁全景本年度报告,及其他的数据源来决定前五名攻击。在CIS社区防御模型 v2.0中使用其他数据源,生成更全面的攻击模式。识别攻击类型和生成攻击模式的数据源完整列表,请见本文的后续部分。

- 更新主映射。为了让我们的分析更细粒度和更清晰,我们在ATT&CK(子)技术水平进行映射。使用ATT&CK缓解措施作为指导,对应到ATT&CK(子)技术,允许我们实施一个或多个CIS安全措施防御具体的ATT&CK(子)技术。

方法论

实施组和CIS社区防御模型

在CIS Controls v7.1,我们引入了新的优先级方案,称之为实施组(Implementation Groups,IGs)。有三个实施组,IG1,IG2,IG3。为了开发实施组,CIS确定了一套核心的CIS 安全措施,资源和专业知识有限、风险暴露的企业,应该首先关注的方面,就是IG1,或基本网络健康。IG1包括防御性行为,适用规模最小和经费最少的企业。每个IG都基于前一个IG来打造,IG2为具有更多的资源和专业能力,也面临更多的风险暴露的企业,确定了进一步CIS 安全措施。IG3,适合最高水平的风险暴露,包括所有153个CIS 安全措施。

CIS社区防御模型告诉我们,IG1能够抵御前五名攻击,特别是,CIS 社区防御模型能告诉企业,哪些技术性IG1 安全措施在防御特定攻击的时候最有效。我们在CIS感觉到,对企业的风险战略管理,这是一个非常有效的方法。而且,一些IG1 安全措施是基础和面向过程的,如企业和软件资产管理。这些基本的安全措施也许没有包含在ATT&CK模型里, 作为防御性措施。然而,他们必须在更加技术性的映射到ATT&CK的安全措施正确实施之前就部署好。

安全功能 vs 安全价值

在整个CIS 社区防御模型2.0中,我们关注两个概念:CIS 安全措施的安全功能和安全价值。安全功能可以定义为CIS 措施抵御一种或多种ATT&CK(子)技术的能力,和任何特定的攻击类型无关。安全功能不是一定要回答诸如“我们为什么实施特定的CIS 安全措施,它的好处是什么”等问题,相反,安全功能给我们分析安全价值提供基础,安全价值指CIS安全措施在抵御一种或多种攻击类型时所提供的好处。

整个流程

CIS 社区防御模型由七个步骤组成,带领我们得到最终结果:

- 生成主映射。我们生成了CIS Controls v8和Enterprise ATT&CK v8.2的主映射关系,把CIS 安全措施和ATT&CK(子)技术对应起来。ATT&CK 缓解措施用作映射ATT&CK(子)技术水平的指南。

- 分析安全功能。我们使用第一步中的主映射,分析CIS安全措施针对ATT&CK(子)技术的安全功能。

- 确定前5种攻击类型。使用多个数据源,我们确定在2020-2021年度,企业遇到的5中最常见的攻击类型:恶意软件、勒索软件、Web应用攻击、内部特权和误用、针对性入侵。

- 构建攻击模式。对每种攻击类型,我们使用多个数据源,生成整体攻击模式-在攻击类型中使用的一套攻击技术(例如,ATT&CK(子)技术)。

- 执行反向映射。我们使用第一步中生成的主对照,把每个ATT&CK(子)技术再映射回CIS安全措施。

- 分析安全价值。反向映射允许我们针对一种或多种攻击类型,分析实施CIS安全措施安全价值。也就是,CIS Controls防御前五名攻击类型的效果如何。

- 生成可视化。MITRE ATT&CK Navigator允许用户生成ATT&CK交互“层”。这个工具允许我们把每种攻击模式可视化,把所有攻击类型结合起来。可以在CIS WorkBench中找到这些层。

ATT&CK 结构

为了充分理解CIS 社区防御模型方法,清楚ATT&CK框架是如何组织和相互联系的非常重要。在ATT&CK中,最高层次叫战术(tactic),如前所述,这些是攻击者的目标,例如侦察、凭证访问和悄悄撤出。在ATT&CK v8.2中,有14种战术,在每个唯一标识符前面,以“TA”来表示。每个ATT&CK战术包括多个ATT&CK技术和子技术,ATT&CK(子)技术是攻击者实现战术使用的具体行动,用“T”来标识,子技术在主技术后用后缀“.0XX”。整个v8.2中,有530个ATT&CK(子)技术。

ATT&CK还有缓解措施,每个措施包含几个ATT&CK(子)技术。ATT&CK缓解措施提供行动列表,可用来防御特定ATT&CK(子)技术,用“M”打头,(例如 M1047)。在v8.2中,有42个ATT&CK缓解措施,需要注意,ATT&CK技术和其子技术不是总能映射到相同的ATT&CK缓解措施。例如,M1036-账户使用策略,缓解了“T1110-暴力攻击”,但它有四个ATT&CK子技术。然而,从ATT&CK网站上可知,M1036仅仅对四分之三的子技术是有效的(T1110.001,T1110.003,T1110.004)。这警告了我们,对比ATT&CK(子)技术级别和CIS 社区防御模型主映射时,要特别精确。

在v8.2,530个ATT&CK(子)技术中,84个没有指定 ATT&CK缓解措施,从ATT&CK网站上提供的信息来看,意味着不管使用什么安全框架,这些ATT&CK(子)技术很难被缓解。这种ATT&CK(子)技术的例子是“T1546-事件触发执行”,它是“基于系统功能的滥用,很难使用防御性控制减轻”。我们根据这些ATT&CK(子)技术评估发现,在“living off the land(LotL)”地内生存攻击中,攻击者使用目标系统内部或网络上现有工具来执行攻击,而不是利用特定系统或控制弱点;因此这些攻击很难防御。除非特别注明,在本指南中所有计算不考虑这些ATT&CK(子)技术。在ATT&CK 网站(https://attack.mitre.org/versions/v8/)上可以找到其他信息。

映射关系

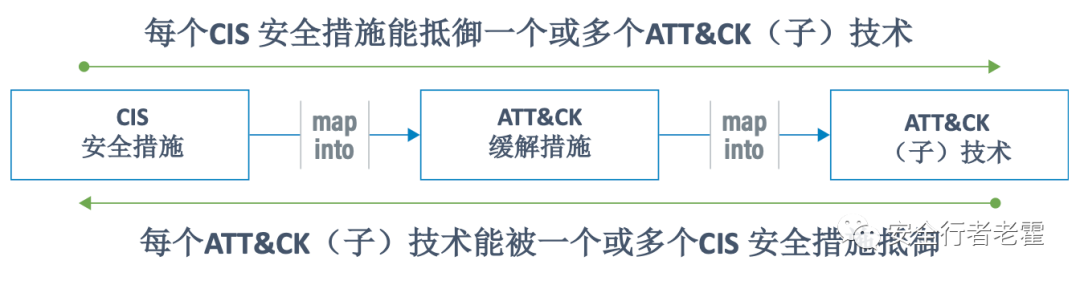

CIS 社区防御模型第一步,CIS 安全措施映射到ATT&CK缓解措施,再映射到ATT&CK(子)技术。最后,这个高层次的映射作为关联guaCIS安全措施到ATT&CK(子)技术的指南,因此非常值得对这两者进行分析:CIS 安全措施映射到ATT&CK缓解措施,再到 ATT&CK(子)技术的效果如何。CIS 安全措施映射到ATT&CK,可以从CIS WorkBench中得到,图5描述了这种映射关系。需要注意的是,在CIS 安全措施和ATT&CK(子)技术之间的映射,生成了一种多对多对应关系,意味着实施单一CIS 安全措施防御多个ATT&CK(子)技术,单一ATT&CK(子)技术可以通过实施一个或多个CIS 安全措施来实现。

需要特别注意,ATT&CK缓解措施代表着和CIS 安全措施不同抽象水平的防御性网络安全行动。CIS 安全措施和ATT&CK缓解措施相比,包含更多的防御性网络安全概念。这种区分在粒度上,可通过各自不同的防御行为的数量来说明:CIS Controls v8包括153个CIS 安全措施,而ATT&CK v8.2 包括42个ATT&CK缓解。

如何使用本文档

对寻求更多理解CIS 社区防御模型的人,本指南是一个完美的开始,可以为读者提供:

- CIS 社区防御模型如何工作的概述

- 解释为什么CIS 社区防御模型有助于打造企业网络安全程序

- 本年度CIS 社区防御模型结论高水平概述

- 深度分析可通过实施CIS 安全措施防御的ATT&CK(子)技术,总体和每种攻击类型分析说明

- 其他链接和资源

对希望深入了解CIS 社区防御模型的人,我们也提供了如下资料:

- CIS 社区防御模型主映射:一个Excel 表,包括:

- CIS Controls v8 到ATT&CK映射:高水平(和ATT&CK缓解措施映射)

- CIS Controls v8 到ATT&CK对照:低水平(和ATT&CK(子)技术映射)

- ATT&CK 可视化:针对每种攻击类型的JavaScript object notation(json)文件,以及针对所有攻击类型的组合

- 如何可视化这些JSON文件的指南

- CIS 社区防御模型攻击卡:对每种攻击类型和所有攻击类型结合,实施IG1安全措施 。(根据有效性)

- CIS 社区防御模型反向映射:一种反向映射,通过实施一个或多个CIS安全措施能防御哪些ATT&CK(子)技术,以及能防御哪种攻击类型

请加入我们在CIS WorkBench上的CIS 社区防御模型社区,更好的使用这些和其他伟大的资源。

安全功能分析

ATT&CK 缓解措施

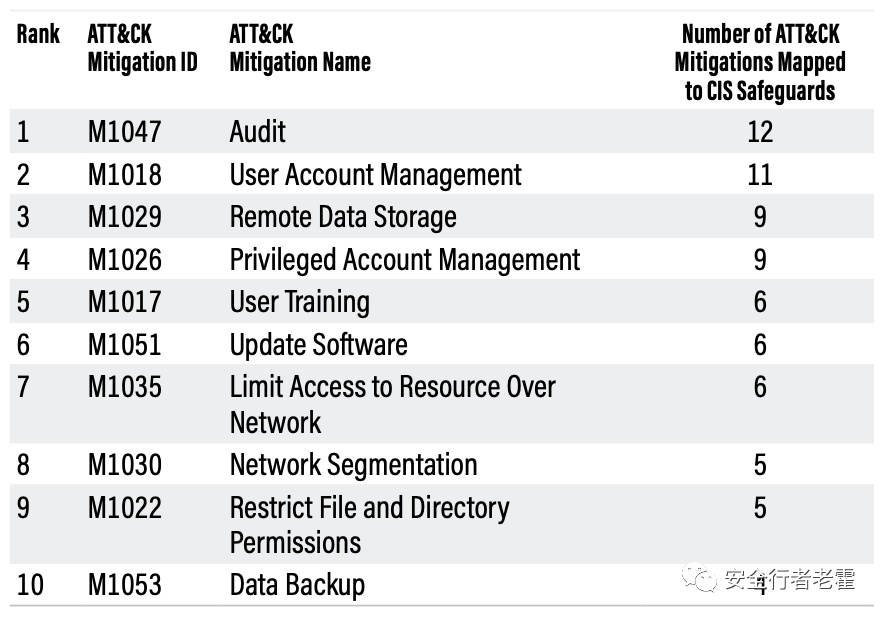

把CIS 安全措施和ATT&CK缓解措施进行映射,注意单个CIS 安全措施能映射到多个ATT&CK缓解措施,反之亦然。详细列举他们之间的关系。

表2. IG1 CIS 安全措施映射到前十名ATT&CK缓解的数量

(对比细节从略)

ATT&CK(子)技术

把CIS安全措施和ATT&CK(子)技术进行映射。

(对比细节从略)

结论

CIS 社区防御模型2.0 证实了要优先考虑实施CIS 关键安全控制和实施组。特别是CIS 社区防御模型的数据支持了这样的前提,所有企业应该从最基本的网络健康开始,也就是IG1,作为抵御前五名攻击的一种方式。

总结起来,我们的分析提供了三个关键发现:

- IG1对前五名攻击类型,提供了可行的防御。

企业实现了高水平的保护,通过实施基本的网络健康,即IG1,能够防御前五名攻击类型。这些结果证实少量精心选择基本防御步骤(IG1)的价值。既然这样,企业应该从IG1开始,以获得最高价值为目标,根据条件,逐渐提高到IG2,IG3。

- 不管任何特定的攻击类型,CIS Controls能够有效的防御非常广泛的攻击形式。

具体而言,CIS Controls 能有效抵御86%的ATT&CK(子)技术。更重要的是,对行业威胁数据中前五名攻击类型非常有效。尤其是IG1,是网络安全程序的坚实基础。

- 建立和维护安全配置流程(CIS 安全措施4.1),是防御五种攻击类型的关键保障。

CIS 安全措施4.1是防御前五名攻击类型最有效的手段,证实了安全配置的重要性,例如包含在CIS Benchmark中的配置。

CIS 致力于采取“社区优先”的方法。更多的资源可在CIS WorkBench上发现。请加入CIS 社区防御模型社区,利用这些伟大的资源,参与明年的CIS 社区防模型(v3.0)。

(完)