JS未授权访问漏洞

前言

参加了最近一期的听火沙龙,各位师傅分享了很多有意思的挖洞姿势和议题,根据会后梳理和完善,现以分享交流未授权的一些拙见,各位大师父们如果有更好的意见建议,欢迎评论交流。

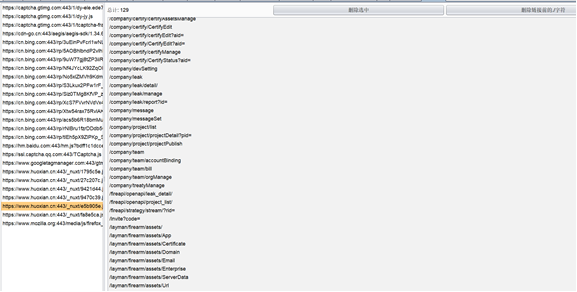

第一次访问站点,需要注意多收集接口(多做信息收集),把站点能点的按钮先触发一边,可配合利用谷歌插件FindSomething或BurpJSLinkFinder插件做一些被动接口收集,我习惯用BurpJSLinkFinder。

如果系统有登录,先退出登录在进行接口遍历,如果没有登录逻辑,可收集完直接进行接口api的遍历访问即可,跑完再对响应进行分析。

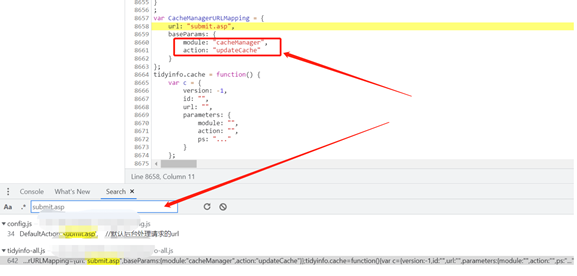

对一些主要针对查询、修改、文件类操作类接口进行重点分析(性价比高),分析响应,如果响应出现301/302/缺少参数/参数错误,可以进行前端JS的API的数据参数名获取。

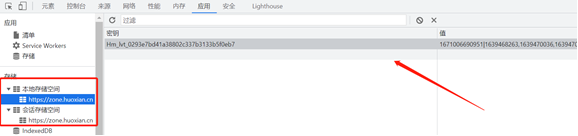

参数值一般从历史响应搜参数名从body、header里找参数值,有些会响应body进行了加密,这种直接从前端本地存储或会话存储中找值即可。

这是因为前端要解密调用,如果都未找到可进行fuzz(fuzz根据网站开发编码习惯进行针对性添加值可提高fuzz成功率)。

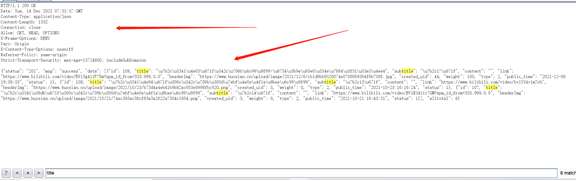

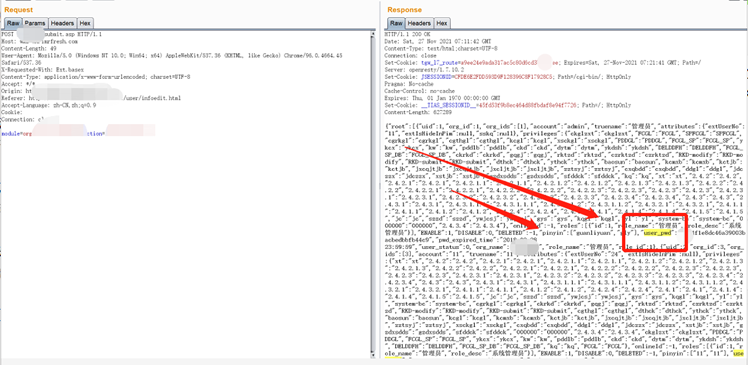

找到参数后就可以进行构造重放测试了,下面是成功构造出的src案例,可以未授权访问系统历史用户过期密码数据。

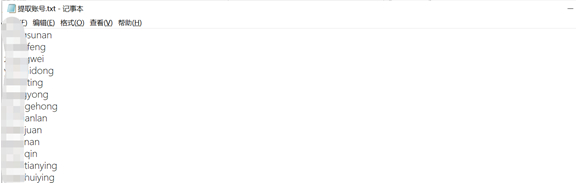

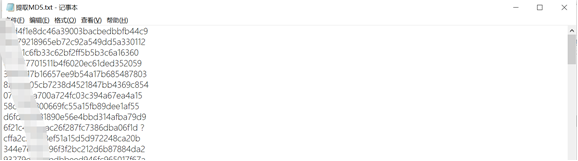

使用bp插件BIE提取历史账号、密码字段结合系统登陆未进行防重放防护,可进行进一步利用。

<1>提取Response账号

<2>提取Response密码

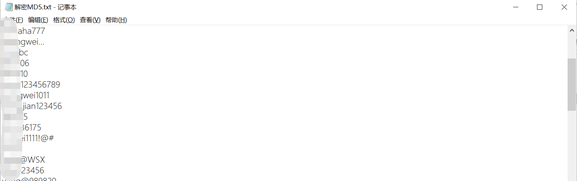

<3>解密MD5密文

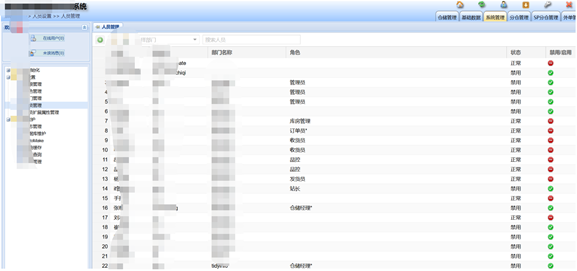

拿到账号和过期密码就可以进行暴力破解了,最后跑出来300多账号,各个权限都有,如果现有的密码未爆破出高权限密码,可针对历史高权限账号的密码规则进行新口令生成,做针对性爆破,漏洞的利用也是危害的提升。

总结

此处资产因为是弃用的,遍历账号密码到此已经达到厂商最高危害,没有进行后续拿系统权限等后渗透操作(需要厂商授权),系统设计之初未考虑到安全防护,后续可进行登录防暴力破解,权限控制、增加密码复杂度和历史密码不能一致等方面进行防护,如有不足请各位大师傅多多指正。

工具推荐

1.接口收集工具:

https://github.com/portswigger/js-link-finder

2.BP提取数据工具BIE:

https://github.com/theLSA/burp-info-extractor/releases/tag/v1.1.1

3.Flywuhu师傅在zone分享的弱口令脚本工具:

https://github.com/fcre1938/PwdBUD