从传统到云端,云原生MSS要面临的四个挑战

安全事件激增的情况下,首要痛点不是占极少数的APT攻击威胁,而是如何高效发现并减少占绝大多数的常见安全风险,通过某种方式过滤掉占据绝大多数的常见安全风险以后,才能使APT攻击威胁浮出水面,投入更宝贵的安全专家人力去关注并解决。

很多安全工作做的好的用户,基础安全能力也做得相对比较完善和高效,复杂的事情简单做,简单的事情重复做,大量的基础工作,是在持续投入,反复打磨,循环迭代以后,才逐渐形成现在的高安全水线。基础工作做的越扎实,所谓的高级威胁防护才有发挥作用的空间与必要。

针对常见的安全风险:误操作、误配置、告警误报漏报、暴力破解等,企业的安全工作解决路径通常有2个,自建队伍与服务托管。

自建队伍的好处不言而喻,自己的子弟兵,打起仗来得心应手。作为安全团队,手握兵权,也更有话语权,但是成本会显著增加——资金成本、时间成本、管理成本。虽说养兵千日用兵一时,但无仗可打的时候,所要承担的高成本,也会给相关负责人带来更大的责任压力。

服务托管的好处是成本相对较低。特别对于近几年安全意识已经萌芽,苦于之前基础太差,迫切需要快速提升安全能力的大部分用户来说,更易于接受服务托管带来的“即战力”,同时,服务托管带来的“责任共担”也让相关负责人的日常压力减少了许多,资金成本、时间成本、管理成本,ROI优势明显。因此,在数字化转型,业务上云的过程中,大多数用户选择相配套的安全托管服务是更优解。

安全托管服务并不是一个新鲜事物,早在20年前,国外安全市场就已经形成了细分的安全托管服务市场,经过多年发展,以Secureworks、IBM、AT&T等老牌厂商为代表的MSS供应商占据了全球大部分市场份额。近几年,Secureworks等头部玩家在不断求变,CrowdStrike、AWS等新玩家联合入场,让这个细分领域的市场变得重新热闹起来。

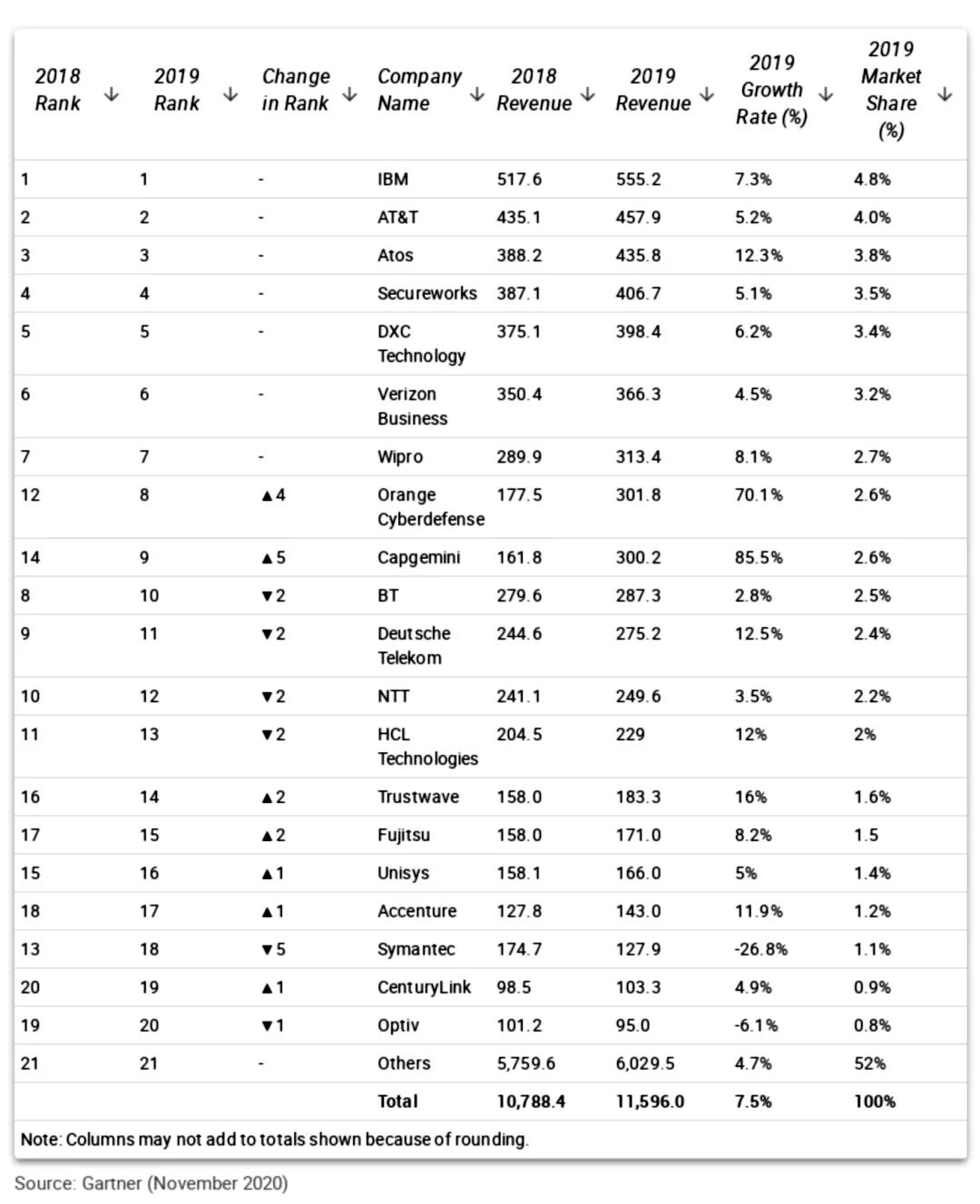

Gartner统计称,2019年,全球MSS服务的总体营收在115亿美元左右,增长率为7.5%,前6大厂商依次是IBM、AT&T、Atos、Secureworks、DXC和Verizon等,市场份额总占比为22.7%。到2024年,全球市场规模可以达到580亿美元。

数据来源:Gartner,2020年

然则,传统的MSS服务方式,有其天然的局限性,越来越无法适应随IT信息环境、业务场景而发生变化的新安全需求。主要体现在可达性、可操作性、可扩展性三个方面。

可达性:从交付方式来看,MSSP在向用户交付安全监测及事件响应等服务时,裸金属、IaaS、PaaS、DATAaaS,传统MSS的可达性都会受到不同程度的限制,即便是SaaS方式,也会受限于用户的网络环境,只能触达部分资产;\

可操作性:传统MSS服务商租用的IDC数据中心、异地灾备资源,在服务的精确度、效率、刷新周期、管理上都会存在较大问题,用户的时间精力大部分都会花费在与MSSP的频繁沟通和反复确认上;

可扩展性:用户的业务场景一旦发生变化,MSSP往往难以随之变化,受限于成本、规模等原因,难以扩展,最后要么把成本转嫁给用户,要么服务质量会打折扣。随着用户业务上云的进程加快,这些问题越发明显。

但,如果MSS生来就与用户的资产、业务同在云端,采用云原生方式交付呢?可达性、可操作性、可扩展性这三个问题点,瞬间就成为了云原生MSS的优势点,自然而然解决了上述前三个问题。

当然,云原生MSS并非生来就是银弹,还有几个核心问题要解决。

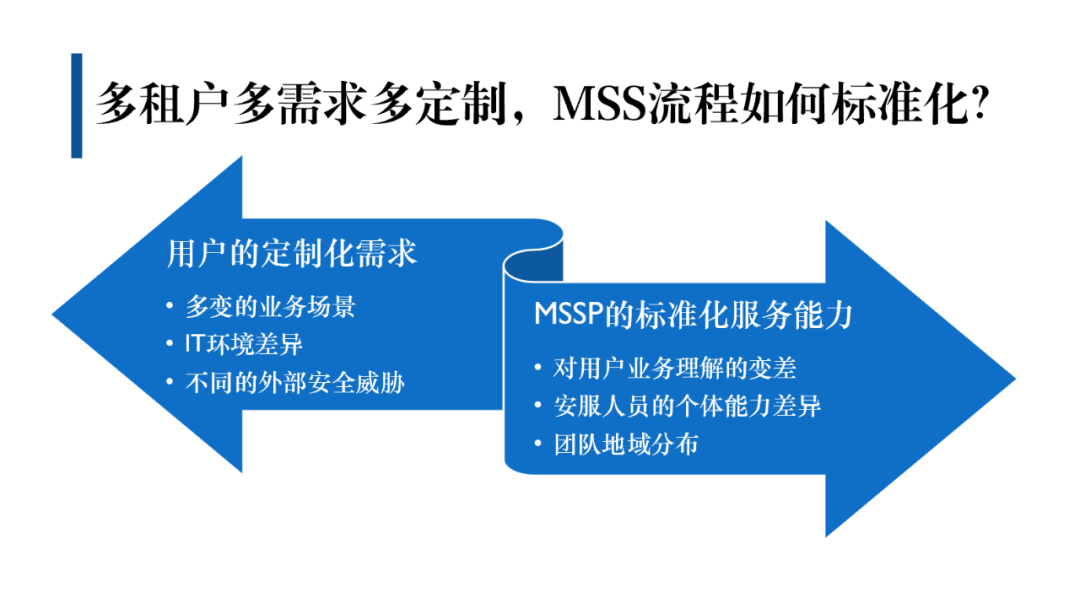

用户的定制化需求与MSSP的标准化服务能力成为了需求侧-供给侧间最为突出的矛盾点

对用户来说,定制化需求会始终存在,但并非100%都是定制化,大部分需求仍然属于基础、通用需求,这些基础需求在行业、场景范围内是可以标准化的。

因此,对云原生MSSP要来说,目标就是如何在同样的成本前提下,服务更多头部用户,从众多的定制化需求中,总结出某些场景下的代表性问题、共性问题,然后形成这些场景下的流程化交付能力,提炼出更为通用的标准化服务。即:定制化需求→场景化问题→流程化交付→标准化服务。

云原生MSSP核心能力 - 攻防技术

网络安全的技术本质是对抗,攻防能力是用户考量MSSP时最看重的一点。服务态度再好,云原生优势再明显,攻防能力不行,安全托管服务也就失去了意义。

作为云原生MSSP,不只是将传统安全监测产品从IDC机房和用户CPE搬到云端做适配,还需要组建安全攻防技术团队,使其为各类安全产品及相关服务单元进行持续赋能。团队的研究方向也要避免纯实验室性质的“兴趣”研究,而应当紧跟技术发展趋势,同时紧贴用户业务场景。

举例来说,MSSP的首要任务在于监测与响应。因此首先要做好对用户资产的7/24安全事件监测,这里侧重于团队对新的攻击技术、攻击手段的发现能力。其次要对安全事件作出及时响应与妥善处置,这里由于涉及到阻断、打补丁、溯源等操作,因此侧重于团队对用户的业务是否熟悉,各项操作要在不影响用户业务连续性的前提下进行。

云原生MSSP核心能力 - 安全管理

网络安全的商业本质是服务,服务的交付,体现的是MSS中除了攻防技术之外的另一个重要能力-安全管理。

对于有能力自建安全团队的成熟客户,安全管理的需求是“拼图式”的,即用户需要的是单点能力,供应商只需要提供用户所缺少的那一块拼图即可。“拼图”是否满足需求,POC试用之后就能验证。

相对而言,对于采购云原生MSS的用户来说,安全管理的需求是结果导向的,即用户需要的是看得懂的最终结果,这时MSSP不需要提供中间过程,只需要提供明确的量化指标即可。因此,量化指标一定要能够体现安全工作对业务带来的价值。也就是说,将安全管理的量化指标转换为业务指标,与业务KPI挂钩,用KPI视角看安全。

这里有一个直观的评判标准,就是安全管理的结果指标化之后,用户是否能够直接拿来给上级领导做汇报,让一把手能看懂安全。

云原生MSSP核心能力 - 威胁情报

攻在暗,防在明。攻击者专注一点,防守者耳听八方。攻守不对等的情况下,只有掌握更为海量的威胁情报,才有可能发现更多的潜在风险点。

这里的威胁情报,不仅局限于攻防情报,还包括资产情报、供应链情报、行业情报等等。除了威胁情报数据源,对情报数据的筛选、处理、加工、关联分析等各个环节,都需要MSSP花大力气投入,才可能建立起强大的威胁情报支撑能力。

在实战攻防演练中,红蓝两队,除了大甩0day,更多时候体现双方实力的是情报能力。提前半年就开始悄悄部署蜜罐,获取攻击者情报,演练期间,真假情报满天飞,再加上威胁狩猎时的追踪与反追踪,各种好戏接连上演,都是展现威胁情报能力的最佳缩影。

云原生MSSP核心能力 - 安全运营

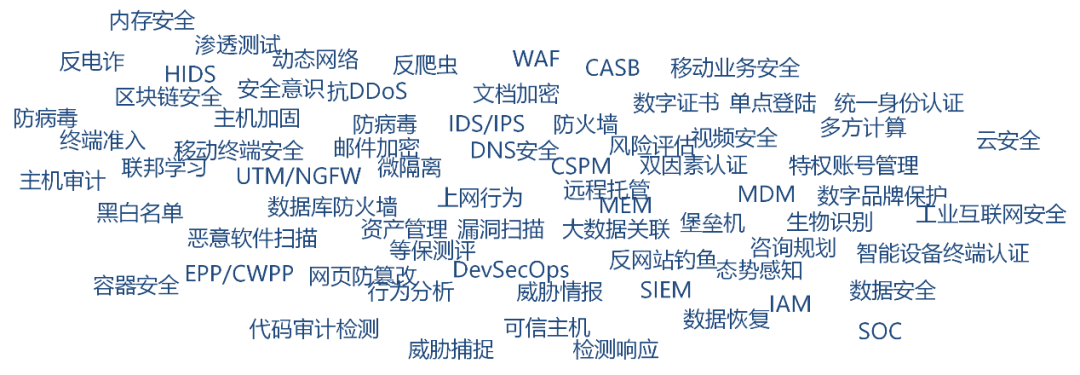

安全运营三要素,工具、人、平台,囊获了几乎绝大部分安全产品与服务,业内已经公认,安全运营才是那条最大的鱼。

然则受限于意识、政策等原因,一直以来国内用户只愿意为重量级的SOC产品买单,不愿意为高级别的SOC服务掏钱,因此,国内的SOC安全运营中心始终处于“鸡肋”状态,投入很大,收效甚微。

随着越来越多的用户业务上云,服务边界由用户侧拓展至云端,传统MSSP的“鸡肋”终于有机会变为云原生MSSP的“鸡腿”。

安全运营必须锤炼安全团队的应急响应能力、对安全工具的运用能力,以及整个安全平台的协同能力,让这套体系真正“动”起来,让庞杂的体系保持高负荷常态化运营。

要想做到这一点,只有实战才能够体现出真实的效率和效果。

在服务腾讯云和云租户的过程中,腾讯云原生MSSP的安全运营能力得到很多绝佳的实践机会。

因此,云原生MSSP在为用户实现“合规检查→风险评估→安全运维”的基础上,通过实战锤炼,帮助用户实现了从单点工具到产品体系,再到人与平台的流程化、体系化运营,实现了从安全运行向安全运营的跃迁,充分体现出了安全的能力与价值。

云原生MSS的生态

云原生MSSP所需的上述四个核心能力:攻防、指标、情报、运营,都需要至少三年的持续投入,才有可能同时具备。对于一般的中小MSSP确实是一个不小的门槛。即便咬牙投入了,当用户越来越多的业务上云以后,要么前期投入打水漂,要么需要继续追加更多投入在多云适配上。因此,越来越多中小规模MSSP都选择与主流云服务商合作,共同为用户提供云端交付的MSS。

于是,对于少数几家头部云服务商来说,利用已然投入重资产建成的“云基础设施”,搭建原生MSS安全运营体系就成了必然选择。随着用户业务不断上云,MSSP合作伙伴不断聚集,积累的落地实践经验越来越多,从行业到区域形成分工协作覆盖,生态也就此形成了有机循环。

这也在一定程度上印证和解释了,为何相比传统MSS,国内市场云原生MSS近几年发展会相对快得多。

前文提到,国外MSS市场已经超过20年时间,包括IBM、SecureWorks、Cisco、Fortinet、PaloAlto等在内的传统MSSP如今都有了相对成熟的云环境MSS交付方式,与SOCs能够配套形成MSS解决方案;CrowdStrike等较新的企业也与AWS云原生环境结合,在云端交付自己的安全能力。

再来看国内的MSSP,以传统综合性安全企业为主要玩家,包括奇安信、启明星辰、安恒信息、绿盟科技、天融信、360政企安全等;近几年,深信服、新华三等网络与安全设备厂商,以及具备云原生优势的云服务厂商腾讯云、阿里云等企业,也开始相继推出自己的MSS服务。当然还有一些创新型企业,在技术和模式上也在不断寻找新的出路,例如安信天行、华清信安等,以及更多区域性、行业性的小型MSSP,这里都不再罗列了。

可以看出,无论是国外还是国内,无论是传统企业还是新兴企业,要么通过转型、要么通过合作,都在寻求云环境下的MSS服务交付方式。也算是印证了前述“MSS,从传统到云原生”的发展趋势。在这个趋势中,值得重点介绍一下的是腾讯云。

腾讯云原生MSS

腾讯云近日正式发布了云原生安全托管服务,但其云原生MSS能力已经经过了三年时间的打造与磨练。上文说过,通过近三年多次的大型网络安全重点保障工作和常态化的攻防演练,云原生MSSP的安全团队得以积累丰富的安全运营经验。这里有另一个值得注意的客观事实是,如今的安全对抗已经进入了比拼资源的时代,单单依靠奇技淫巧般的攻防技术,已经无法构筑起明显优势,需要依靠更为强大的漏洞挖掘能力、情报获取能力、数据分析能力、以及将上述能力高效协同运转的团队作战与资源整合能力。也正因为如此,经过三年的积累和沉淀,腾讯云原生MSS水到渠成。

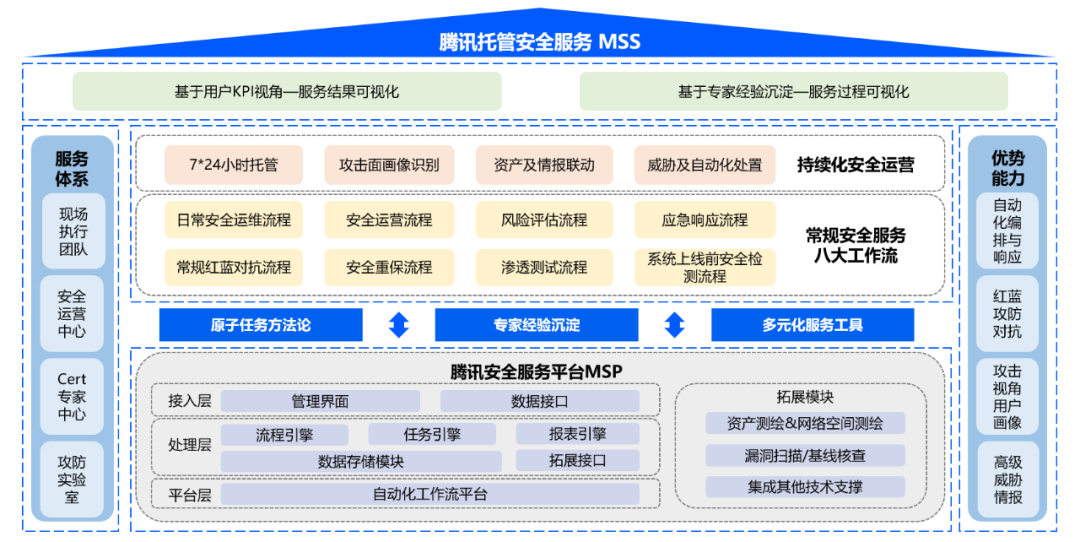

腾讯云原生MSS服务框架

对照云原生MSSP所需要的几个核心能力,腾讯云原生MSS确实具有很强的竞争力:

1、攻防技术。以腾讯联合实验室专家为首的阶梯式技术团队,能够为用户提供不同等级不同场景的多级安全专家服务,实现阶梯化响应,在降低安全服务投入成本的同时,提升安全服务的效率;

2、安全管理。涵盖云原生的资产管理,闭环的全生命周期漏洞管理,以及主动响应的安全事件管理。整个服务过程与服务结果均有可视化展示,安全的价值通过“指标”得以展现,让用户可见、可知、可懂。腾讯云安全总经理李滨有一句话我印象很深:“所有安全能力的最终目标是泛服务化,用户只需要关注核心指标,不需要管是软件还是硬件”。

3、威胁情报。腾讯云在全球20多个国家有近百个数据中心,每天捕捉到的攻击次数有50亿次,自动化攻击源头超过几千个,这么庞大的安全大数据库,可以看到全球的安全中心态势,最终提炼出来的十几条情报,能够覆盖云端20%以上的攻击。这就是情报的价值,用好了就是一个金矿。

4、安全运营。腾讯云的安全运营服务主要有两大品类,日常运营品类与重保护航品类,这两个品类又提炼衍生出8大工作流,帮助SLA落地:

• 安全运维流程

• 重保服务流程

• 红蓝对抗流程

• 上线安评流程

• 渗透测试流程

• 风险评估流程

• 应急响应流程

• 安全运营流程

所谓工作流,从大量的个性化需求实践中提炼总结而来,解决的是前文所说的服务标准化问题,日常安全运营工作的复杂度得以大大简化。由此,腾讯安全的三个SOCs——成都、深圳/广州、北京/天津,能够联合N家T2合作伙伴,共同以标准化流程为用户交付标准化服务。在被问到“安全托管服务是否是安全服务的过渡阶段”时,李滨回答道:“我们认为是安全的终极目标。最终客户需要的所有都以服务化的形式提供。”

目前,广东省数字政府最大的政务云承建主体与运营方——数字广东,在日常安全运营与重大安全事件的溯源过程中,都是通过腾讯云的云原生MSS服务与腾讯安全团队实现了深度协同。

在最近的某一次国家级重保行动中,腾讯云团队接到任务时,距离最后的时间节点只有50个小时,真正用于重保的时间只有36个小时,这一天半里,团队完成了所有系统的资源分配、资产关联、检查加固、几十项设施的管理配置以及后续整个范围的运营机制。最终的重保效果也得到了相关部门和领导的肯定。相比传统MSS服务,此类极短时间窗口与任务量并重的重保任务是很难得到较好效果的,腾讯云原生MSS的能力经受住了实战化检验。

目前,腾讯云已经逐渐构筑起了自己的先发优势,同时,还有更多的后来者,在尝试着以同样的目标在布局,在迭代,在用云原生MSS为更多用户提供可靠的安全服务。数世咨询会持续关注这一领域。