大白话说SSL VPN和IPSEC VPN的区别

IPSEC VPN 和SSL VPN是目前远程用户访问内网的两种主要vpn隧道加密技术。那么二者有什么区别,企业如何根据自己的业务场景来选择使用哪种vpn呢?

封装位置:

IPSEC和SSL是两个不同的加密协议,都是可以对数据包进行加密保护,防止中间的黑客劫持数据。但是二者加密的位置却不一样。

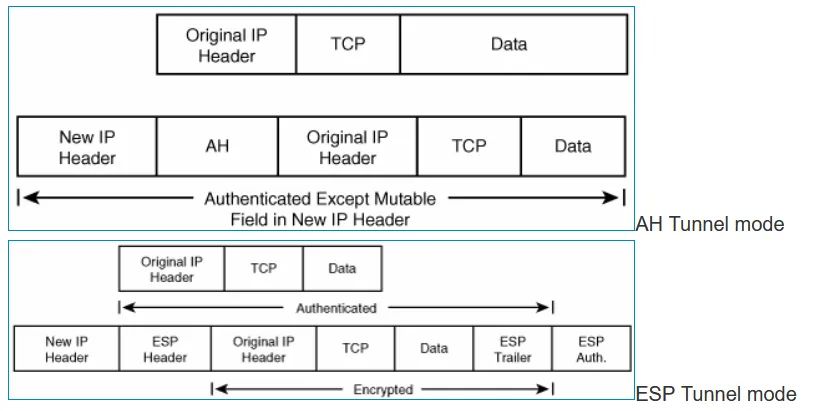

IPSEC工作在网络层,即把原始数据包网络层及以上的内容进行封装:

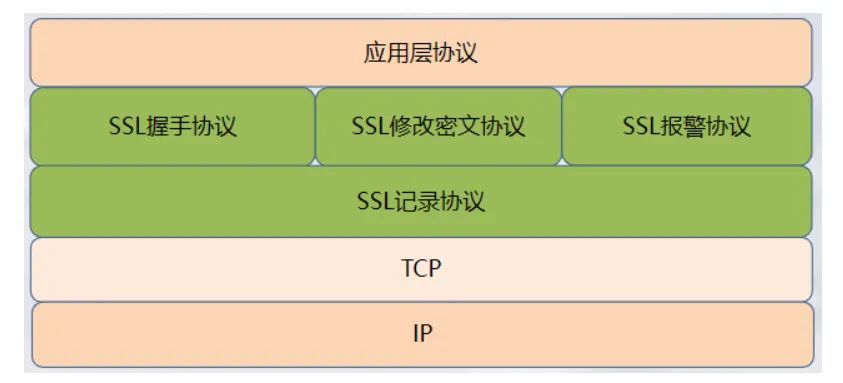

SSL VPN工作在传输层,封装的是应用信息

IPSEC和SSL对比

通过对比能看出来,ssl vpn能对应用做到精细化管控,可以对具体的应用做保护。但是ipsec 是封装原始的整个数据包,所有的流量都会走隧道。

远程用户接入方式:

远程用户接入公司内部网络用Ipsec 一般都需要单独布置客户端。但是ssl vpn用浏览器就可以,因为浏览器基本都内置了ssl协议。

比如一般对于校园网的访问用的都是登录网页然后输入账号密码的方式,这种vpn登录方式都是ssl vpn。

布置方式:

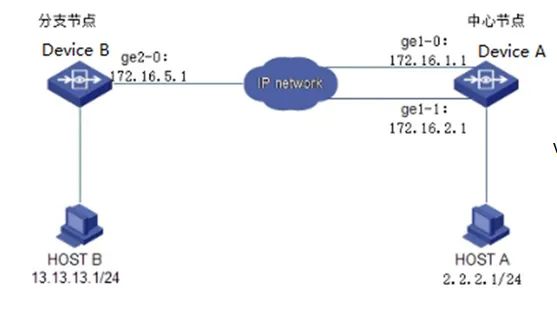

Ipsec 一般用于“网到网”的连接方式。比如分公司内的主机和总公司内的主机有通信需求,这时候可以用ipsec vpn在两个公司之间建立隧道。把两个站点的本地要通过vpn进行互访的网段进行配置。那么13.13.13.1和2.2.2.1互访的时候就会进入vpn隧道。

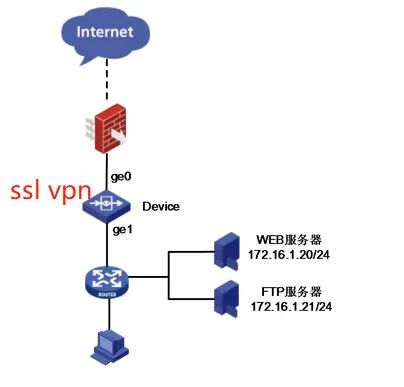

Ssl vpn一般用于企业用户远程办公的场景比较多,即“移动用户-网”的连接。企业总部一般会布置oa系统,邮件系统等。员工在家办公或者其他分支机构的员工访问总部的这些应用系统的时候,可以使用ssl vpn进行布置。

因此对于两个机构之间形成一个局域网进行通信,只能用ipsec。但是随着站点的增加,运维压力和布置成本也会相应上升。而远程办公或远程接入的情景,用户不用装客户端,随便找个有浏览器能上网的电脑就可以接入公司,接入方式更灵活,办公更高效。这种情况用ssl vpn更好。