安恒信息又双叒捕获到在野0day!漏洞可攻击最新版WIN11

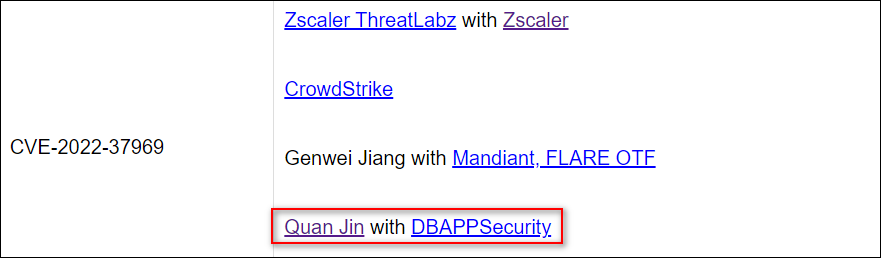

2022年08月31日,安恒信息中央研究院猎影实验室捕获了一个新的Windows内核提权在野0day样本。确认0day漏洞后,猎影实验室第一时间向微软进行了报告并协助漏洞修复。在2022年9月的更新中,微软正式修复了该漏洞,将其命名为CVE-2022-37969,并对安恒信息进行了公开致谢。

事件时间线

2022年8月31日

安恒信息猎影实验室捕获到相关样本,并启动根因调查;

2022年9月1日

安恒信息猎影实验室将漏洞信息报告给监管部门;

2022年9月2日

安恒信息猎影实验室将漏洞信息报告给MSRC;

2022年9月6日

安恒信息猎影实验室联合卫兵实验室完成对漏洞成因和漏洞利用的全部分析,并将相关信息提供给MSRC;

2022年9月8日

MSRC确认该0day漏洞的存在,正在进一步调查该漏洞;

2022年9月14日

MSRC修复该漏洞,漏洞编号为CVE-2022-37969,同时在漏洞披露页面对安恒信息等厂商进行了致谢。

漏洞信息

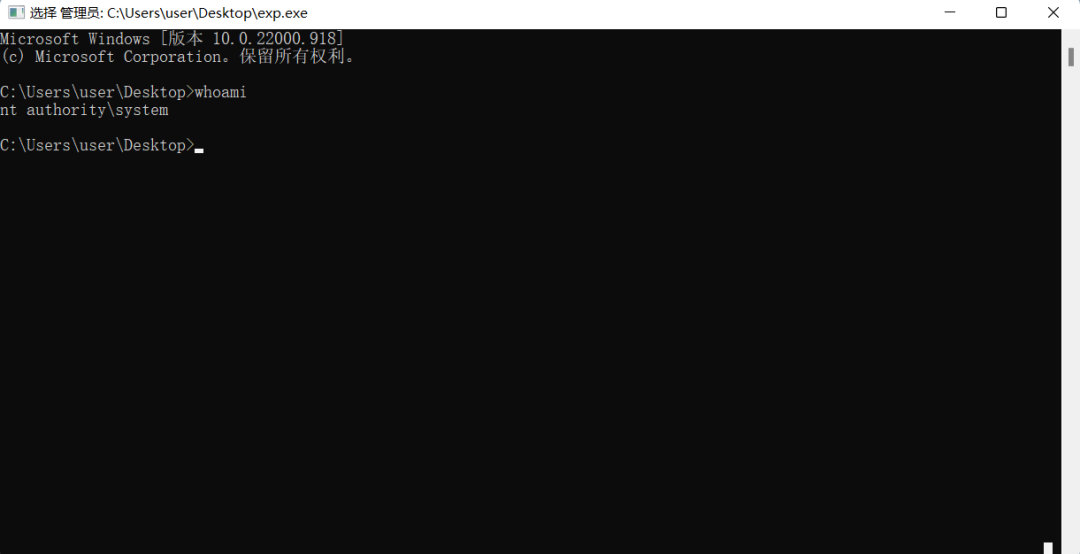

此次捕获的漏洞样本位于Windows通用日志文件系统 (Common Log File System)组件,对应的模块为clfs.sys。漏洞成因为clfs模块对cbSymbolZone成员校验不严格,导致其可以被用作非法偏移进行越界写入,攻击者借助这一漏洞,通过精巧的漏洞利用获取了系统最高权限。下图展示了该在野0day样本在最新版Windows 11操作系统中的提权效果。可以看到,借助漏洞,当前进程权限被提升到了system最高权限。

多次捕获Windows在野0day

(1)2020年12月,安恒信息威胁情报中心猎影实验室曾经捕获一个Windows内核提权在野0day,该漏洞编号为CVE-2021-1732,相关事件我们已经在《0DAY攻击!首次发现蔓灵花组织在针对国内的攻击活动中使用WINDOWS内核提权0DAY漏洞(CVE-2021-1732)》这篇文章中进行披露。

(3)2021年5月,猎影实验室再次捕获一个Windows本地提权在野0day,该漏洞编号为CVE-2021-33739,相关事件我们已经在《又捕获到一个0day!安恒威胁情报中心再次发力,漏洞可影响最新版WIN10》这篇文章中进行披露。

(3)本次是安恒信息第三次捕获Windows本地提权在野0day,连续捕获多次此类在野0day证明了安恒信息猎影实验室在Windows内核提权样本狩猎方面的业界领先能力。

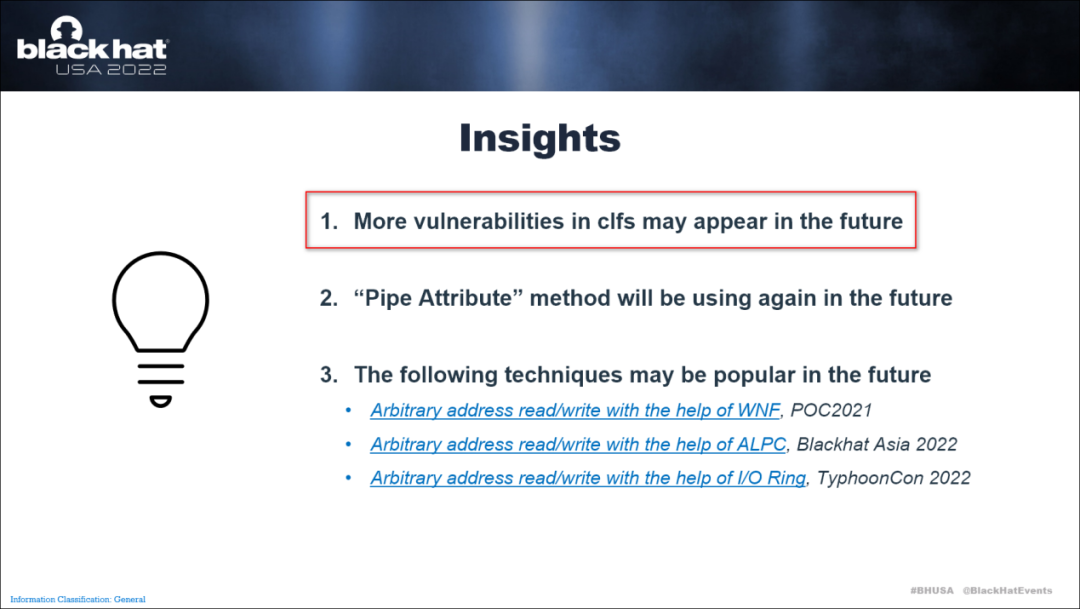

值得一提的是,安恒信息中央研究院猎影实验室/卫兵实验室的研究成果《The Journey of Hunting In-the-Wild Windows LPE 0day》还登上了今年8月的Black Hat USA 2022会议。在该次演讲中,安恒信息基于过去多年历史技术案例复盘研究,介绍了一套有效的Windows本地提权漏洞检测方法,并进行了案例展示。在那次演讲的最后,我们就曾预测接下来会有更多的CLFS在野漏洞出现,这次捕获的Windows CLFS在野0day正好印证了之前的预测,这也证明了安恒信息在Windows在野0day狩猎方面的视野前瞻性。

防范建议

升级安恒APT攻击预警平台以及明御主机安全及管理系统EDR到最新版本可进行检测。

安恒APT攻击预警平台能够发现已知或未知威胁,平台能实时监控、捕获和分析恶意文件或程序的威胁性,并能够对邮件投递、漏洞利用、安装植入、回连控制等各个阶段关联的木马等恶意样本进行强有力的监测。同时,平台根据双向流量分析、智能的机器学习、高效的沙箱动态分析、丰富的特征库、全面的检测策略、海量的威胁情报等,对网络流量进行深度分析。检测能力完整覆盖整个APT攻击链,有效发现APT攻击、未知威胁及用户关心的网络安全事件。

安恒明御主机安全及管理系统是一款集成了丰富的系统加固与防护、网络加固与防护等功能的主机安全产品。业界独有的高级威胁模块,专门应对攻防对抗场景;明御主机安全及管理系统通过自主研发的专利级文件诱饵引擎,有着业界领先的勒索专防专杀能力;通过内核级东西向流量隔离技术,实现网络隔离与防护;拥有补丁修复、外设管控、文件审计、违规外联检测与阻断等主机安全能力。目前产品广泛应用在服务器、桌面PC、虚拟机、工控系统、容器安全、攻防对抗等各个场景。