微软披露0day漏洞 奇安信天狗可有效发现并拦截未知漏洞攻击

近日,微软安全团队对外披露IE新的0day漏洞。该漏洞的编号为CVE-2021-40444,影响微软 MHTML即IE浏览器引擎 Trident。国内网络安全行业领军企业奇安信第一时间对外宣布,经验证,公司自主研发的第三代安全引擎天狗可以有效发现并拦截该0Day漏洞攻击,这也是天狗防护未知漏洞攻击能力的充分佐证。

据悉,MicrosoftMSHTML引擎存在远程代码执行漏洞,攻击者可通过制作带有恶意 ActiveX 控件的Microsoft Office 文档并诱导用户打开此文档来利用此漏洞。成功利用此漏洞的远程攻击者可在目标系统上以该用户权限执行任意代码。

目前,此漏洞已被检测到在野利用且POC及EXP已公开,其现实威胁正在进一步提升。截止目前,微软官方暂未发布针对此漏洞的补丁程序,用户可通过禁用ActiveX控件的方式暂时避免该漏洞利用。

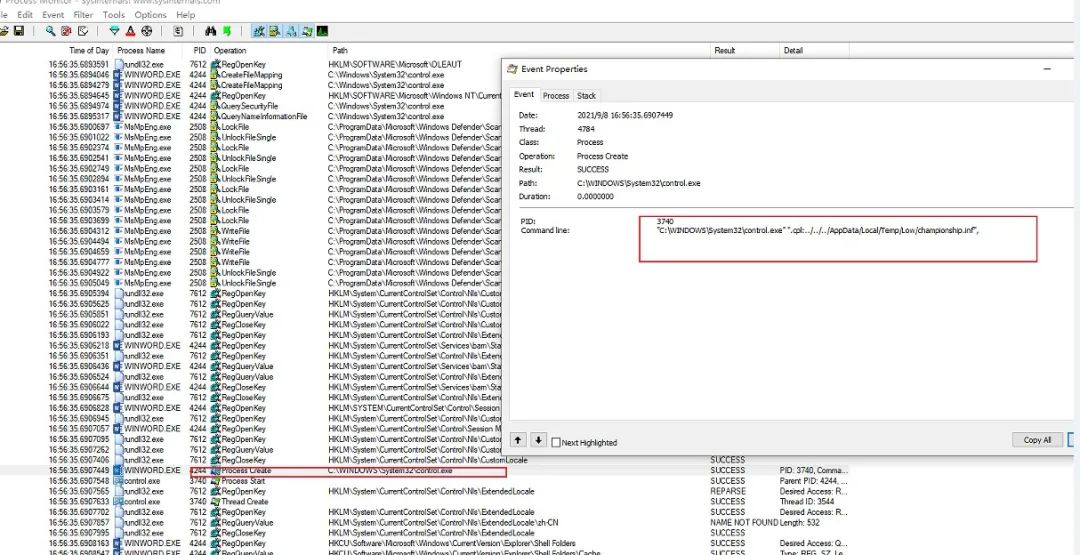

在IE新 0day被披露后,奇安信第一时间对天狗的防护效果做了测试,结论是:天狗可以有效发现并拦截该漏洞攻击,以下是捕获到的在野利用样本的具体验证截图:

测试发现,奇安信天狗漏洞攻击防护产品,通过内存指令序列的检查,能对未知威胁进行发现和阻止,以下是告警截图:

“当下,绝大多数攻击都基于漏洞,而现在的安全技术并不是为解决漏洞攻击问题而设计,导致全球漏洞攻击事件频发,如何解决未知漏洞(0Day)问题,更是业界长久以来的难题。”奇安信集团副总裁、“天狗”引擎研发负责人徐贵斌表示,作为奇安信集团历时三年打造的、业内领先的全新一代安全技术,天狗引擎可以防护未知漏洞攻击。

据介绍,基于天狗引擎的“奇安信天狗漏洞攻击防护系统”,是奇安信打造的全新一代安全防护产品,主要解决漏洞攻击问题,包括已知和未知漏洞(0day)。该产品摆脱了对文件、流量、数据、行为等特征的依赖,采用内存指令控制流检测技术,实时检测安全事件,从系统更底层发现漏洞攻击代码的执行,在全球处于领先地位。

奇安信天狗漏洞攻击防护系统针对不同防护范围,提供三个子模块:系统漏洞攻击防护、浏览器漏洞攻击防护、文档编辑器漏洞攻击防护。分别提供操作系统、浏览器、文档编辑器的漏洞攻击防护能力、保护办公终端和服务器的安全,使其不受漏洞攻击威胁。

天狗漏洞攻击防护系统具有高可用与分布式部署、Windows/Linux/信创平台通用、支持可视化数据管控等优势。可以适用于高并发、业务连续性高的企业及单位,性能优越、安全可靠,并能为各大主流平台提供多元防护,尤其是可以通过各种统计维度,对安全事件进行分类统计与展现,快速直观,帮助客户及时发现安全问题。

奇安信安全专家建议,对于未部署天狗漏洞攻击防护系统的客户,可以采用微软提供了临时缓解措施:在Internet Explorer 中禁用所有 ActiveX 控件的安装,以避免该0day攻击造成损失。