黑客把Amazon Echo变成了间谍设备

你有亚马逊Echo吗?

放松点,如果没有国家安全局,没有中央情报局,或者你身后没有你以上的技术朋友。

自昨天以来,已经有几起关于这方面的报道亚马逊回声黑客这可能会让黑客把你的智能扬声器变成一个隐蔽的监听设备,但用户不必担心,因为黑客攻击并不简单,需要物理访问该设备,而且并非在所有设备上都能工作。

Amazon Echo是一款可随时收听的语音激活智能家居扬声器,设计用于播放音乐、设置警报、通过Alexa语音助手回答问题,以及控制连接的智能家居设备,如WeMo、Hive和Nest。

黑客把Amazon Echo变成了间谍设备

现在,MWR InfoSecurity的研究人员展示了一种黑客行为,展示了黑客如何利用Amazon Echo某些模型中的漏洞,将其转化为秘密监听设备,可以秘密记录你最亲密的时刻。

但黑客攻击并不简单,而且有一些显著的局限性:

- 亚马逊回声黑客攻击的第一个主要限制是,它确实涉及黑客能够获得物理访问不过,据研究人员称,对于该设备而言,可以在不留下任何痕迹的情况下篡改回声。

- 第二个限制是Amazon Echo黑客只针对老款,因为MWR研究人员发现的漏洞只影响2015和2016版本的人工智能扬声器。

- 执行此黑客攻击的另一个主要限制是,攻击者应该高于平均水平的技能在Linux和嵌入式硬件系统中。

简言之,这是一个非常复杂的黑客攻击,首先需要詹姆斯·邦德绕过所有闭路电视摄像头(如果有),悄悄地进入你的办公场所,然后至少有30分钟的空闲时间与亚马逊Echo一起安装恶意软件,而不留下任何篡改痕迹。

在另一种情况下,正如研究人员所描述的那样,你家的清洁工或女佣也可能会对你的设备进行攻击,因此研究人员将该攻击称为“攻击”邪恶女仆."

然而,“邪恶女佣”攻击并不像听起来那么令人印象深刻,因为在这种目标明确的情况下,人们只需花费较少的精力、知识和时间就可以植入窃听设备。

黑客亚马逊回声:它是如何工作的?

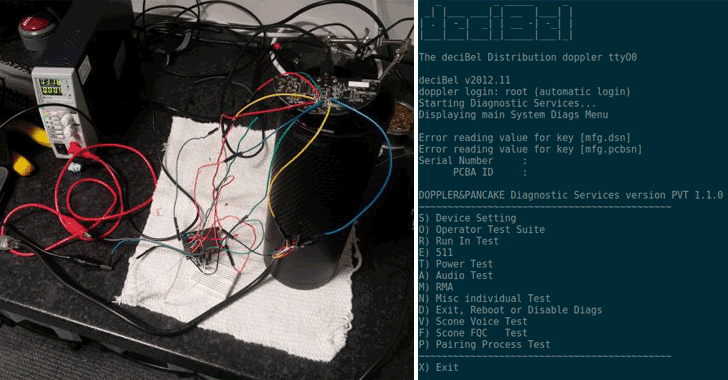

为了实施邪恶女佣黑客攻击,MWR实验室安全研究员马克·巴恩斯首先移除了回声底部的橡胶底座,这使他们能够访问亚马逊工程师用来执行各种诊断的18个调试“垫子”。

然后,Barnes通过外部SD卡直接引导到设备的实际固件中。从那里,他能够安装持久的恶意软件,而不会留下任何篡改设备的物理痕迹。

然后,该恶意软件允许研究人员获得设备的远程根壳访问权限,并最终访问“始终监听”麦克风。

巴恩斯写道:“一旦我们找到根,我们就检查了设备上运行的进程以及产生这些进程的脚本。”。“我们能够理解音频媒体是如何在进程和用于创建并与这些音频缓冲区交互的工具之间传递和缓冲的。”

巴恩斯说,他的团队随后开发了脚本,利用亚马逊Echo上嵌入的工具,在不影响设备本身实际功能的情况下,通过TCP/IP将原始麦克风音频连续传输到远程服务器。

这最终意味着,至少在理论上,黑客可以秘密监视和监听用户的对话,并在未经其许可甚至未意识到的情况下窃取私人数据。

巴恩斯补充道:“亚马逊Echo设备本身的根基并不重要;然而,它给互联网设备或‘智能家居’设备的制造商提出了许多重要问题。”。

研究人员警告用户不要从第三方零售商处购买智能扬声器,并建议他们按下Echo的静音按钮,以实际禁用麦克风。

作为对MWR调查结果的回应,亚马逊发布了一份声明,称用户保护自己免受此类篡改的最佳方式始终是直接从该公司购买Echo。

该公司表示:“客户信任对我们非常重要。为了帮助确保最新的安全措施到位,作为一般规则,我们建议客户从亚马逊或受信任的零售商处购买亚马逊设备,并保持软件的最新状态。”。

拥有2017款设备的用户不会受到这一最新黑客攻击的影响,因为新机型引入了一种缓解措施,以防止设备外部启动的方式连接了两个关键的调试板。