科学家开发出一种检测笔记本电脑被窃听的专门设备

对现代笔记本电脑的远程隐私攻击持续造成严重的社会问题。例如,远程攻击者通过注入恶意软件控制摄像头,通过禁用摄像头的LED灯来暗中监视受害者。为了防范此类攻击,用户通常放置市面上可买到的网络摄像头隐私罩,从物理上屏蔽网络摄像头。类似问题呈恶化的趋势,据报道也有针对笔记本电脑麦克风的攻击——包括零日漏洞利用和潜入者安装的恶意软件,这些恶意软件可以从受害者的笔记本电脑上悄悄窃听。最近,流行的视频通话应用程序(如Zoom)也发现了漏洞,即使会议已经结束,Zoom也能在Mac OS上捕捉音频。不像网络摄像头外壳,没有立即足够的解决方案来防御基于麦克风的窃听。

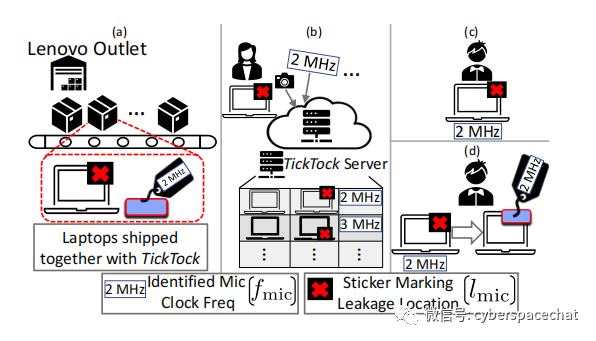

针对上述问题,新加坡国立大学和延世大学(韩国首尔)的科学家开发了一种设备,可以通过拾取特定的电磁信号来检测笔记本电脑上隐藏的麦克风激活。研究人员将原型命名为TickTock,并在他们的最近发表的论文中详细说明了它的工作原理。

TickTock原型由近场指示器、RF放大器、可编程收发器和Raspberry Pi 4 Model B 微型计算机组成。科学家们计划将TickTock 实现为一种看起来像USB闪存驱动器那样的设备。

据研究论文摘要,研究者目睹了对笔记本电脑远程隐私攻击的激增。这些攻击通常利用恶意软件远程访问网络摄像头和麦克风,以便监视受害用户。虽然网络摄像头攻击在一定程度上可以用广泛使用的商业网络摄像头隐私保护罩进行防御,但不幸的是,尽管业界最近做出了努力,但没有足够的解决方案来阻止对麦克风的攻击。作为防范这种攻击笔记本电脑麦克风的第一步,作者提出了TickTock,一个新颖的麦克风开/关状态检测系统。为了实现这一点,TickTock从外部探测电磁(EM)辐射,这些辐射来自携带麦克风时钟信号的笔记本电脑电路的连接器和电缆。这是可能的,因为麦克风时钟信号只在麦克风记录状态时输入,导致产生辐射。研究团队设计并实现了一个概念验证系统来演示TickTock的可行性。此外,研究者在总共30台流行的笔记本电脑上全面评估了TickTock,并执行了各种应用程序,以成功检测27台笔记本电脑的麦克风状态。其中,TickTock始终以高的真阳性率识别麦克风录音。

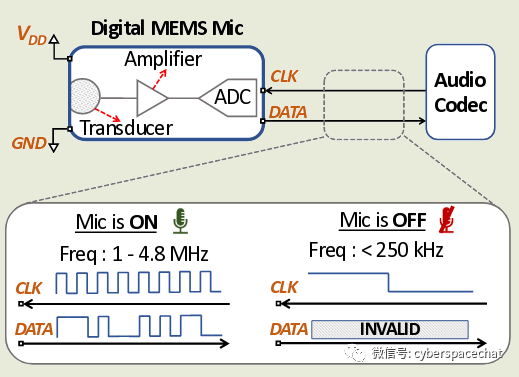

被动检测麦克风状态的技术非常重要——如果可以密封网络摄像头,从而限制监视,那么关闭笔记本电脑内置的麦克风就非常困难。该方法基于这样一个事实,即当麦克风打开时,将时钟信号传输到模数转换器 (ADC) 的电路开始闪烁。该背景噪声泄漏被设备拾取并与其他系统噪声分离。

值得注意的是,该设备并不完美:它必须适应不同的笔记本电脑型号,因为不同的型号使用不同的声音芯片。此外,所有捕获的 EM信号都包含来自其他电路的噪声,必须将其滤除以避免错误触发设备。

但尽管如此,测试还是成功了——TickTock方法在90%的测试笔记本电脑上都能完美运行,包括联想、戴尔、惠普和华硕的热门机型。例外的是Apple设备-Apple MacBook 2014、2017、2019,其中EM噪声通过屏蔽铝外壳和短柔性电缆抑制。

但该方法在智能手机、智能扬声器、平板电脑和USB摄像头上的测试并未取得如此成功——该设备仅在40个测试小工具中的21个上正常工作。研究人员将此归因于使用模拟麦克风而不是数字麦克风、没有功率限制以及发射电磁信号的导体较短。