“羊了个羊”通关修改思路

VSole2022-09-16 16:04:48

最近几天一款WX小游戏火爆出圈,自己尝试通关40多次,无奈最后还是选择走捷径。

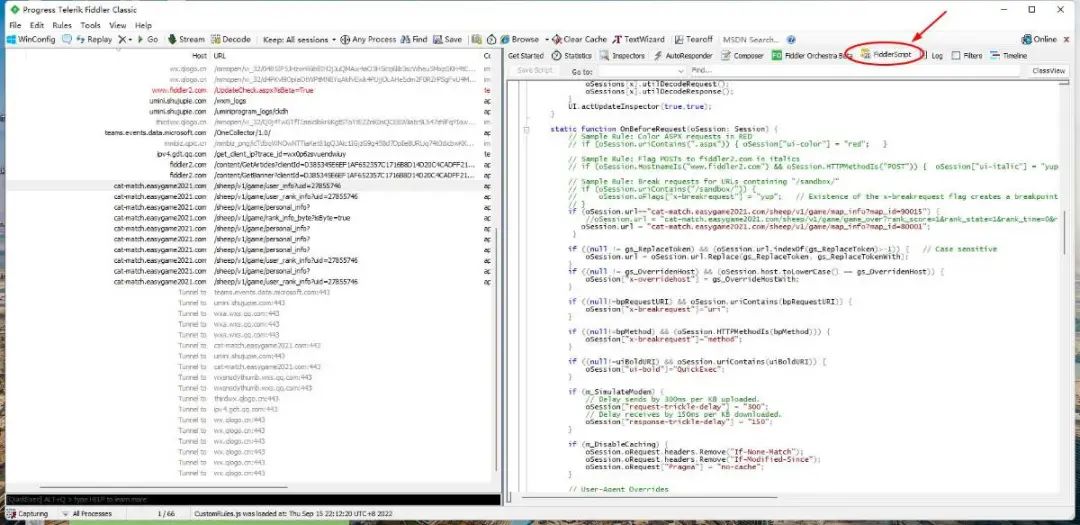

这里主角当然是Fiddler[windows下方便截图展示],手机端可以使用HTTP catcher/Stream抓包,原理思路相同。

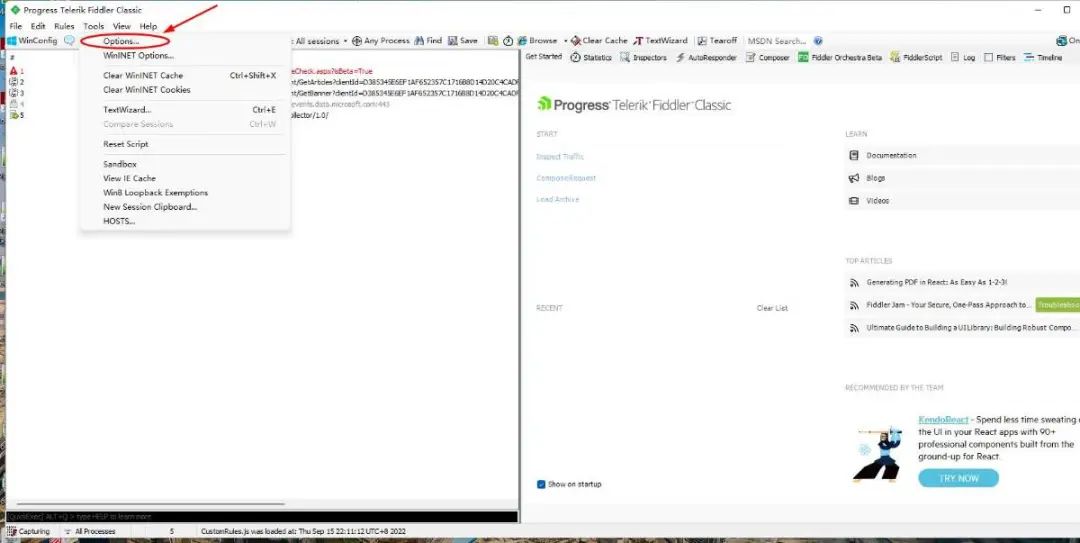

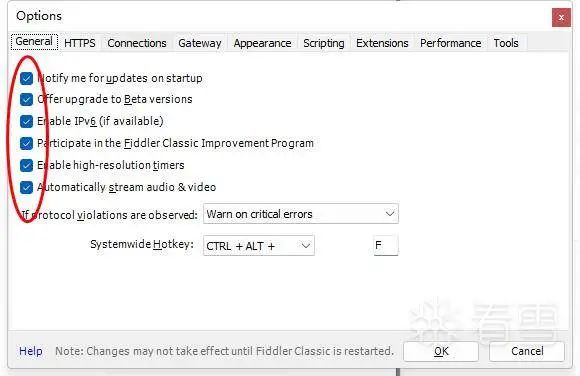

首先下载Fiddler(不做过多描述),一路正常安装就行,安装完成后进入设置。

Tools->Options

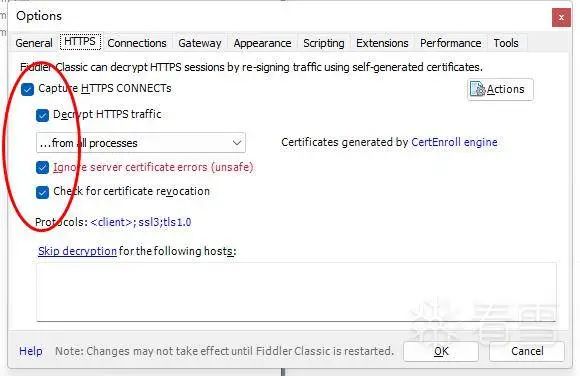

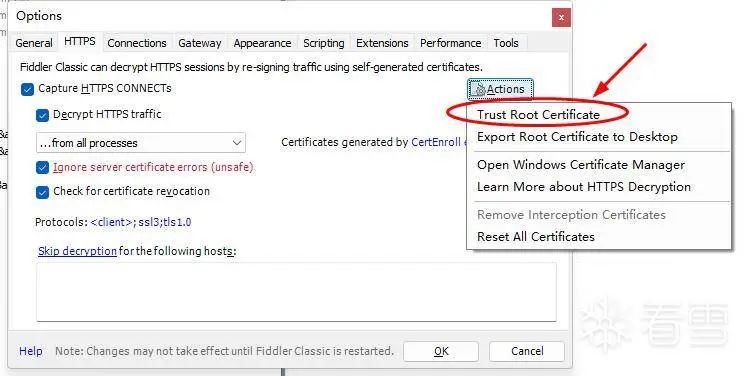

下面一步是重点,这里一点要勾选后安装下证书。

我们这里不需要设置模拟器,或者使用代理参数代理到手机。

这些设置完成后,就可以进入WX小程序进行操作了。

注:这里还有一个坑,就是如果你使用最新版本的WX,你会发现无法抓包小程序数据,这里需要回滚下WX版本,我这里是把WX设置成3.5.X.XX版本。

打开Fiddler后进入游戏,然后开始。

这里可以看到2个map_id,不难理解这个其实就是关卡的编号。

初始第一关id为80001,一直不变。

第二关后id变为90015,顾名思义9月15号。

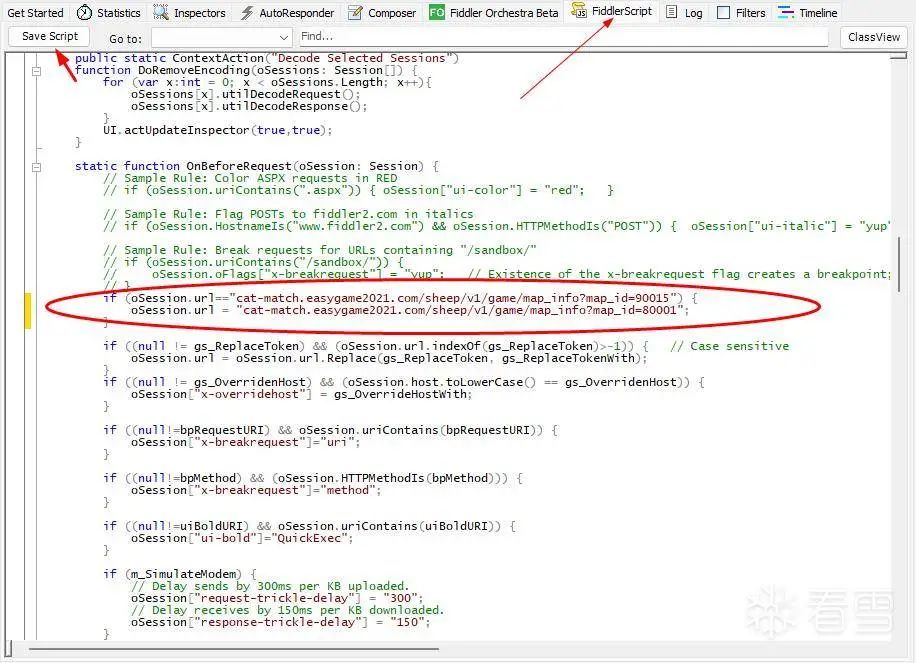

拿到2个map_id后,就可以直接上手撸FiddlerScript了。

找到OnBeforeRequest类直接进行判断,如果map_id为90015,则把id强制设置为80001,这样就可以实现进入第二关卡后,其实还是第一关卡,随便点一点即可通关。

if (oSession.url=="cat-match.easygame2021.com/sheep/v1/game/map_info?map_id=90015") { oSession.url = "cat-match.easygame2021.com/sheep/v1/game/map_info?map_id=80001"; }

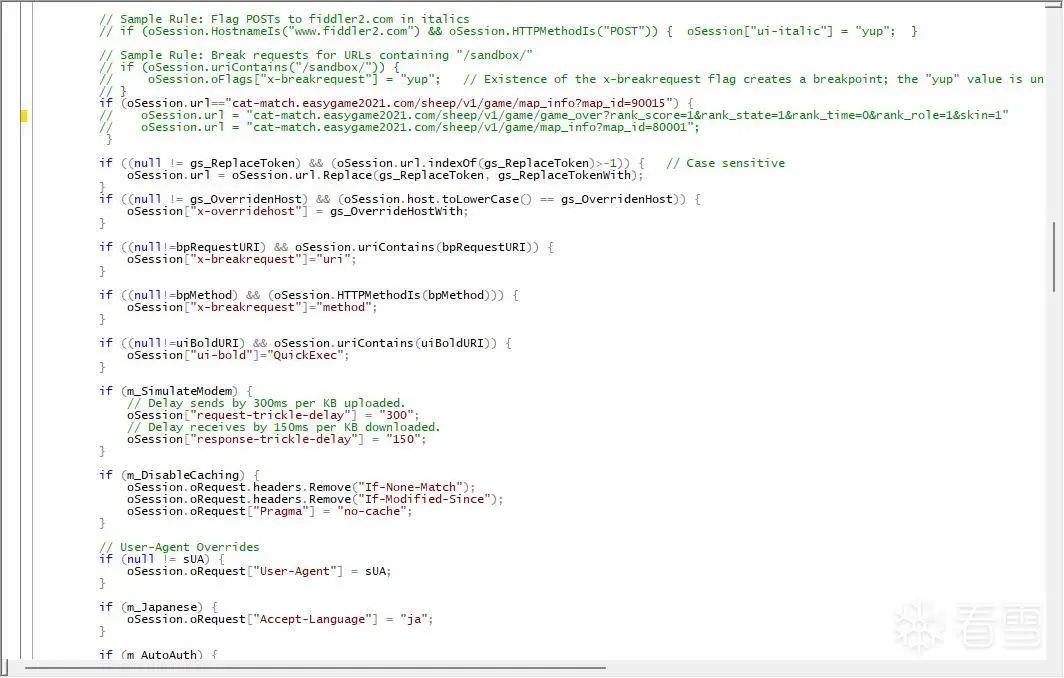

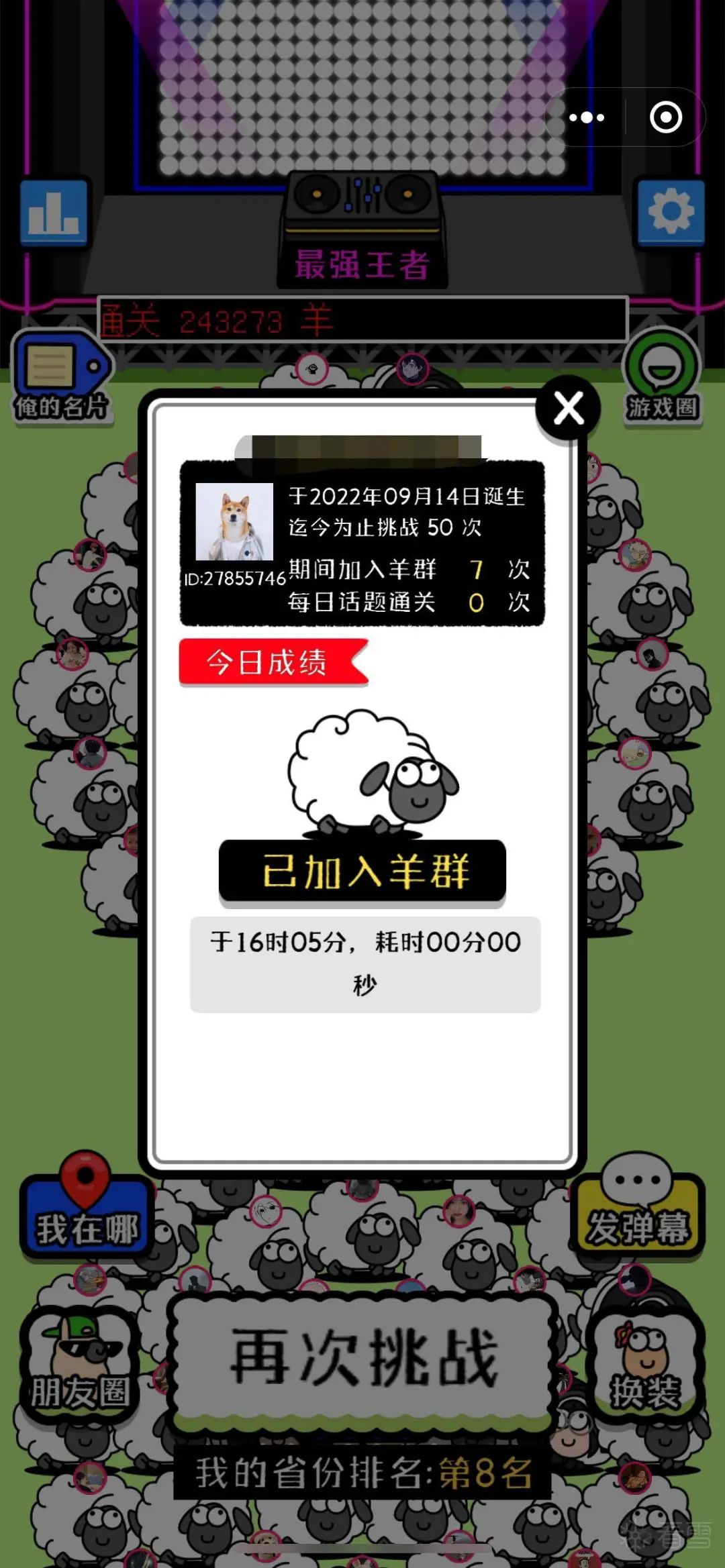

或者粗暴设置为通过(00分00秒会不会太假?),设置完成后,则直接加入羊群成功。

if (oSession.url=="cat-match.easygame2021.com/sheep/v1/game/map_info?map_id=90015") { oSession.url = "cat-match.easygame2021.com/sheep/v1/game/game_over?rank_score=1&rank_state=1&rank_time=0&rank_role=1&skin=1" //oSession.url = "cat-match.easygame2021.com/sheep/v1/game/map_info?map_id=80001"; }

其中rank_time后面填写即是时间(以秒为单位)。

最后Save Script后,重新进入小程序即可。

大致通关思路就是这样,手机实现方法一样,通过软件抓到包后设置下相应改变的数据即可。

昨日维护后,此方法还是有效。

VSole

网络安全专家