Apache Shiro身份验证绕过漏洞来袭 启明星辰提供解决方案

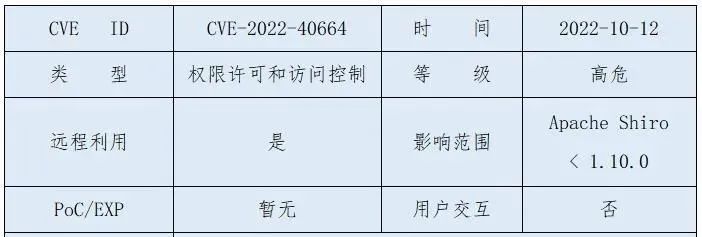

10月12日,Apache官方披露了Apache Shiro存在身份验证绕过漏洞,当通过 RequestDispatcher 进行转发或包含时存在身份验证绕过漏洞。不法分子则利用该漏洞在未授权的情况下,构造恶意数据绕过 Shiro 的权限配置机制,最终可绕过用户身份认证,导致权限校验失败。启明星辰漏洞扫描产品团队在第一时间对这个漏洞进行了紧急响应并提供应急处置方案。

Apache Shiro是一个强大且易用的Java安全框架,执行身份验证、授权、密码和会话管理。使用Shiro的API,可快速、轻松地获得任何应用程序,从最小的移动应用程序到最大的网络和企业应用程序。目前该漏洞POC(概念验证代码)虽未公开,但存在被不法分子利用进行挖矿木马和僵尸网络等入侵行为的风险。

漏洞检测

启明星辰天镜脆弱性扫描与管理系统已紧急发布针对该漏洞的升级包,支持对该漏洞进行授权扫描,用户升级标准漏洞库后即可对该漏洞进行扫描:

升级后已支持该漏洞

请使用启明星辰天镜脆弱性扫描与管理系统产品的用户尽快升级到最新版本,及时对该漏洞进行检测,以便尽快采取防范措施。

临时措施

如果目前无法升级,若业务环境允许,使用白名单限制web端口的访问来降低风险。

修复建议

官方已经针对漏洞发布了软件更新

北冥数据实验室

北冥数据实验室由启明星辰集团天镜漏洞研究团队、泰合知识工程团队、大数据实验室(BDlab)场景化分析团队联合组成,致力于网络空间安全知识工程研究和体系化建设的专业团队。

实验室秉持以需求为导向、知识赋能产品的核心理念,专注于提供网络空间安全的基础知识研究和开发,制定结合威胁和漏洞情报、网络空间资产和云安全监测数据等综合情报以及用户实际场景的安全分析防护策略,构建自动化调查和处置响应措施,形成场景化、结构化的知识工程体系,对各类安全产品、平台和安全运营提供知识赋能。