维基解密揭露“午夜后”和“刺客”CIA Windows恶意软件框架

被称为“午夜后“和”莎辛那“这两个恶意软件程序的设计目的都是监视和报告运行Windows操作系统的受感染远程主机上的操作,并执行CIA指定的恶意操作。

自今年3月以来,维基解密发布了数十万份文件和秘密黑客工具,该组织声称这些文件和工具来自美国中央情报局(CIA)。

最新一批是泄密组织“Vault 7”系列的第8版。

“午夜后”恶意软件框架

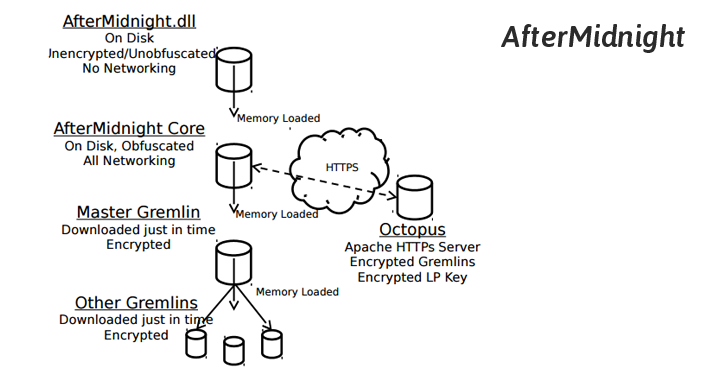

根据维基解密的一份声明,“午夜后”允许其运营商在目标系统上动态加载和执行恶意负载。

恶意负载的主控制器伪装成一个自持久的Windows动态链接库(DLL)文件,并执行“小精灵”通过破坏目标软件的功能、监视目标或为其他小精灵提供服务而隐藏在目标机器上的小有效载荷。

一旦安装在目标机器上,AfterMidnight将使用一个名为“Octopus”的基于HTTPS的监听帖子(LP)系统来检查任何预定事件。如果找到一个,恶意软件框架将下载并存储所有必需的组件,然后将所有新的小精灵加载到内存中。

根据最新泄密中提供的用户指南,与午夜后相关的本地存储使用未存储在目标机器上的密钥进行加密。

一种特殊的有效载荷,叫做“字母精灵“包含一种自定义脚本语言,它甚至允许操作员计划在目标系统上执行的自定义任务。

“刺客”恶意软件框架

《刺客》也类似于《午夜后》,被描述为“一种自动植入,在运行Microsoft Windows操作系统的远程计算机上提供一个简单的收集平台”。

一旦安装到目标计算机上,该工具将在Windows服务进程中运行植入,允许操作员在受感染的机器上执行恶意任务,就像午夜后一样。

刺客由四个子系统组成:植入器、构建器、指挥控制和监听站。

“植入”在目标Windows机器上提供了该工具的核心逻辑和功能,包括通信和任务执行。它使用“构建器”进行配置,并通过一些未定义的向量部署到目标计算机。

“构建器”在部署和部署之前配置植入和“部署可执行文件”提供自定义命令行界面,用于在生成植入之前设置植入配置阅读工具的用户指南。

“指挥和控制”子系统充当操作员和监听站(LP)之间的接口,而LP允许刺客植入通过web服务器与指挥和控制子系统通信。

上周,维基解密抛弃了一个名为“中间人”的攻击工具阿基米德,据称是由中央情报局创建的,目的是针对局域网(LAN)内的计算机。

美国情报机构持有漏洞的做法,而不是向受影响的供应商披露漏洞,在过去3天里在全世界造成了严重破坏,当时WannaCry勒索软件使用NSA发现并持有的SMB漏洞攻击了150个国家的计算机,但《影子经纪人》随后在一个多月前泄露了此事。

微软抨击NSA在“WannaCry”攻击中的作用

就连微软总裁布拉德·史密斯(Brad Smith)也谴责了美国情报局的做法,称WannaCry造成的“广泛损害”是因为NSA、CIA和其他情报机构持有零日安全漏洞。史密斯说:“这是2017年出现的一种模式。我们已经看到中情局存储的漏洞出现在维基解密上,现在这个从NSA窃取的漏洞已经影响到世界各地的客户”。

自3月以来,泄密组织已发布了8批“Vault 7”系列,其中包括最新和上周的泄密,以及以下批次:

- 零年– 抛弃了中情局对流行硬件和软件的黑客攻击。

- 哭泣天使– 该机构用来渗透智能电视的间谍工具,将其转化为隐蔽的麦克风。

- 暗物质– 专注于针对iPhone和Mac的黑客攻击。

- 大理石– 揭露了一个秘密反取证框架的源代码,基本上是一个模糊器或包装器,CIA用来隐藏其恶意软件的实际来源。

- 蝗虫– 展示一个框架,该框架允许该机构轻松创建自定义恶意软件,以侵入微软的Windows并绕过防病毒保护。

- 涂鸦– 一款据称旨在将“网络信标”嵌入机密文件的软件,允许间谍机构追踪内幕人士和告密者。