严重漏洞暴露了CloudFlare背后数百万站点的敏感数据

CloudFlare是一家内容交付网络(CDN)和网络安全提供商,帮助优化互联网上超过550万个网站的安全和性能。该公司正在警告其客户可能暴露了一系列敏感信息的严重漏洞,包括密码、用于验证用户身份的cookie和令牌。

配音云出血,这个令人讨厌的缺陷以2014年发现的Heartbleed bug命名,但据信比Heartbleed更严重。

该漏洞非常严重,不仅会影响CloudFlare网络上的网站,还会影响移动应用程序。

“Cloudbleed”到底是什么,它是如何工作的,你是如何受到这个bug的影响的,以及你如何保护自己?让我们想想。

什么是Cloudbleed?

Cloudbleed是Cloudflare Internet infrastructure服务中的一个主要缺陷,它导致Cloudflare背后托管的网站的私密会话密钥和其他敏感信息泄露。该漏洞是由Google Project Zero security研究员塔维斯·奥曼迪(Tavis Ormandy)在一周前发现的。

CloudFlare充当用户和web服务器之间的代理,它为位于其全球网络后面的网站缓存内容,并通过通过CloudFlare的边缘服务器解析内容以实现优化和安全性,从而减少对原始主机服务器的请求数。

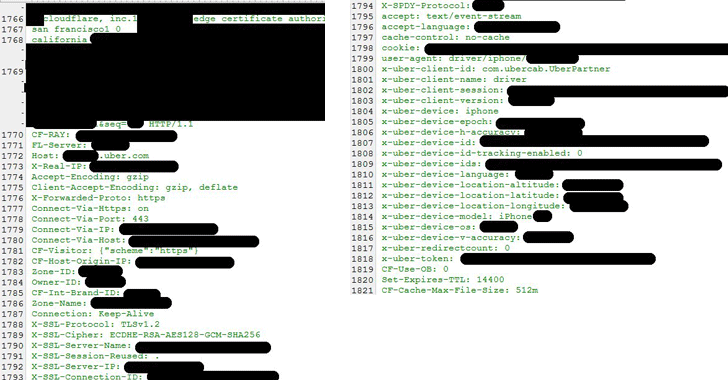

大约一周前,Ormandy发现Cloudflare的边缘服务器存在缓冲区溢出问题,这些服务器运行时超过了缓冲区的末尾,正在返回包含HTTP cookie、身份验证令牌和HTTP帖子正文等私有数据的内存,搜索引擎已经缓存了一些泄漏的数据。

以下是Cloudbleed的严重程度:

奥曼迪在周四发布的一篇博文中写道:“我发现来自主要约会网站的私人消息、来自知名聊天服务的完整消息、在线密码管理器数据、来自成人视频网站的帧、酒店预订”。“我们讨论的是完整的HTTPS请求、客户端IP地址、完整响应、cookie、密码、密钥、数据等等”。

据奥曼迪称,Cloudflare在其“ScrapeShield”功能中有类似的代码:int Length=ObfuscateEmailAddressesInHtml(&;OutputBuffer,CachedPage);写入(fd、输出缓冲区、长度);

但该公司没有检查混淆解析器是否因为恶意HTML而返回负值。

Cloudflare的“ScrapShield”功能解析并模糊HTML,但由于反向代理在客户之间共享,它将影响所有Cloudflare客户。

奥曼迪联系了Cloudflare并报告了他的发现。该公司确定了问题的原因,并立即禁用了3个小型Cloudflare功能;电子邮件混淆,服务器端排除,以及自动HTTPS重写;它们使用相同的HTML解析器链,这导致了泄漏。

奥曼迪观察到其他用户对其他主要Cloudflare托管网站的加密密钥、密码、cookie、帖子数据块和HTTPS请求,并立即联系了Cloudflare。

由于CloudFlare修复了该问题,但在周三之前没有通知客户数据泄漏问题,Ormandy在周四公布了他的发现,遵循Project Zero针对主动攻击的七天政策。

在奥曼迪周四公开披露该漏洞后,CloudFlare确认了该漏洞,确保其客户的SSL私钥没有泄露。

Cloudflare首席技术官约翰·格雷厄姆·卡明(John Graham Cumming)在一篇博客文章中写道:“Cloudflare总是通过一个不受此漏洞影响的NGINX孤立实例终止SSL连接”。“这个漏洞很严重,因为泄露的内存可能包含私人信息,而且已经被搜索引擎缓存”。

“我们现在披露这个问题,因为我们对搜索引擎缓存中的敏感信息已经被清除感到满意,”他补充道。“我们还没有发现任何恶意利用该漏洞的证据,也没有发现其他关于该漏洞存在的报告”。

Cloudbleed的根本原因是:

Cloudbleed漏洞的根本原因是“使用相等运算符检查是否到达缓冲区的结尾,指针能够跨过缓冲区的结尾”。

不是跳过缓冲区端进行检查,就会被捕获,”卡明说。

Cloudflare还确认,影响最大的时期是2月13日至2月18日,通过Cloudflare的每3300000个HTTP请求中几乎有一个可能导致内存泄漏,约占请求的0.00003%。

然而,研究人员辩称,DNS提供商是两面派,声称基于谷歌缓存的数据,Cloudbleed漏洞已经存在数月了。

Cloudbleed对你有什么影响?

有大量Cloudflare的服务和网站使用解析HTML页面,并通过Cloudflare的边缘服务器对其进行修改。

即使您不直接使用CloudFlare,也不意味着您可以幸免。你访问的网站和使用的网络服务总是有可能受到影响,从而泄露你的数据。

当然,如果您在站点前面使用Cloudflare服务,该漏洞可能会影响您,从而暴露通过Cloudflare代理在服务器和最终用户之间流动的敏感信息。

虽然CloudFlare的服务很快修复了这个漏洞,并表示实际影响相对较小,但在此之前数据一直在泄漏;好几个月了。

其中一些泄露的数据被公开缓存在谷歌、必应、雅虎等搜索引擎中,这些搜索引擎现在已经删除了这些数据,但DuckDuckGo等一些引擎仍然保存着这些数据。

此外,其他泄露的数据可能存在于整个网络的其他服务和缓存中,不可能在所有这些位置删除。

Cloudbleed也会影响移动应用

Cloudbleed也会影响移动应用程序,因为在很多情况下,这些应用程序被设计为使用与浏览器相同的后端来进行内容交付和HTTPS(SSL/TLS)终止。

YCombinator上的用户通过使用目标搜索词搜索DuckDuckGo缓存,确认了Discord、FitBit和Uber等应用程序中存在HTTP头数据。

在NowSecure进行的一项分析中,研究人员从app store上约3500个最受欢迎的应用抽样中发现了约200个经鉴定使用Cloudflare服务的iOS应用。

总有可能有人在Tavis之前发现这个漏洞,并且可能一直在积极利用它,尽管没有证据支持这个理论。

受该漏洞影响的Cloudflare的一些主要客户包括Uber、1Password、FitBit和OKCupid。然而,在1Password发布的一篇博文中,该公司向用户保证,由于该服务在传输过程中进行了加密,因此不会暴露任何敏感数据。

然而,一位名为“海盗”的用户在GitHub上发布了一份可能受到该漏洞影响的网站列表,其中还包括CoinBase、4Chan、BitPay、DigitalOcean、Medium、ProductHunt、Transferwise、海盗湾、Extra Torrent、BitDefender、Pastebin、Zoho、Feedly、Ashley Madison、Bleeping Computer,登记册等等。

由于CloudFlare尚未提供受影响服务的列表,请记住,这不是一个全面的列表。

对于Cloudbleed bug,你应该怎么做?

强烈建议在线用户重置所有帐户的密码,以防在每个网站上重复使用相同的密码,并在清理过程中密切监视帐户活动。

此外,建议在网站上使用Cloudflare的客户强制更改所有用户的密码。

更新:优步代表通过电子邮件联系我,说他们的调查显示CloudBleed漏洞没有暴露客户的密码。以下是优步提供的声明:

“实际上,很少有Uber流量通过Cloudflare,因此只涉及了少数代币,并且后来被更改。密码没有公开”。

与此同时,DuckDuckGo发言人也联系到了黑客新闻,并表示搜索引擎已经从DuckDuckGo删除了泄露的数据。