勒索软件团伙攻击了Kaseya!企业保护内部数据安全方法

2021年6月,REvil 勒索软件团伙攻击了基于 Kaseya 云的 MSP platfor 软件供应商 Kaseya。并宣称约 60家 Kaseya 客户和 1500 家企业受到了勒索软件攻击的影响。最初,REvil 勒索软件运营商破坏了卡西亚 VSA 基础设施,之后为 VSA 内部服务器推送恶意更新并在企业网络上部署勒索软件。根据网络安全人员分析称,该勒索软件团伙利用了卡西亚VSA服务器中的一个零日漏洞,该漏洞被追踪为CVE-2021-30116。

REvil 勒索软件最初要求价值 7000 万美元的比特币来解密所有受卡西亚供应链勒索软件攻击影响的系统。7 月底,卡西亚向其客户提供了一个通用的解密器,专家推测该公司为获得这个解密器支付了大量赎金。

企业如何保护内部数据安全,防止因防护不到位所造成的泄密问题?

大势至(北京)软件工程有限公司实时推出了可以有效控制电脑USB口使用、防止电脑随意使用优盘的“大势至电脑文件防泄密系统”。大势至电脑文件防泄密系统是一款适用于Windows操作系统的USB设备监控管理软件。该软件适用于企业、政府、军队、广告公司、设计单位等对信息安全性有特殊要求的机构,主要用于防止外部或内部人员有意或随意使用U盘、移动硬盘等USB移动存储设备拷贝内部机密信息而给单位带来的重大损失,达到有效保护单位商业机密的目的。

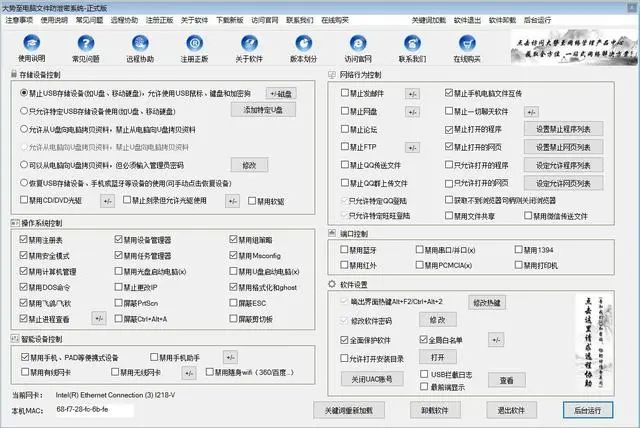

通过借助大势至电脑文件防泄密系统可以实现对特定程序的禁止运行操作,可以实现程序弹出窗口的拦截,同时还可以针对网页弹出窗口进行阻止。除此之外,该系统还具有针对U盘等存储设备全面的读取权限控制功能,同时还可以实现基于特定U盘的读取操作、受密码权限保护的U盘读取操作。此外,还具有局域网网络行为控制功能,具体而言,可以实现针对与电脑文件传输有关的各类限制操作,包括“禁止微信传输文件”、“禁止聊天软件运行”以及“只允许特定的程序运行”等功能。可以针对操作系统常用系统功能进行控制,实现智能接入设备管理,计算机端口控制等功能。

系统功能 系统主要提供了以下核心功能:

a、全面监控USB存储设备的使用

禁止电脑连接一切USB存储设备,包括:优盘、移动硬盘、手机、平板等,不影响USB鼠标、键盘、加密狗等。

设置特定U盘,即电脑只能识别白名单列表中的U盘。同时还可以对特定U盘进行二次权限设置。

只允许从U盘向电脑拷贝文件,禁止电脑向U盘拷贝文件,或只允许电脑向U盘拷贝文件,禁止U盘向电脑拷贝文件。

密码权限设置。设置从电脑向U盘、移动硬盘拷贝文件时需要输入管理员密码。

禁用CD/DVD光驱、禁止光驱刻录功能,但是允许光驱读取、禁用软驱。

监控USB存储设备拷贝记录。详细记录U盘拷贝电脑文件时的日志,包括拷贝时间、文件名称等。

b、全面防止网络途径泄密的行为

禁止聊天软件泄密。设置特定QQ、允许QQ聊天但禁止传文件、禁止QQ群传文件、禁止微信传文件等。

禁止邮箱外传文件。禁止登录一切邮箱、允许登录特定邮箱、只允许收邮件禁止发送邮件等。

禁止网盘向外传文件。禁止使用一切网盘、云盘,也可以设置使用特定网盘、云盘等。

程序黑白名单管理。设置禁止运行的程序列表,或者设置只允许运行的程序列表。

网页黑白名单管理。设置禁止打开的网址名单,或者设置只允许打开的网址名单。

禁止登录论坛、博客、贴吧、空间等,禁止使用FTP上传文件、禁止手机和电脑通过网络互传文件等。

c、操作系统底层防护

禁用注册表、禁用设备管理器、禁用组策略、禁用计算机管理、禁用任务管理器、禁用Msconfig、禁用安全模式、禁用光盘启动电脑、禁用红外、禁用串口/并口、禁用1394、禁用PCMCIA、禁用调制解调器

禁用U盘启动电脑、禁用DOS命令、禁用格式化和Ghost、禁止修改IP/Mac、屏蔽PrtScn、屏蔽Esc键、屏蔽剪贴板、禁止网络共享、禁止查看进程、屏蔽Win键、屏蔽Ctrl+Alt+A键、禁用Telnet、开机系统自动隐藏运行

设置全局白名单、禁止局域网通讯、禁用虚拟机、禁止创建用户、禁用有线网卡、禁用无线网卡、禁止安装随身WIFI、禁用蓝牙、登录密码设置、软件唤出热键管理、安装目录权限管理、UAC管理、恢复管理

禁止开机按F8进入安全模式、禁止光驱启动操作系统、禁止U盘启动操作系统、禁止PE盘启动电脑等,防止各种手段绕过系统监控的情况。