浏览器自动填充功能可能会将您的个人信息泄露给黑客

为了加快整个过程,Google Chrome和其他主流浏览器提供了“自动填充”功能,可以根据您之前在类似字段中输入的数据自动填充web表单。

然而,事实证明,攻击者可以对您使用此自动填充功能,并诱使您将私人信息泄露给黑客或恶意第三方。

芬兰网络开发者和whitehat黑客Viljami Kuosmanen在GitHub上发布了一个演示,展示了攻击者如何利用大多数浏览器、插件和密码管理器等工具提供的自动填充功能。

尽管如此,这个把戏是由里卡多·马丁·罗德里格斯2013年,ElevenPaths的安全分析师,但谷歌似乎没有采取任何措施来解决自动填充功能的弱点。

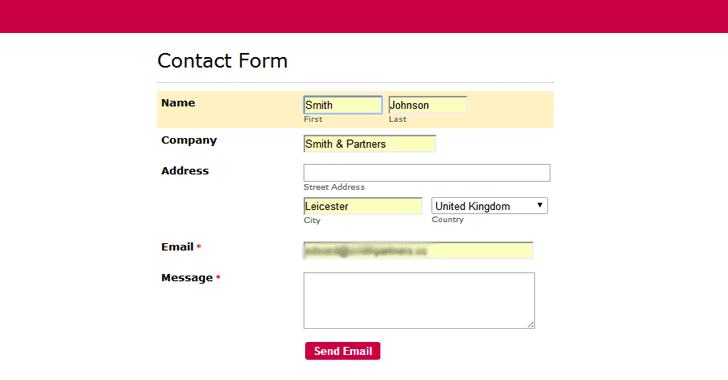

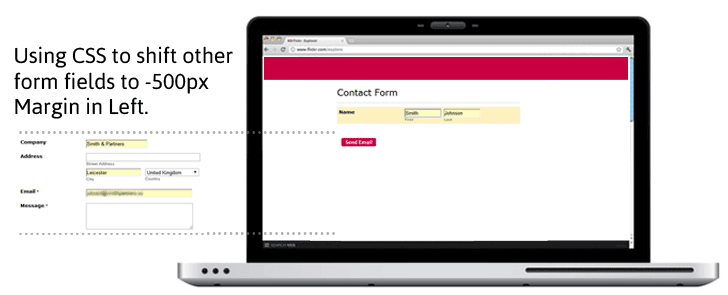

概念验证演示网站由一个简单的在线表单组成,只有两个字段:名称和电子邮件。但看不见的是许多隐藏的(看不见的)字段,包括电话号码、组织、地址、邮政编码、城市和国家。

在不知不觉中泄露你所有的个人信息

因此,如果在浏览器中配置了自动填充配置文件的用户填写这个简单的表单,然后单击“提交”按钮,他们将发送所有字段,而不知道页面上隐藏的六个字段也会被填写,并发送给不道德的钓鱼者。

您还可以使用Kuosmanen的PoC站点测试浏览器和扩展自动填充功能。

Kuosmanen可以在用户看不见的地方添加更多个人字段,包括用户地址、信用卡号码、到期日期和CVV,从而使这种攻击更加严重,尽管当网站不提供HTTPS时,自动填写金融数据表单会在Chrome上触发警告。

Kuosmanen攻击针对多种主要浏览器和自动填充工具,包括谷歌Chrome、苹果Safari、Opera,甚至流行的云安全保险库LastPass。

Mozilla的Firefox用户无需担心这种特殊的攻击,因为该浏览器目前没有多框自动填充系统,并强制用户手动为每个框选择预填充数据。

因此,Mozilla首席安全工程师丹尼尔·韦迪茨(Daniel Veditz)说,Firefox浏览器不能通过编程的方式来填充文本框。

以下是如何关闭自动填充功能

保护自己免受此类网络钓鱼攻击的最简单方法是在浏览器、密码管理器或扩展设置中禁用表单自动填充功能。

默认情况下,自动填充功能处于启用状态。以下是如何在Chrome中关闭此功能:

进入设置→;在底部和下方显示高级设置密码和表格部分取消选中启用自动填充框,只需单击一次即可填写web表单。

在Opera中,进入设置→;自动填充并关闭它。

在Safari中,转到“首选项”并单击“自动填充”将其关闭。