谷歌紧急修复正被利用Chrome高严重零日漏洞

VSole2021-12-14 07:45:20

谷歌发布了适用于Windows、Mac和Linux 的Chrome96.0.4664.110,以解决在野外被利用的高严重性零日漏洞。“谷歌知道有报道称CVE-2021-4102漏洞存在于野外,”浏览器供应商在今天的安全公告中表示。

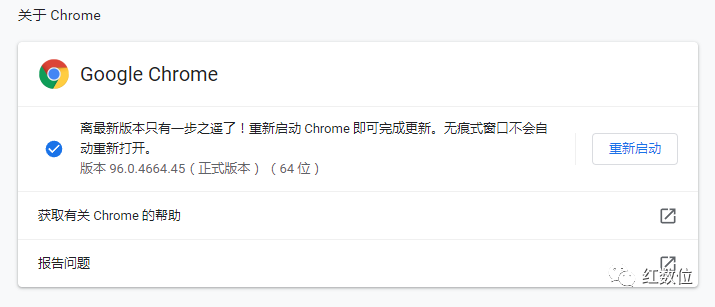

尽管该公司表示此更新可能需要一些时间才能覆盖所有用户,但该更新已经开始在稳定桌面频道中在全球范围内推出Chrome 96.0.4664.110。

当小编从Chrome菜单>帮助>关于 Google Chrome检查新更新时,该更新立即可用。浏览器还将自动检查最近的更新并在下次启动后自动更新。

谷歌浏览器96更新,零日漏洞利用细节未透露

今天修复的零日漏洞,编号为CVE-2021-4102,由匿名安全研究人员报告,是Chrome V8 JavaScript引擎中的一个漏洞后使用。

攻击者通常利用免费漏洞在运行未打补丁的Chrome版本的计算机上执行任意代码或逃离浏览器的安全沙箱。虽然谷歌表示他们检测到该零日漏洞正在被疯狂攻击且滥用中,但它没有分享有关这些事件的更多信息。

“在大多数用户更新了修复程序之前,对漏洞详细信息和链接的访问可能会受到限制,”谷歌补充道。“如果该漏洞存在于其他项目同样依赖但尚未修复的第三方库中,我们还将保留限制。”

在浏览器供应商发布有关此漏洞的更多详细信息之前,用户应该有足够的时间来升级Chrome并防止攻击尝试。

今年Chrome第十六零日漏洞修复

通过这次更新,谷歌已经解决了今年年初以来的第16个Chrome零日漏洞。

下面列出了2021年修补的其他15个零日:

- CVE-2021-21148 - 2 月 4 日

- CVE-2021-21166 - 3 月 2 日

- CVE-2021-21193 - 3 月 12 日

- CVE-2021-21220 - 4 月 13 日

- CVE-2021-21224 - 4 月 20 日

- CVE-2021-30551 - 6 月 9 日

- CVE-2021-30554 - 6 月 17 日

- CVE-2021-30563 - 7 月 15 日

- CVE-2021-30632 和 CVE-2021-30633 - 9 月 13 日

- CVE-2021-37973 - 9 月 24 日

- CVE-2021-37976 和 CVE-2021-37975 - 9 月 30 日

- CVE-2021-38000 和 CVE-2021-38003 - 10 月 28 日

由于已知此0day已被攻击者在野外积极使用,因此强烈建议在可用时立即安装今天的Google Chrome更新。

VSole

网络安全专家