【Web逆向】记一个有趣的防红网站反复横跳

起因

朋友给我发了个网址

兴冲冲的打开,结果跳转了好几次,是一个视频。。。

emmm算了。。。画面一出来对视频本身就失去了兴趣。。。

还是分析一下这个《专业防洪》吧

注:本文所有洪均为红字的谐音

分析

访问原始链接:hxxps://mr.baidu.com/KJd?????7e

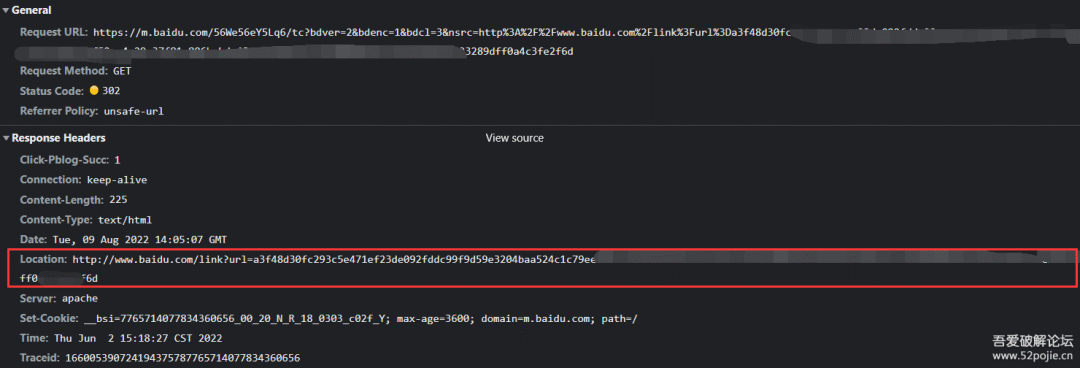

重定向到:hxxps://m.baidu.com/56We56eY5Lq6/tc?bdver=2&bdenc=1&bdcl=3&nsrc=hxxp%3A%2F%2Fwww.baidu.com%2Flink%3Furl%3D

URL解码(啊其实这步浏览器帮忙做了),访问

重定向到hxxp://www.baidu.com/link?url=a3f48d阿巴阿巴6d

再访问

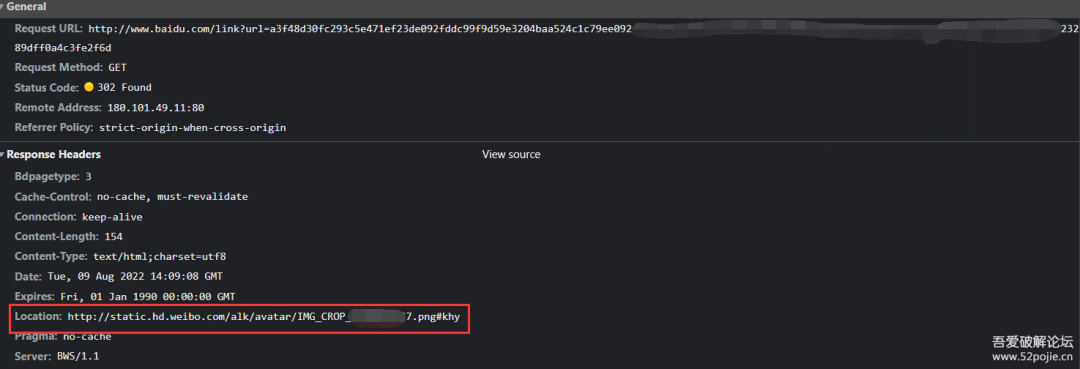

重定向到hxxp://static.hd.weibo.com/alk/avatar/IMG_CROP_xxxxxx.png#khy

诶?看起来好像应该是微博的头像图床,看起来还是个XSS

访问一下

(果然)

诶?还有一层垃圾加密?

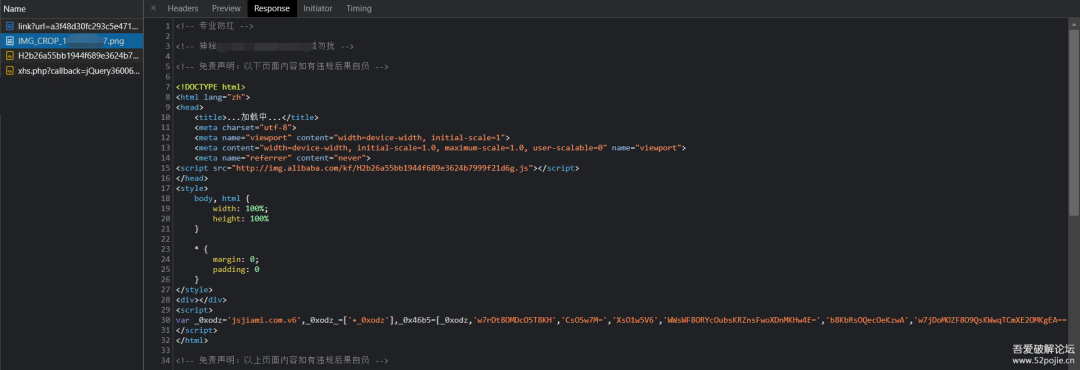

(AST还原一下)

复制代码 隐藏代码

$.ajax({

'url': "http://abc.cde/xhs.php?callback=?&id=" + window.location.hash.replace('#',''),

'type': "post",

'dataType': "json",

'success': function (res) {

window.location.replace(res.url);

}

});

唔,这次是最后一层了吧

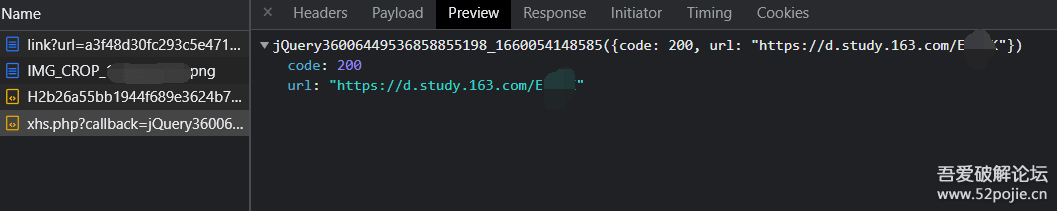

看一下请求。。。

。。。。你说你这要是放在正道上那才是正道的光呢。。。你看你这都几家了=_=

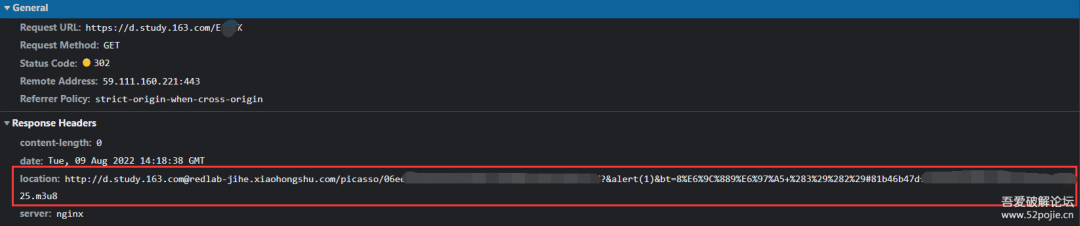

再访问。。

这个重定向有点意思?利用@绕过域名的限制

终于到最后了

又是加密。。。你烦不烦。。。解开看一下

复制代码 隐藏代码

player({

'url': "http://picasso-qiniu.xiaohongshu.com/athena-creator/" + window.location.hash.replace('#', ''),

'title': dec('bt')

});function dec(id) {

var matched = window.location.search.substr(1).match(new RegExp("(^|&)"+id+"=([^&]*)(&|$)", 'i'));

if (matched!= null) return decodeURI(matched[2]);

return null;

}

终于,最后一层。

是一个m3u8文件,拿Play HLS插件或者逍遥哥的m3u8下载器或者类似的m3u8 DL-CLI下载器都可以下载。。。

此外!链接全部打码处理是因为左后一个js很诡异,先不谈链接多了一个.无法访问,

去掉之后,现在访问显示临时域名,不知道有啥用,不清楚是不是什么后门。。。

后记

这一个网页用了几层(我数不清了)跳转。。。

涉及了百度、网易、新浪、小红书,就为了传播一个视频。。。。

还涉及到绕过域名检测,绕过后缀检测。。。

也是蛮拼的=_=

我们已经将此问题反馈给百度、网易、新浪官方。