实战reGeorg+Proxifier内网渗透入门(一)

## reGeorg+Proxifier代理工具

### 0x01 reGeorg

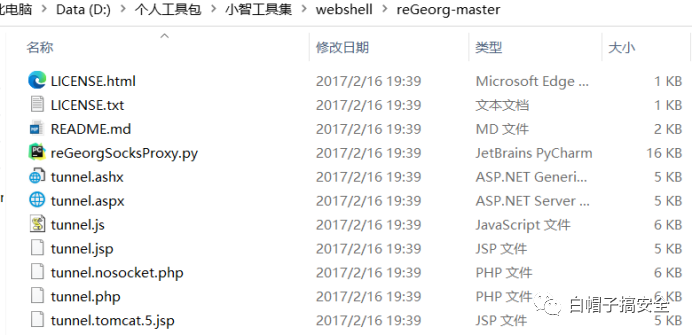

reGeorg是reDuh的继承者,利用了会话层的socks5协议,主要功能是把内网服务器端口的数据通过的数据通过HTTP/HTTPS隧道转发到本机,实现基于HTTP协议的通信。reGeorg的出现,方便了安全测试代理进入内网,现在使用reGeorg和Proxifier,在安全测试过程中,可以利用他们的组合完成从外网到内网的通信,reGeog支持ASPX、PHP、JSP等web脚本,并特别提供一个Tomcat5版本。

Proxifier

Proxifier 是一款功能 非常 强大的socks5客户端,可以让不支持通过代理服务器工作的网络程序能通过HTTPS或SOCKS代理或代理链。 提供了跨平台的端口转发和代理功能,适用于windows、linux、macOS,支持socks4,socks5,http代理协议,支持TCP,UDP协议。

下面提供两个工具的下载地址:

reGeorg:https://github.com/sensepost/reGeorgProxifier:https://www.filehorse.com/download-proxifier/

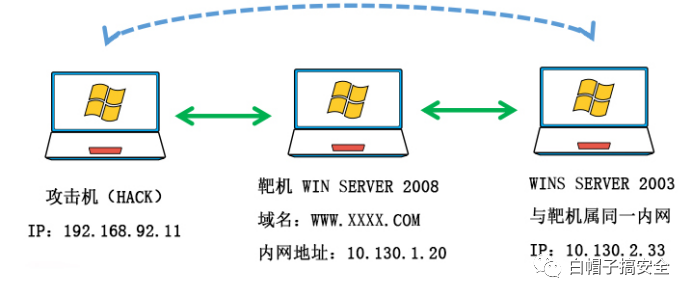

实战环境

0x01

攻击机:Windows10

IP地址:192.168.92.11

靶机:Windows Server 2008

域名:www.xxxx.com

内网IP:10.130.1.20

靶机内网存在多个服务器网段:

10.130.1.0/16

10.131.10.0/16

10.133.3.0/24

10.128.1.0/24

通过该靶机后台存在文件上传漏洞,我们成功将脚本上传到服务器,访问脚本路径,显示以下页面则表示脚本上传成功且可正常使用。

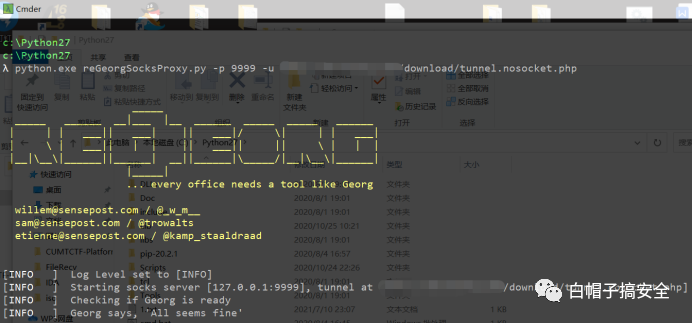

访问成功后我们在攻击机上使用Python2环境执行以下命令:

python reGeorgSocksProxy.py -p 9999 -u http://www.xxxx.com/tunnel.nosocket.php

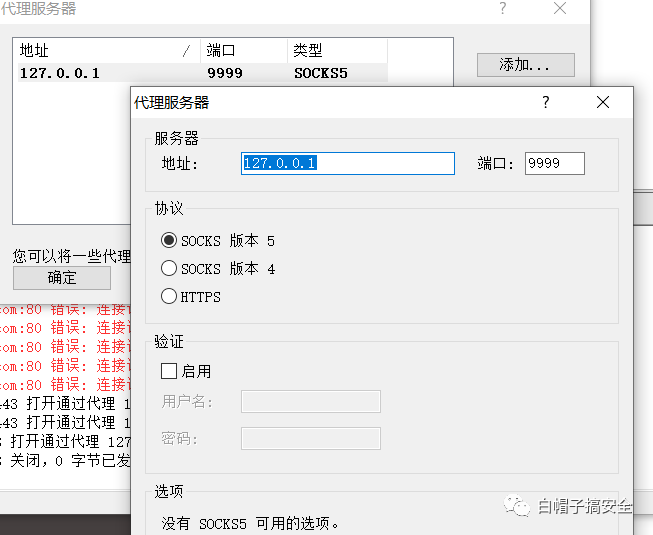

攻击机利用proxifier在本地配置代理服务器,端口即上述命令开启的监听端口,配置如图:

实战渗透

0x02

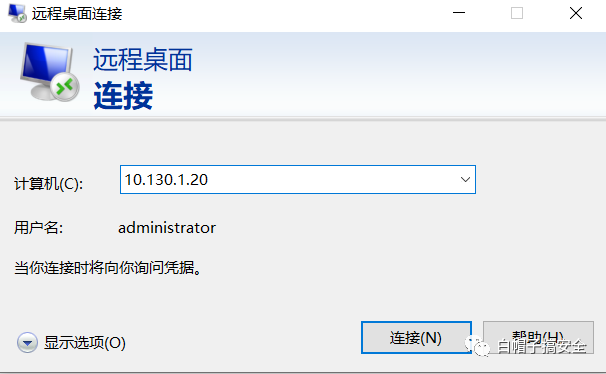

将如上工作配置好以后我们就可以直接在本地对靶机内网进行渗透了!例如我们直接远程登录到靶机,打开mstsc,输入靶机内网地址10.130.1.20。