永安在线发布《API安全建设白皮书》,提出API全生命周期安全防护模型

随着数字化转型加速,越来越多的企业将应用和数据迁移至线上或云端,并暴露核心业务能力和流程相关的API为外部合作伙伴提供服务。脱离了传统的内网或网络区域划分,线上或云上应用的开发和集成、云端管理API,被潜在的商业合作伙伴及攻击者使用,无形中使得API安全风险增大。

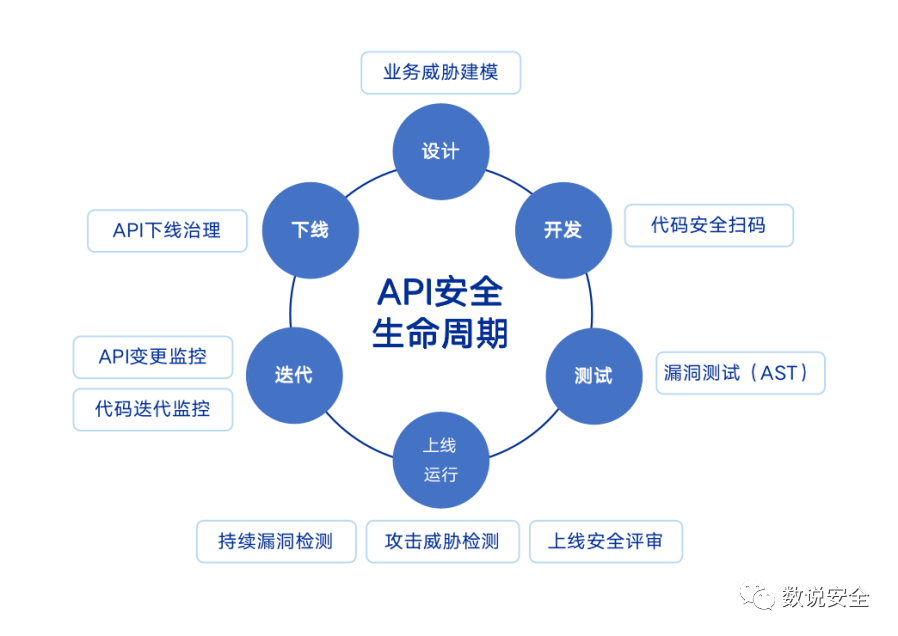

近日,永安在线发布《API安全建设白皮书》(以下简称“白皮书”),对API安全的背景、API定义及其发展过程中面临的安全挑战进行介绍,并围绕API从设计、开发、测试、上线运行、迭代到下线的每个环节,提出基于实战化角度的API全生命周期安全防护模型,旨在帮助企业将安全落实到API生命周期的各个环节,进而构建具有更好可见性和可控性的API安全防护体系。

API承载着应用程序的逻辑和敏感数据,易受攻击

API在数字化转型中扮演的角色越来越重要,通过API来进行数据交换和实现业务逻辑成为最常见的方式。白皮书指出,从银行、零售、运输到物联网、自动驾驶汽车和智慧城市,API是现代移动端、SaaS和Web应⽤程序的关键部分,企业在面向客户、面向合作伙伴和机构内部的应⽤程序中随处可见API的使⽤。

从本质上讲,API暴露了应⽤程序的逻辑和敏感数据,如个⼈身份信息。然而,现阶段API应用的增速与API安全发展的不平衡,使得API成为了企业安全建设中最薄弱的环节之一,也因此成为攻击者的重点攻击对象。近些年因API安全问题导致的数据泄漏事件却频频发生,可以看到API安全是一个常见但似乎又不为人熟知的挑战。

据Gartner提供的数据显示,到2025年,由于API的爆炸式增长超过了API管理工具的能力,将有50%的企业出现API安全防护缺位。近期Approov和Osterman出品的《2022 年移动应用安全状况》报告显示,针对APP和API的威胁,安全开发实践必不可少,但仅提供部分保护,需要加强运行时威胁防护,调研数据显示有3/5的企业缺乏对针对APP和API的⼀系列运行时威胁的可见性。

API防护缺失已成为企业业务和数据安全最大风险敞口

白皮书提到,由于API防护的缺失,企业对外暴露了哪些API、对谁开放API、API通信中哪些敏感数据在流动等问题都未得到应有的重视。攻击者可以通过API认证和授权漏洞、数据过度暴露、数据可遍历、安全配置缺陷等攻击API进行数据窃取和业务攻击。

API是需要开放给用户来使用的,具备开放性和承载业务逻辑的特点,攻击者可以和正常用户一样来调用API,导致攻击者的流量隐藏在正常用户的流量里面,其攻击行为会更加隐蔽,更难发现。

白皮书列举了一些常见的API攻击行为,如动态代理IP低频爬虫行为。如果企业的API有频率限制和反爬策略,攻击者会还会利用大量的动态代理IP,低频慢速的方式来绕过现有的防御措施,遍历爬取数据、进行恶意注册或者营销作弊。

API全生命周期安全防护是企业安全建设的必要措施

白皮书指出,针对API存在威胁防护,使用WAF类产品只能覆盖其中的一小部分威胁,对业务而言,从单点考虑API功能安全设计到通过对API生命周期来考虑API的安全,围绕设计、开发、测试、上线运行、迭代到下线的每一个环节加强安全建设就更加有必要。全生命周期来考虑API的安全性,通过安全左移方法和工具,综合性地融合管理手段和技术手段进行API安全治理,提高业务API的整体的安全性。

围绕API全生命周期进行安全的设计和运营,需要企业的各个角色参与进来,投入的工作量是极大的。相比产品和研发人员,安全人员的占比很小,企业可根据自己的业务情况来调整在不同环节的投入情况。

为了追求高效的防御,白皮书建议从API的上线运行阶段入手,基于风险情报对API的流量进行分析,持续实现API和数据资产的梳理、漏洞的检测、攻击威胁的检测,一方面可以摸底清楚资产的情况,一方面可以及时预警风险并止损,从而给到安全人员有更多的战略时空资源来进行安全左移建设,逐渐实现API全生命周期的防护。