在一周内,超过27000个MongoDB数据库被勒索赎金

黑客通过Harak1r1访问、复制和删除未打补丁或配置不当的MongoDB数据库,然后威胁管理员勒索以交换丢失的数据。

这一切都始于周一,当时安全研究人员维克多·格弗斯(Victor Gevers)发现了近200个MongoDB安装实例,这些实例已被删除,并被扣押以获取赎金,要求受害者为恢复数据支付巨额赎金。

据Shodan创始人约翰·马瑟利(John Matherly)报告,截至周二,这一数字已达到约2000个数据库。截至周五,Gevers和安全研究员尼埃尔·梅里根(Niall Merrigan)将这一数字更新至10500个。

然而,根据梅里根最近收集的统计数据,在大约12个小时的时间里,受损系统的数量已经增加了一倍多,达到2.7万个。

更糟的是什么?

最初的袭击向攻击者索要了0.2比特币(约合184美元)的赎金,其中22名受害者似乎已经支付了赎金。但现在,攻击者的要求高达1BTC(约906美元)。

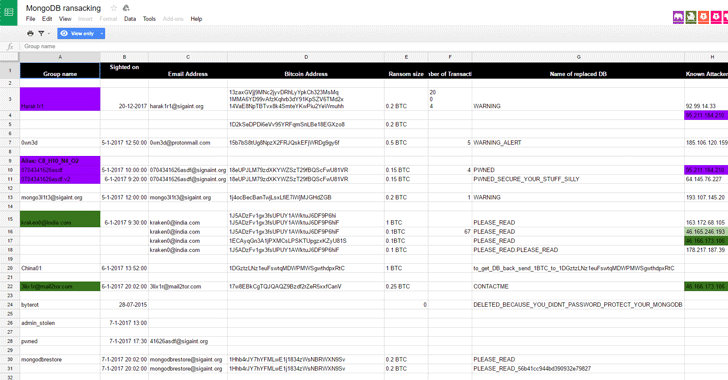

研究人员记录了大约15名不同的攻击者,其中一名攻击者使用电子邮件句柄kraken0入侵了15482个MongoDB实例,并要求使用1比特币返还丢失的数据,但似乎没有人为此付费。

这意味着在最初的故事公开后,更多的黑客和黑客团体也在做同样的事情;访问、复制和删除配置不当的MongoDB数据库;索要赎金。

谁对MongoDB勒索软件负责?

你是的,所有使用配置错误的MongoDB数据库的管理员都是这些攻击突然激增的原因。

在每种情况下,目标MongoDB服务器都有一个管理员帐户,该帐户的配置没有密码。

使用Shodan搜索引擎可以识别许多安全性较差的MongoDB数据库,该搜索引擎目前显示了99000多个易受攻击的MongoDB实例。

当该公司提供了一种在MongoDB中设置身份验证的简单方法时,就会出现这种情况。

如何保护自己?

由于没有证据表明黑客在删除数据之前复制了数据,因此恢复已经删除的数据库以换取巨额赎金的承诺是可疑的。

Gevers建议受影响的MongoDB数据库所有者不要付费,也不要向安全专家寻求帮助。他和梅里根已经帮助大约112名受害者保护了他们暴露的MongoDB数据库。

建议使用MongoDB的网站管理员遵循以下步骤:

- 启用身份验证如果你的网络遭到破坏,这将为你提供“纵深防御”。编辑MongoDB配置文件;auth=true。

- 使用防火墙— 如果可能,禁用对MongoDB的远程访问。通过阻止对端口27017的访问或绑定本地IP地址来限制对服务器的访问,避免常见的陷阱。

- 强烈建议管理员更新MongoDB软件至最新版本。

与此同时,MongoDB开发者发布了一个更新版本MongoDB安全指南,解释这些勒索软件引发的攻击,以及如何检测和防止它们,以及检查数据完整性的步骤。