重保结束后,这个操作,千万不能忘!

2022年的重保姗姗来迟,无论是朋友圈中调侃的“没有被股市套牢,但被重保套牢的黑客”,还是“2022年演练的新规”,都不是本文讨论的重点。本文就讨论一下蓝队朴实无华的“封IP三连”技能。

众所周知,由于攻防的不对称性,防守方要保障系统的安全,必须在每个环节都防守好,才不容易被突破。但是攻击方只要找到一个点,就能够进行突破。加之今年似乎在溯源反制报告上似乎有数量限制。所以蓝队同学为了拿到好的成绩,就不得不加强在“封IP三连”大法的深入运用了。

“封IP三连”大法的简单粗暴有效,直接催生了蓝队对于红队IP资源的需要。于是乎各大安全论坛、各大交流群,都在分享着关于红队的IP清单列表。听闻蓝队同学,拿到这些IP,不管三七二一 ,本着“宁可错杀一百也不放过一个”的思路,全部封禁。

安恒信息中央研究院零壹实验室,一直以来聚焦于威胁情报数据的精细化生产和研究,对于开源情报的一直持审慎的使用态度。所以对直接从互联网上获取公开分发的恶意IP清单进行封禁的操作表示深深的担忧。

所以我们收集了一些重保期间的热点分享数据源中的恶意IP清单,对数据进行了一些系统的分析,发现了我们深深担忧是有道理的。

数据源质量分析

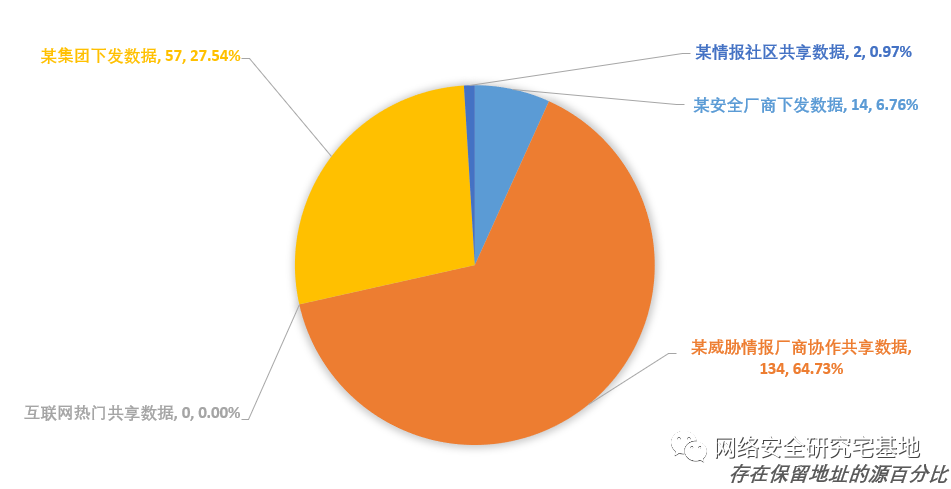

对收集到的21000+个IP进行质量分析,发现其中共存在38个IP属于保留地址IP,其中4个源中包含了保留地址IP。仅“某互联网热门共享数据”源中不包含保留IP地址。

保留地址一般被用作内网私有IP地址。我们发现其中一些保留IP为(0.0.0.0、127.0.0.1、10.0.0.X、255.255.255.255),如果这些保留IP被加入黑名单拦截,则将导致内部网络不通,甚至将导致用于重保的网络安全设备无法使用,极大的影响防守效率。

我们大胆的猜测这里面的恶意IP清单,可能有红队投毒捣乱的嫌疑。

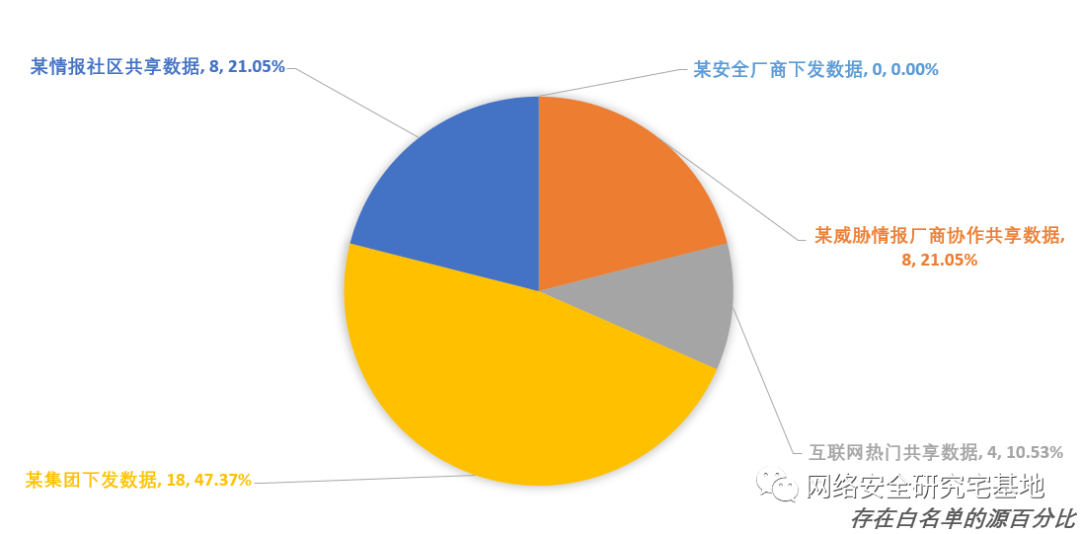

对收集到的21000+个IP进行质量分析,发现其中4个源中包含了白名单IP,共计白名单207条数据;白名单主要为互联网网络通讯基础设计,包括主流的搜索引擎、社交网络、一些网络基础设施(DNS等)。如果白名单IP被加入黑名单拦截,可能导致正常的网络业务不通畅。

对于情报源中存在白名单的数据,我们大胆猜测可能是由于严格的防守封禁策略和上游数据粗糙的生产策略所导致的。但是对于DNS白名单,我们有信心猜测这是红队的投毒捣乱行为。

地理位置分析

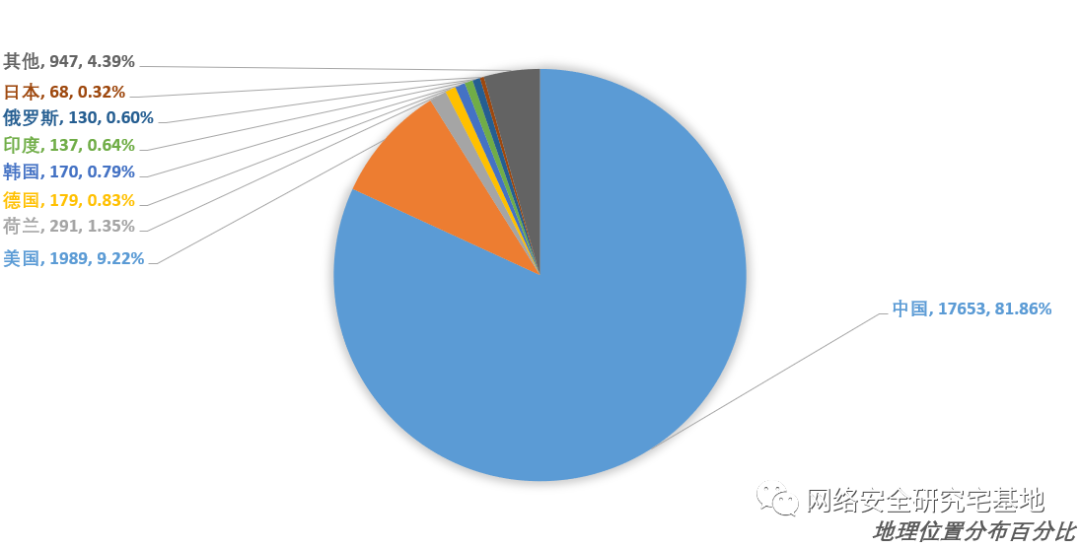

对收集到的21000+个IP进行地理位置,其中国内IP有17653个,国外IP有3905个,而国外IP中数量最多的是美国有1989个,剩余依次按数量从大到小为荷兰、德国、韩国、印度、俄罗斯……,一共包含了93个国家。

本次重保规则禁止使用国外IP,但从实际的数据来看,我们推测可能有红队使用了境外的IP。这一点可以从攻击者画像的数据中分析到。

网络类型分析

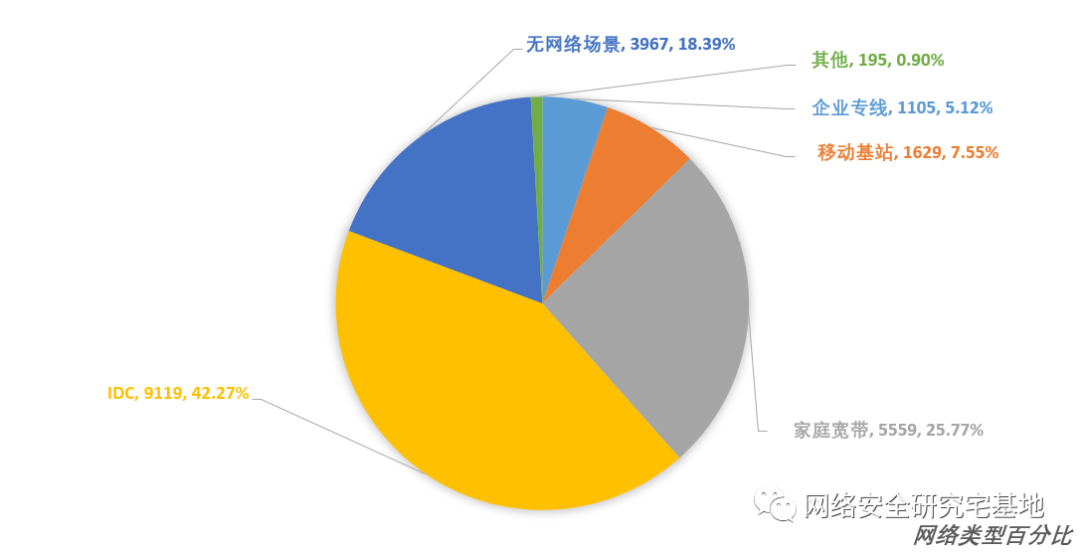

对收集到的21000+个IP进行网络类型分析,其中识别到网络类型的有17590个。在这些IP的网络类型中,企业专线占比5.11%,移动基站占比7.54%,家庭宽带等动态IP占比25.74%,IDC占比42.23%。

企业专线、移动基站的IP地址是出口IP,出口IP的后面往往承载着大量的用户终端,长期对这些IP进行封禁,会导致其中正常用户的正常业务受到影响。

移动基站、家庭宽带IP还是动态IP,其后端的用户会不断的变化,持续封禁这些IP可能会影响到真实用户的正常业务。

攻击画像分析

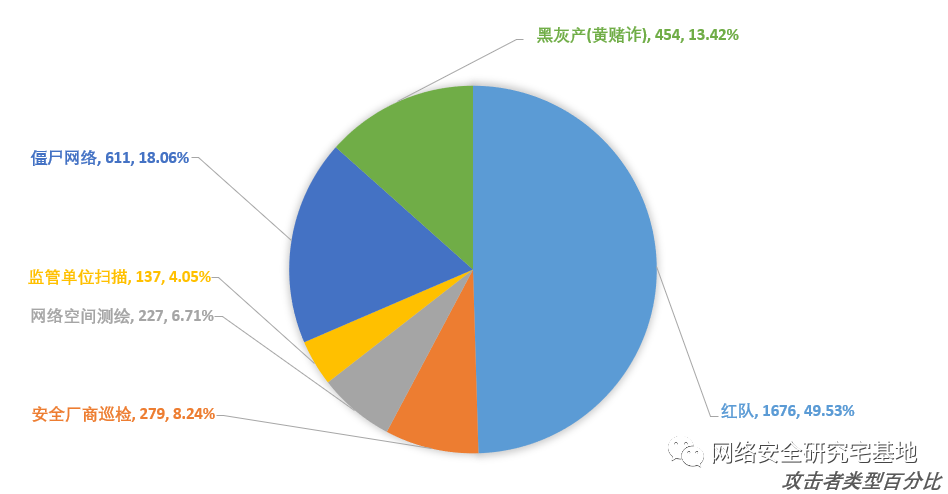

对收集到的21000+个IP进行攻击者画像分析,共3384个IP识别到攻击者画像, 发现并不是所有的IP都是红队攻击IP。3384个IP中,既包含了安全厂商巡检、监管单位扫描、网络资产测绘扫描这样的善意攻击者,也包括了黑灰产、僵尸主机等恶意攻击者。

结论

综上我们的建议是,在重保期间可以审慎的使用免费共享清洗后的恶意IP清单,在重保结束后的第一时间清空重保期间封禁的恶意IP,避免重保单位业务受到影响。主要的原因如下:

1。各个情报源的质量参差不齐,甚至有红队投毒制造混乱的嫌疑,所以要封禁时,有必要对IP清单进行一定的清洗或者使用专业的威胁情报厂商提供的封禁清单。

2。IP情报的由于动态IP的时效性快、出口IP的影响范围大,所以封禁清单需要持续的刷新。

3。在所有封禁的IP清单中,并不都是红队IP,还包括其他白名单、善意的攻击者。