当心不要落入“找不到字体”的谷歌Chrome恶意软件骗局

下次当你意外地或好奇地登陆一个网站与混乱的内容提示你下载一个缺失的字体阅读博客通过更新Chrome字体包…

骗子和黑客利用这一令人难以置信的容易上当的新黑客骗局,将谷歌Chrome用户作为目标,促使用户下载虚假的谷歌Chrome字体包更新,诱使他们在系统上安装恶意软件。

以下是骗局及其运作方式:

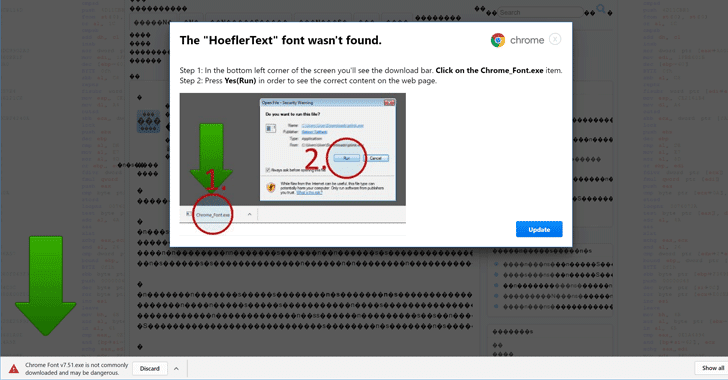

这是一个“找不到“HoeflerText”字体”骗局

安全公司NeoSmart Technologies最近在浏览一个未具名的WordPress网站时发现了这起恶意活动,该网站据称已被泄露,可能是因为未能及时应用安全更新。

这起骗局并不是新智能认定的新骗局。自上个月以来,它一直在四处传播。

黑客正在将JavaScript插入安全性差但合法的网站,以修改其上的文本呈现,这导致这些网站看起来与包含符号和其他随机字符的错误编码文本混杂在一起。

因此,如果Chrome用户从搜索引擎结果或社交媒体网站上看到这样的网站,脚本会使网站无法阅读,并提示他们通过更新“Chrome字体包”来解决问题。

提示窗口显示:“找不到'HoeflerText'字体,”然后你会被要求更新“Chrome字体包。”如果单击,它实际上会在您的计算机上安装恶意软件特洛伊木马。

该骗局还可以用来用Spora勒索软件感染受害者的电脑。这是今年年初发现的运行最良好的勒索软件操作之一,具有活跃的感染渠道、先进的加密技术和先进的勒索支付服务。

这个骗局之所以特别吸引人,是因为浏览器消息的所有内容看起来都是合法的,从“缺少字体”的类型和对话框窗口到Chrome徽标和“更新”按钮上的蓝色阴影。

如何识别骗局?

有几种方法可以识别这个骗局。

首先,对话框窗口已经被硬编码,以显示你正在运行Chrome 53版,即使你实际上没有,这可能是一个线索,有什么不对劲。

其次,文件名存在问题:单击“更新”按钮继续下载名为“Chrome Font v7.5.1.exe”的可执行文件但该文件不是恶意指令图像中显示的文件,该图像显示“Chrome_字体.exe"。

即使你没有发现这些线索,当你试图下载文件时,你也可能会收到一个标准警告,说“这个文件不常下载”。

Chrome不会将其标记为恶意软件

然而,奇怪的是,Chrome浏览器没有将文件标记为恶意软件,但浏览器确实会阻止它,因为文件下载不太频繁,这是一个标准警告。

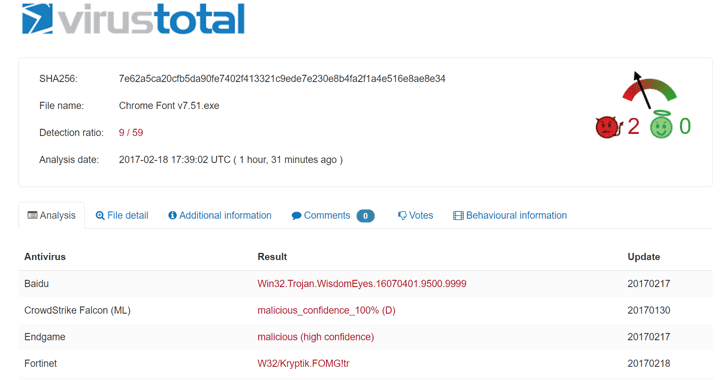

自那以后,NeoSmart Technologies通过VirusTotal运行了该恶意软件,该软件显示,目前数据库中59个反病毒软件中只有9个能够准确识别该文件为恶意软件。

因此,我们建议用户在从互联网下载任何东西到电脑上时都要小心谨慎,保持杀毒软件的最新状态,永远不要落入要求你更新Chrome字体包的骗局,因为它已经提供了你所需的一切。