复旦研究小程序漏洞获顶会杰出论文奖,微信支付宝都中枪

2022年信息安全领域四大顶会之一USENIX Security拉开帷幕。

今年又有好消息传来——复旦大学教授杨珉等研究员发表的论文被评为“杰出论文奖”。

USENIX Security,始于上世纪90年代初,被中国计算机学会(CCF)认定为网络安全A类国际学术会议,据广州大学统计,过去30年国内仅有20篇左右成果在该国际会议发表,发表难度极高。

作者之一杨珉教授长期从事信息安全领域研究,得知获奖消息后表示:

从13年发表国内第一第二篇网安顶会ccs的移动安全研究论文,十年筚路蓝缕,我们还要更进一步!

让我们先来关注一下这篇获奖论文研究了什么?

研究内容

互联网时代下,每个人的手机里几乎都安装了大量的APP,而本篇论文聚焦的就是这些APP背后的安全漏洞问题。

许多APP在开发的时候,就会把一些不那么核心的功能委托给其他平台完成,自己专注于服务现有用户和吸引新用户。

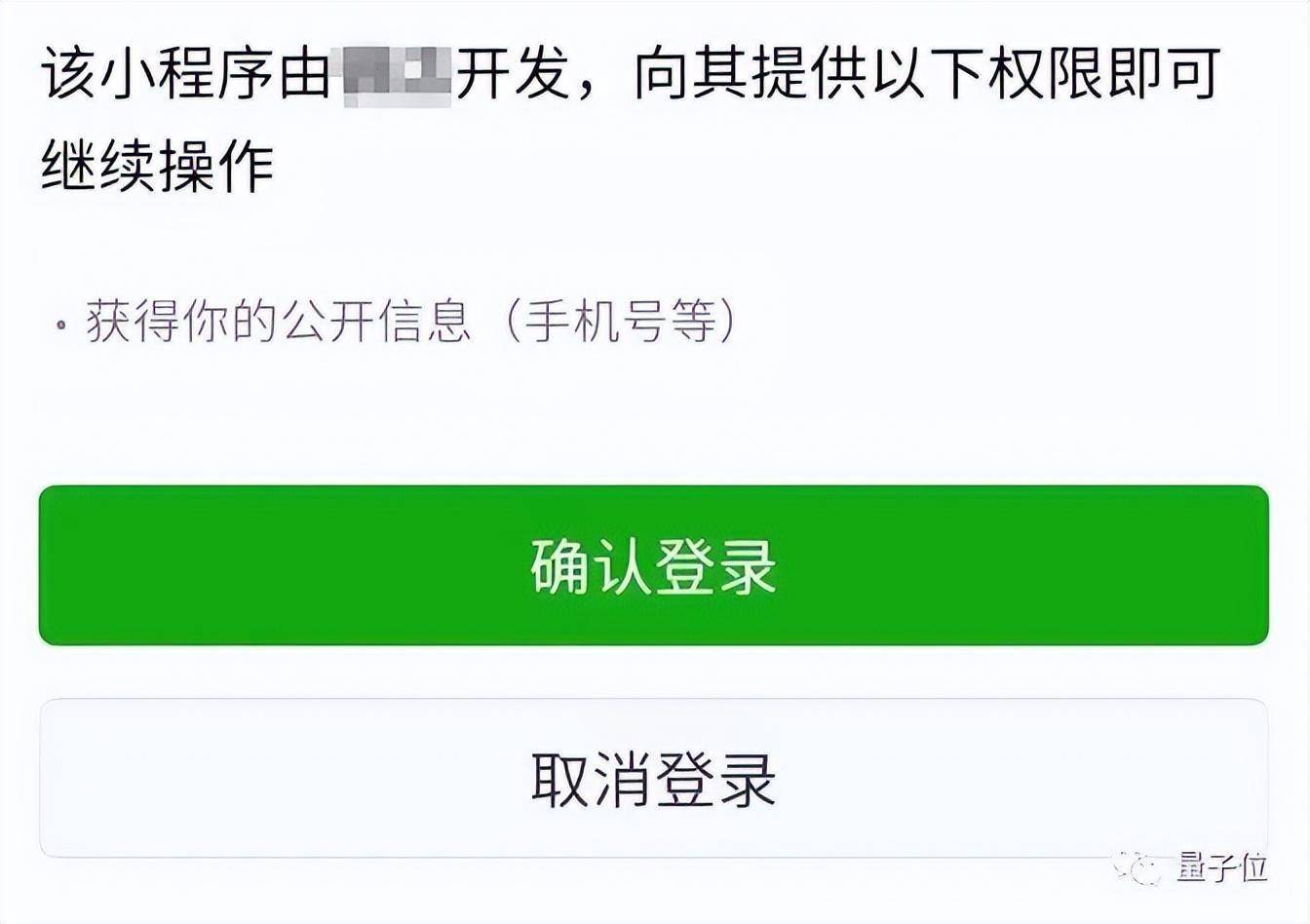

而这些被委托出去的功能也被称为“子APP”,最常见的莫过于微信小程序。

微信就是一个很典型的例子,从刚出现时几乎只有聊天功能,到现在成了一个超级巨无霸。

功能越来越齐全的背后是380万个被托管出去的子APP,这一数量甚至超过了谷歌Play中所有安卓应用的总数。

这些子APP不仅能像普通APP一样加载第三方资源,还可以访问APP提供的特权API(Application Program Interface)。

但就引出了一个重要的研究问题——究竟哪些子APP可以访问这些特权API?

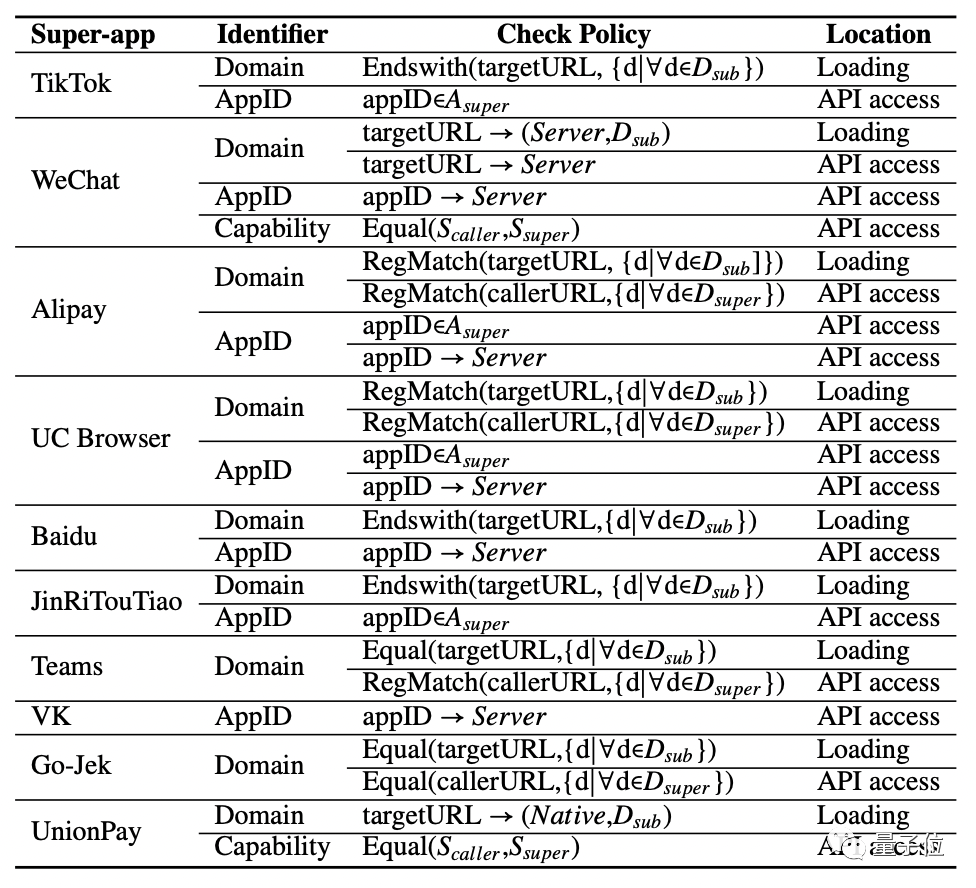

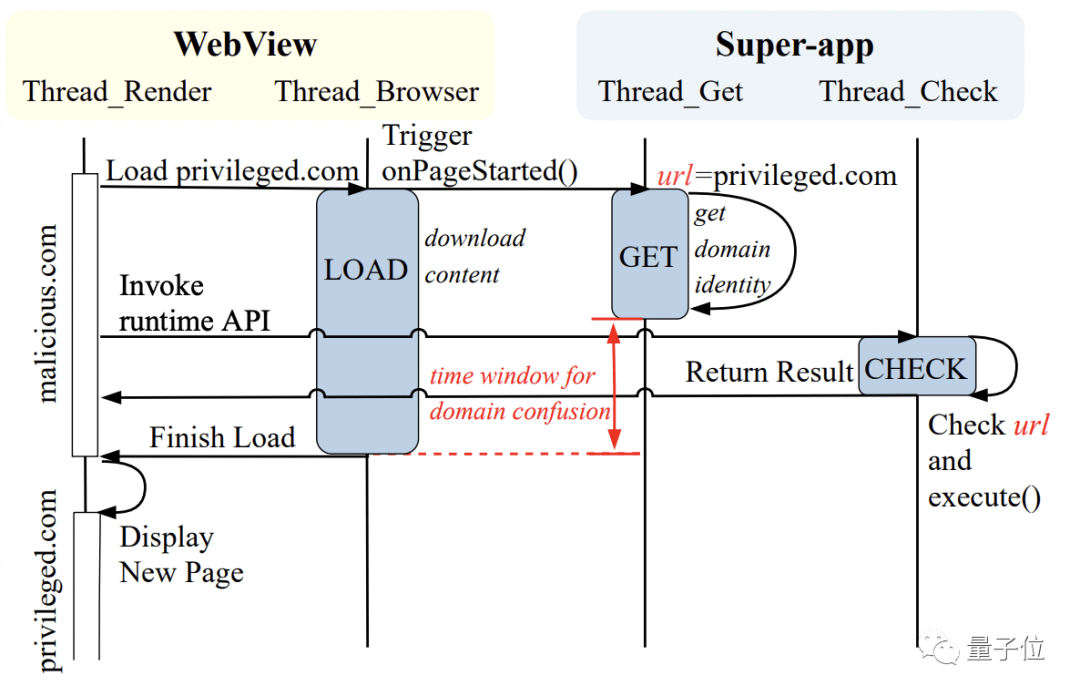

研究人员发现,现行的APP往往采用3种身份来确定API访问权限——即网络域、子APP的ID和功能。

然而在实际应用中,由于这3种身份核实的方法都存在一定问题,所以经常会放过一些“漏网”的子APP,这一概念在论文中被首次定义为“身份混淆(identity confusion)”。

为了搞清这一问题,他们研究了47个流行APP基于webview的攻击和防御机制,如抖音、微信、支付宝、今日头条等。

结果显示,上述的三种身份混淆在所有47个被研究的APP中普遍存在。

更重要的是,这种混淆会导致严重的后果,比如某些子APP会暗中操纵用户的财务账户,在手机上安装恶意软件等等。

另外,研究团队还负责任地向以上APP的开发者们报告了这一结果,并帮助他们进行漏洞修复。

研究团队

本篇论文来自复旦大学和约翰斯·霍普金斯大学的研究团队。

共同一作是复旦大学的博士生张智搏和助理研究员张磊。

张磊,复旦大学系统软件与安全实验室助理研究员,曾获得ACMSIGSAC中国优博奖和ACM中国优博提名奖。

主要在移动安全、系统安全和区块链安全领域进行安全漏洞相关研究,包括程序代码分析技术、软件自动化测试技术以及漏洞挖掘技术等。

另外,值得一提的是杨珉教授,现任复旦大学计算机科学技术学院科研副院长、教授、博士生导师。

在国内率先开展移动生态系统安全问题研究,研究方向主要包括恶意代码检测、漏洞分析挖掘、安全、区块链安全、Web 安全和系统安全机制等。