新安卓恶意软件从智能手机劫持路由器DNS

安全研究人员发现了一种新的安卓恶意软件,其目标是你的设备,但这一次,该恶意软件没有直接攻击该设备,而是控制你的设备所连接的WiFi路由器,然后劫持通过它的网络流量。

被称为“切换器“卡巴斯基实验室的研究人员发现了一种新的安卓恶意软件,它入侵无线路由器并改变其DNS设置,将流量重定向到恶意网站。

一周前,Proofpoint的研究人员发现了类似的针对PC的攻击,但隐写攻击套件并没有感染目标机器,而是控制了被感染设备所连接的本地WiFi路由器。

Switcher恶意软件对路由器进行暴力攻击

黑客目前正在传播Switcher特洛伊木马,他们将自己伪装成中国搜索引擎百度(com.Baidu.com)的安卓应用程序,以及共享公共和私人Wi-Fi网络详细信息的中国应用程序(com.snda.wifilocation)。

一旦受害者安装了其中一个恶意应用,Switcher恶意软件就会试图登录受害者的Android设备所连接的WiFi路由器,方法是使用一组预定义的用户名和密码字典(列表)对路由器的管理web界面进行暴力攻击。

“在JavaScript的帮助下[切换器]尝试使用不同的登录和密码组合登录,”卡巴斯基实验室的移动安全专家尼基塔·布卡在今天发布的一篇博客文章中说。

“根据输入字段的硬编码名称和特洛伊木马试图访问的HTML文档的结构判断,所使用的JavaScript代码仅适用于TP-LINK Wi-Fi路由器的web界面”。

切换器恶意软件通过DNS劫持感染路由器

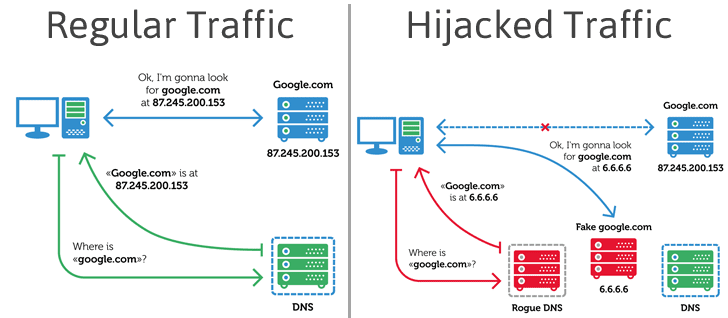

一旦访问web管理界面,Switcher特洛伊木马就会用指向攻击者控制的恶意DNS服务器的IP地址替换路由器的主DNS服务器和辅助DNS服务器。

研究人员称Switcher使用了三个不同的IP地址;101.200.147.153、112.33.13.11和120.76.249.59;作为主DNS记录,一个是默认的,而另外两个是为特定的internet服务提供商设置的。

由于路由器DNS设置的改变,所有流量都被重定向到攻击者自己服务器上的恶意网站,而不是受害者试图访问的合法网站。

帖子写道:“该特洛伊木马以整个网络为目标,将其所有用户,无论是个人还是企业,暴露在一系列攻击之下–;从网络钓鱼到二次感染”。

“成功的攻击可能很难检测到,甚至更难转移:新设置可以在路由器重新启动后继续存在,即使恶意DNS被禁用,辅助DNS服务器也可以继续运行”。

研究人员能够访问攻击者的命令和控制服务器,发现Switcher恶意软件特洛伊木马已经破坏了近1300台路由器,主要是在中国,并劫持了这些网络中的流量。

底线

Android用户只需从谷歌官方的Play商店下载应用程序。

虽然从第三方下载应用程序并不总是以恶意软件或病毒告终,但它肯定会增加风险。因此,这是避免任何恶意软件危害您的设备及其访问的网络的最佳方式。

你也可以进入设置→;安全,并确保“未知来源”选项已关闭。

此外,Android用户还应该更改路由器的默认登录名和密码,以便Switcher或Mirai等恶意软件不会使用蛮力攻击危害路由器。