SANS 2022 年威胁狩猎调查报告

SANS 已经针对威胁狩猎进行了长达七年的持续调查,本年度调查的目标是了解组织如何构建威胁狩猎体系,确定组织如何选择实现体系的工具与技术,以及确定威胁狩猎的人员配备方式。

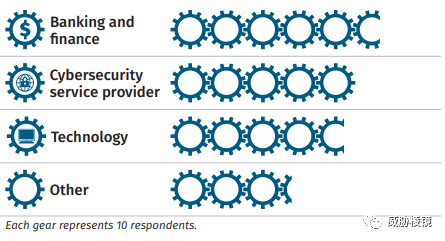

调查目标群体中,最多的是银行与金融行业和网络安全服务提供商。

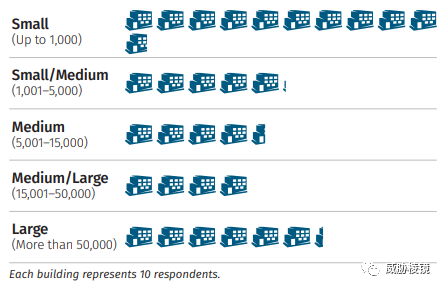

从公司规模来看,调研了非常多的中小企业。这使得结论更加具有适应性,不是超大型组织的安全经验。

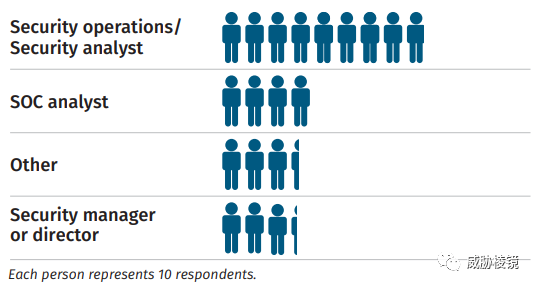

采访了大量的安全运营人员与安全分析人员,能够反映一线人员的实际感受。

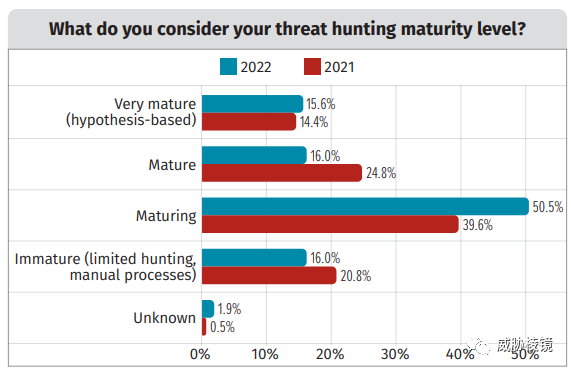

威胁狩猎成熟度

50.5% 的受访者认为组织已经处于“成熟”阶段,相比去年的 40% 已经有所提高。

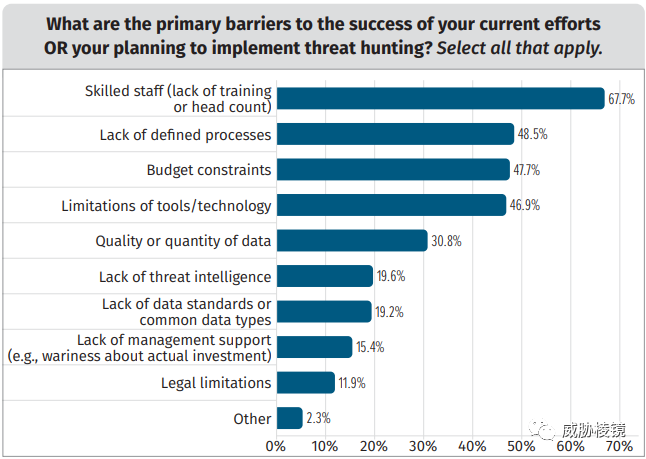

大家一致认为缺乏熟练的员工和培训是进行威胁狩猎的主要阻碍,67.7% 的受访者都同意该观点。其次的主要问题是:缺乏明确的工作流程或方法(48.5%)、缺乏相关预算(47.7%)与已有工具或技术的限制(46.69%)。

今年,很多受访者开始注意在云环境下建立威胁狩猎的能力。当然,威胁狩猎对数据的丰富程度与上下文的渴求是始终如一的。

威胁狩猎工具

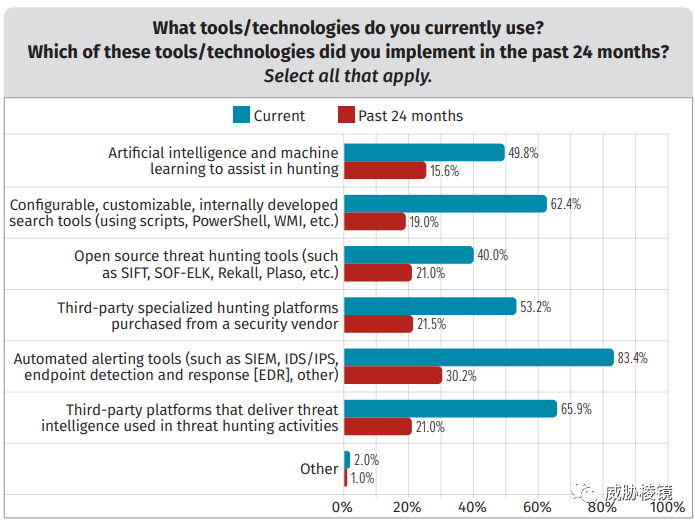

调查受访者当前与过去两年中都使用了什么威胁狩猎工具。分析人员使用工具构建可见性,才能进行威胁狩猎。

83.4% 的受访者正在使用 SIEM、EDR 等安全产品进行威胁狩猎,这是遥遥领先的。紧随其后的是提供威胁情报的第三方平台,占到 65.9%。

值得注意的是,也有 62.4% 的受访者使用内部开发的威胁狩猎工具,这甚至比使用开源威胁狩猎工具的(40%)都要多。安全厂商也可以从用户那里进行调研,看看各种内部开发的工具能不能也吸纳进商业产品中,帮助产品变得更好。

相比过去两年,大量的用户都在购买 SIEM、EDR 和 IDS/IPS 等产品来改进安全状况。也可以看出,利用人工智能和机器学习辅助威胁狩猎的增幅并不大,用户可能并不认为这是解决安全问题的“银弹”。

有部分受访者表示已经开始使用漏洞管理类产品进行威胁狩猎,可能是受到过去两年 Exchange Server、Log4j 等漏洞的波及,组织也在完善自己的狩猎方式。

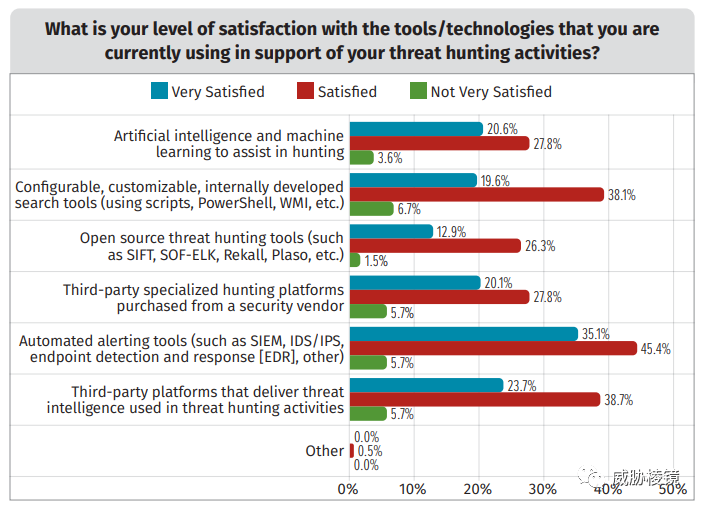

- 毫不意外,大家(35.1%)仍然对 SIEM、EDR 和 IDS/IPS 等产品感到非常满意,还有 45% 的受访者表示比较满意。

- 最少人不满意的是开源的威胁狩猎工具,而最多人不满意的反而是内部开发的工具。

威胁狩猎方法论

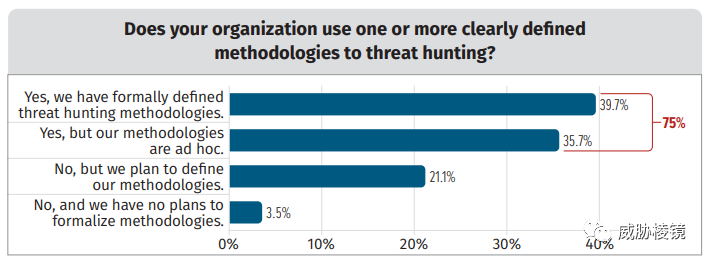

威胁狩猎方法论用于指导组织如何定义狩猎范围、如何进行狩猎、使用哪些工具与技术进行狩猎。组织能否建立起正确的方法论,决定了威胁狩猎的能力。75% 的受访者都认为组织已经拥有了一种以上的、明确的威胁狩猎方法论,尽管有一半的受访者所使用的方法论仍然是临时的。也有相当比例的受访者正在计划制定威胁狩猎方法,只有极少数人没有明确的计划。

组织通常都使用什么方法呢?调查数据显示,最常见的是:

- 基于 IOC 或者基于 TTP 的威胁狩猎

- 基于已知攻击者技术的威胁狩猎

- 基于假设的威胁狩猎

- 基于威胁情报的威胁狩猎

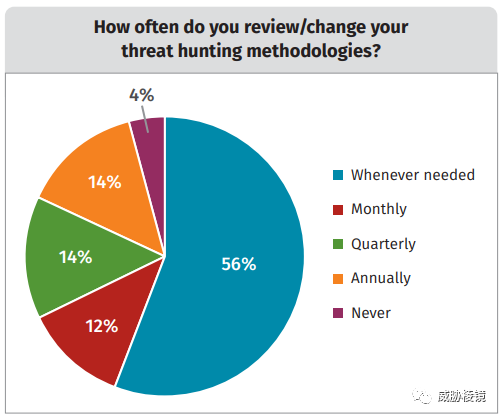

威胁狩猎方法其实是需要定期进行评估的,超过一半(56%)的受访者都只在需要时进行评估。有接近 40% 的受访者会定期进行评估,通常来说每年两次或者四次评估是适宜的。

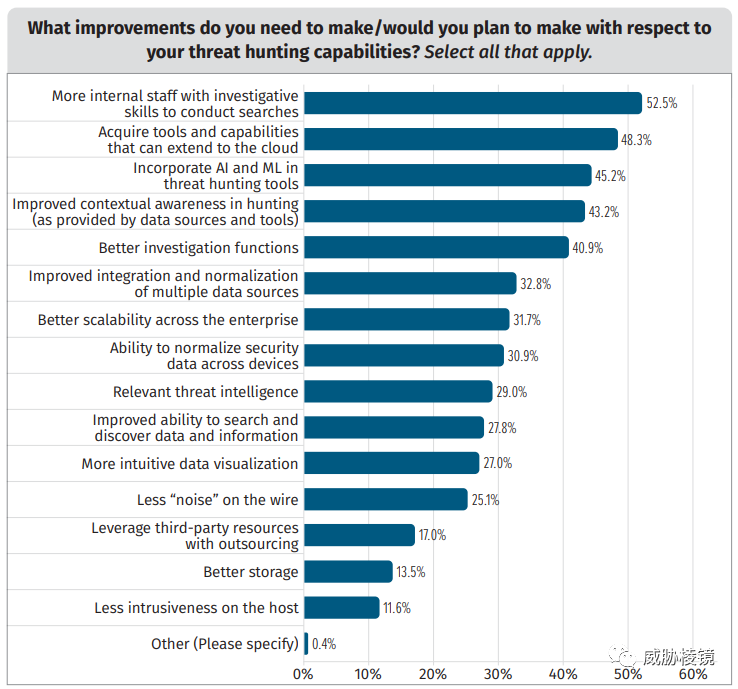

52.5% 的受访者都表示,组织需要更多具备调查分析技能的员工来进行威胁狩猎。此外,组织非常渴望能够在云环境下进行威胁狩猎(48.3%)、将人工智能与机器学习整合进威胁狩猎中(45.2%)。

人是威胁狩猎的核心

对威胁狩猎成败影响最大的其实是人员配置。90% 的受访者表示,人力资源对威胁狩猎是极其重要的影响因素。不仅体现在人员招聘上,还有对员工的培训与教育。

65% 的受访者都希望能够将团队的规模扩大 10% 以上,而只有 7% 的受访者考虑缩小团队的规模。

25% 的组织也开始尝试雇佣外部威胁狩猎分析人员,将内部人员与外部人员的优势结合起来,发挥威胁狩猎最大的价值。

当然,疫情也为人员带来了相当的影响,有 14% 的受访者确认疫情对威胁狩猎产生的负面影响。

衡量威胁狩猎的成功与否

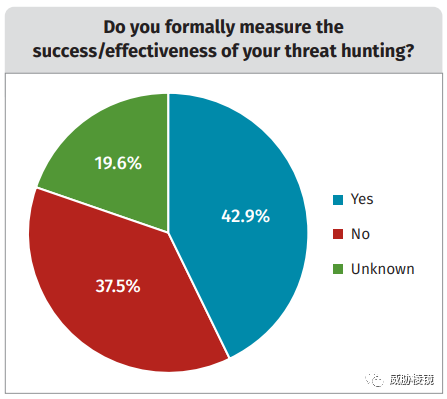

目前只有 42.9% 的组织对威胁狩猎的有效性进行了衡量与评估,这相比去年(60%)其实是在退步。

在进行了衡量与评估的组织中,74% 的受访者都是通过自动化的方式进行跟踪,这相比去年的 45% 有了长足的进步。

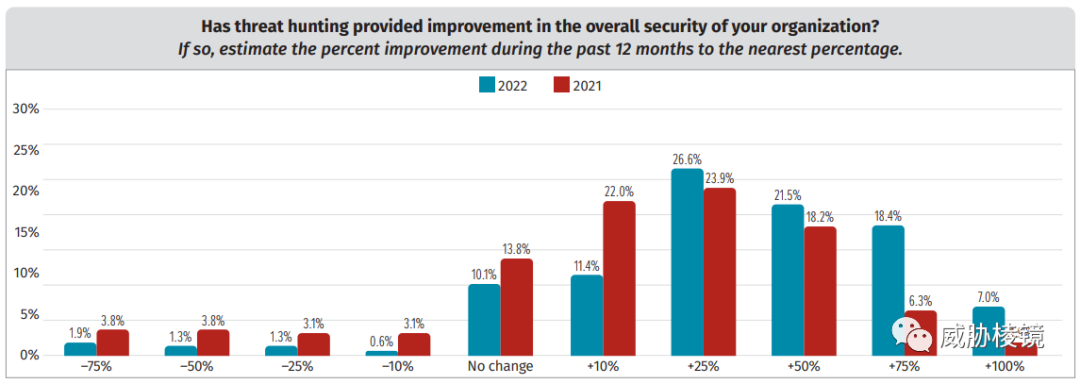

开展威胁狩猎对整体安全状况有多少改进呢?接近一半(48%)的受访者都认为对整体安全提高了 25% 至 50%,甚至还有 7% 的受访者认为将整体安全提高了 100%。

即便如此,也有 10% 的受访者认为威胁狩猎没有什么用处,5% 的受访者认为威胁狩猎甚至带来了负面影响。但相比去年来说,这一比例已经从 28% 下跌到 15% 。

威胁狩猎推动了哪些可衡量的改进?

- 53% 的组织在网络与端点上的改进相当显著

- 47% 的组织在更准确的检测与更少的误报上改进很显著

- 46% 的组织在应急响应上有所改善

- 28% 的组织不确定在对横向平移的检测上有什么改进

结论

可以说,组织已经逐渐意识到了威胁狩猎的重要性。许多组织都在努力提高威胁狩猎能力,使威胁狩猎能够更加成熟。未来也应该能够看到威胁狩猎变得越来越重要,但最大的制约是缺乏有能力的分析人员。

SIEM 与 EDR 等安全产品确实很令人满意,但未来也许能够看到机器学习与人工智能在威胁狩猎中具有更好的表现。但必须注意的是,应该是业务驱动工具,而不是让工具来支配业务。

点击查看原文可以跳转查看 SANS 原报告。