Twilio Breach 背后的黑客还针对 Cloudflare 员工

网络基础设施公司 Cloudflare 周二披露,至少有 76 名员工及其家人在他们的个人和工作手机上收到了与针对 Twilio 的复杂网络钓鱼攻击具有相似特征的短信。

这次攻击大约在 Twilio 成为目标的同时发生,来自与 T-Mobile 发行的 SIM 卡相关的四个电话号码,最终没有成功。

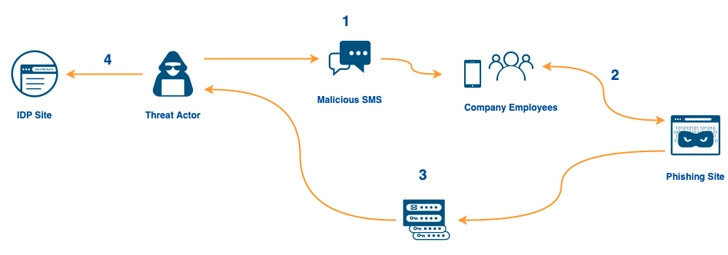

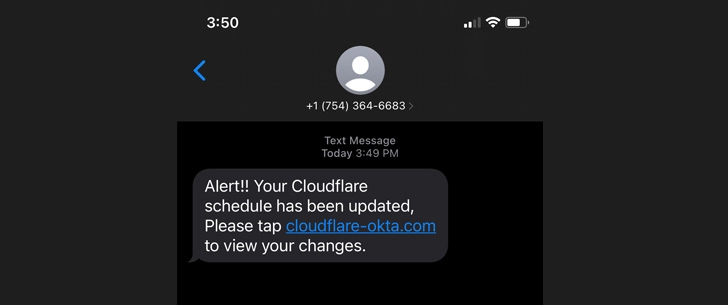

这些短信指向一个看似合法的域,其中包含关键字“Cloudflare”和“Okta”,试图欺骗员工交出他们的凭据。

该公司指出,在流氓域通过 Porkbun 注册后不到 40 分钟就开始了超过 100 条 smishing 消息的浪潮,并补充说网络钓鱼页面旨在通过 Telegram 将毫无戒心的用户输入的凭据实时转发给攻击者。

这也意味着攻击可以击败 2FA 障碍,因为在虚假登录页面上输入的基于时间的一次性密码 ( TOTP ) 代码以类似的方式传输,使攻击者能够使用被盗密码和 TOTP 登录。

Cloudflare 表示,其三名员工因网络钓鱼计划而堕落,但指出它能够通过使用访问其应用程序所需的符合 FIDO2 的物理安全密钥来防止其内部系统遭到破坏。

Cloudflare说: “由于硬密钥与用户绑定并实施源绑定,因此即使是像这样复杂的实时网络钓鱼操作也无法收集登录我们任何系统所需的信息。 ”

“虽然攻击者试图使用受损的用户名和密码凭据登录我们的系统,但他们无法通过硬密钥要求。”

更重要的是,这些攻击不仅仅停留在窃取凭据和 TOTP 代码上。如果员工通过登录步骤,网络钓鱼页面被设计为自动下载 AnyDesk 的远程访问软件,如果安装了该软件,则可以用来控制受害者的系统。

除了与 DigitalOcean 合作关闭攻击者的服务器外,该公司还表示已重置受影响员工的凭据,并正在加强访问实施,以防止来自未知 VPN、住宅代理和基础设施提供商的任何登录。

几天前,Twilio 表示,未知黑客成功通过网络钓鱼攻击了未公开数量员工的凭据,并未经授权访问了公司的内部系统,并利用它来获取客户帐户。