红帽、Docker、SUSE 在俄罗斯停服

继 Oracle、Google、苹果等科技公司和 React 开源项目之后,如今 Linux 发行版也牵扯进俄乌之间冲突的漩涡中。其中一个是全球最大的独立开源软件公司 SUSE,一个是美国开源软件巨头红帽。在开源领域,这两家可称得上是中流砥柱。

与此同时,云时代下,支持创建和使用 Linux 容器的容器化技术 Docker 也加入了封禁的阵营。

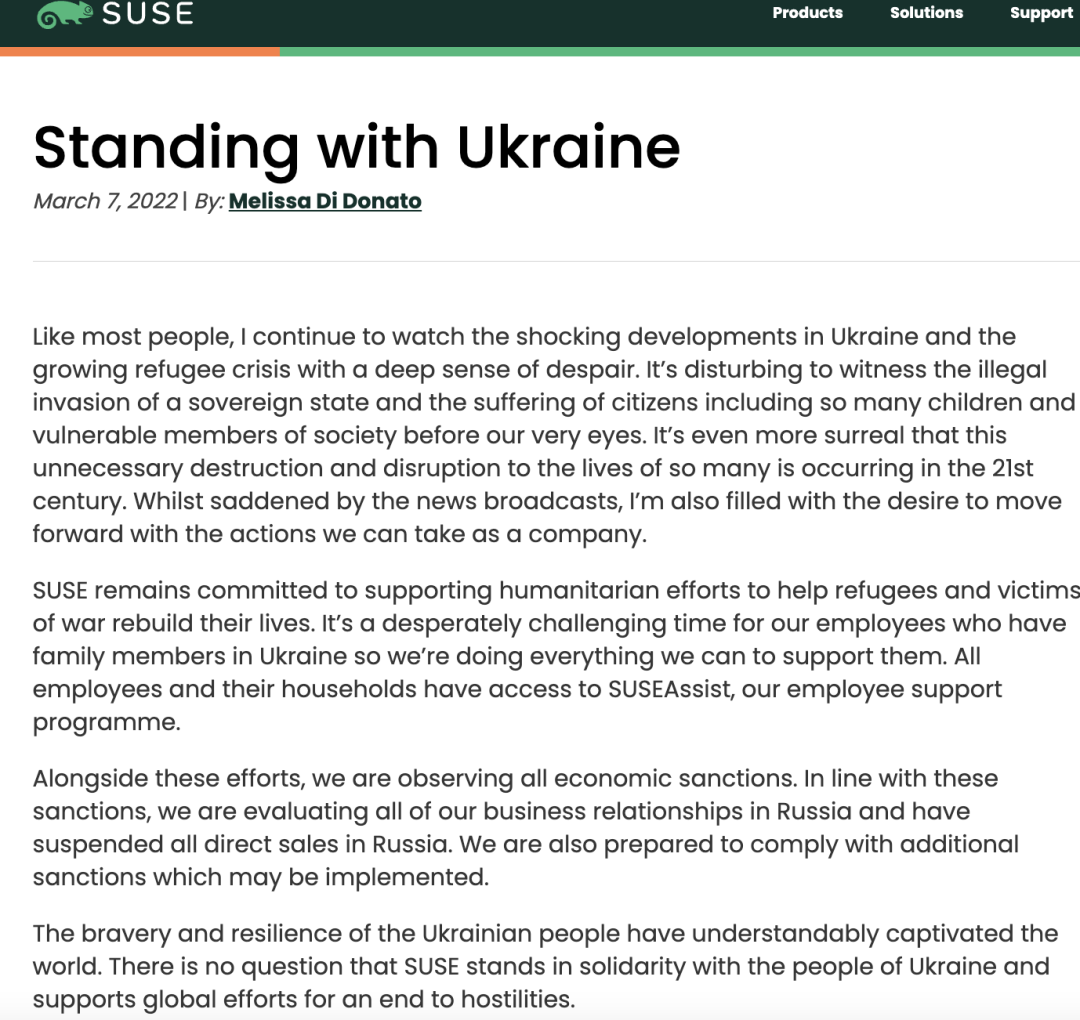

SUSE 宣布停止在俄罗斯的所有直接销售业务

3 月 7 日,SUSE CEO Melissa Di Donato 于官方网站上宣布,「SUSE 将支持人道主义,帮助难民和战争受害者重建自己的生活。对于 SUSE 来说,这是一个特别具有挑战性的时期,因为许多 SUSE 员工都有乌克兰家庭成员。」

此外,Melissa Di Donato 直言 SUSE 评估在俄罗斯的所有业务关系后,决定暂停在俄罗斯的所有直接销售。

SUSE,一个在数字化时代较为熟知的名字,它也被业界视为是企业级开源解决方案的领导者。

在 2020 年收购 Kubernetes 管理平台公司 Rancher Labs 后,SUSE 业务覆盖板块包括企业级 Linux、Kubernetes、边缘计算和 AI、云原生等领域。涉足的领域囊括了汽车、电信、银行和金融服务、卫生保健、制造业、零售、政府等。

据官方透露,全球数以千计的企业依靠 SUSE 满足其任务关键型计算和 IT 管理方面的需要。

此次宣布停止在俄罗斯的销售业务,SUSE 表示其根源是,「遵守所有经济制裁」。

红帽也加入其中

相隔一天后,3 月 8 日,作为 SUSE 昔日的竞争对手,红帽 CEO Paul Cormier 发布内部信表示,从即日起,红帽将停止在俄罗斯和白俄罗斯的销售和服务(位于俄罗斯或白俄罗斯或总部在俄罗斯或白俄罗斯的组织)。这包括停止与位于或总部位于俄罗斯或白俄罗斯的组织的合作伙伴关系。

与此同时,红帽内部也于几周前成立了跨职能团队,与乌克兰和俄罗斯的红帽员工直接联系,并确保他们获得所需的支持和资源。

不过,涉及云计算、存储、虚拟化、中间件、操作系统等领域的红帽是电信行业的提供商,重要性不言而喻。

Docker 取消订阅

除了红帽、SUSE 之外,Docker 也宣布停止与俄罗斯的业务。

Docker 首席执行官 Scott Johnson 表示:“在此期间,我们不会与俄罗斯公司开展业务。因此,我们取消了来自俄罗斯和白俄罗斯购买 Docker 订阅的能力。”

纷争下的摇曳的企业、项目们

随着时间的推移,当下已有许多美国、英国以及欧盟公司在一定程度上削减了与俄罗斯的联系,而此举的主要原因也是如上文所述,遵循经济制裁,很多公司必须要遵守当地政策才能得以运营。

不过,对于局部的抵制,有网友评价道,“一个可能长期导致的后果是,来自俄罗斯的顶级免费和开源商业替代品的迅速崛起。同时在「俄罗斯欲将盗版合法化」的言论传出时,一些盗版软件如果横行,将对很多握有版权的软件公司带来难以估量的影响”,这难免也有些“伤敌一千自损八百”。