【漏洞风险通告】Spring Cloud Function SPEL表达式注入漏洞

X0_0X2022-03-30 13:13:22

漏洞描述

Spring Cloud Function SPEL表达式注入漏洞源于Spring Cloud Function的RoutingFunction类的apply方法未能正确处理用户输入的数据。未经授权的远程攻击者可以利用该漏洞在请求header中加入spring.cloud.function.routing-expression参数及SPEL表达式,在目标服务器上执行任意代码。

Spring框架应用面极广,影响面极大,通过ZoomEye网络空间搜索引擎对潜在的目标进行搜索,共得到486,661条IP记录,主要分布在中国、美国等国家。目前该漏洞相关POC已在互联网公开,攻击复杂度低。建议相关用户及时开展安全自查,及时进行修补更新,做好相关防护措施,避免被外部攻击者入侵。

严重等级

- 高 危

影响范围

- 3.0.0.M3 ≤ 软件版本 ≤ 3.2.2

漏洞复现

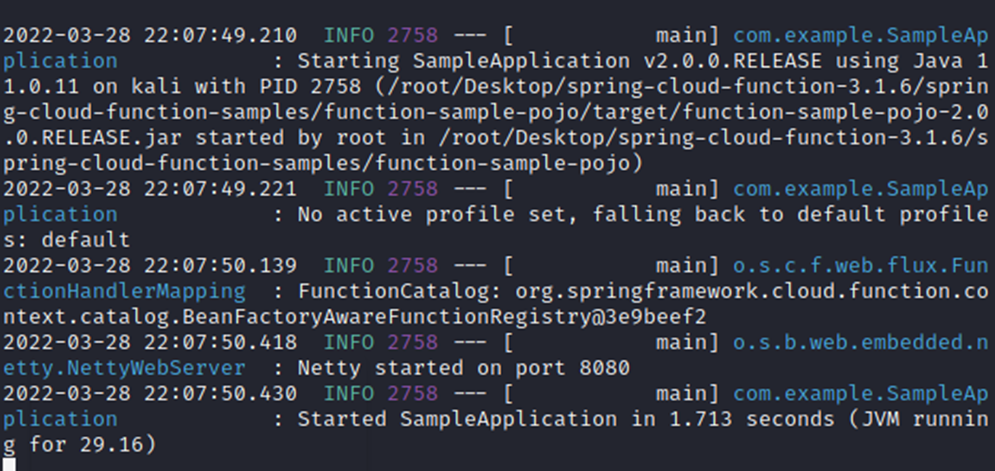

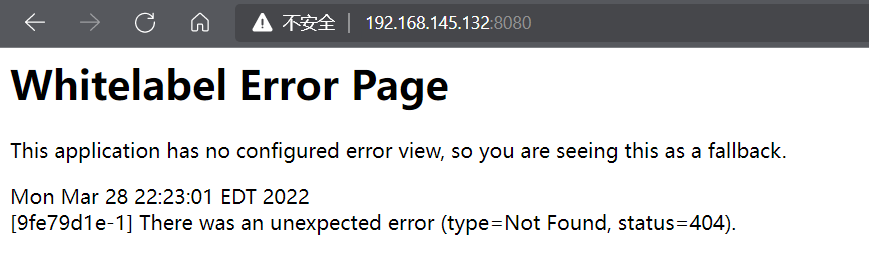

1.搭建受影响的版本并运行

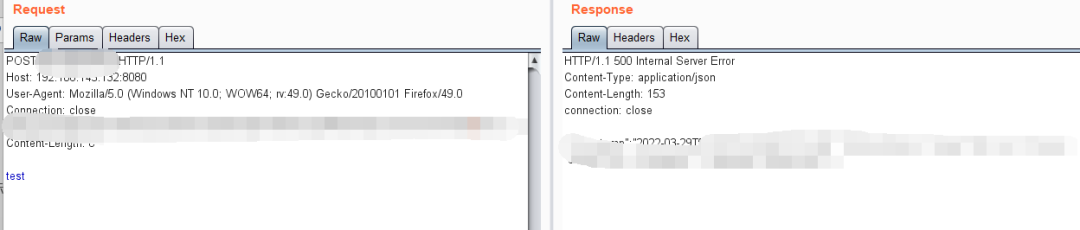

2.执行创建txt文件命令

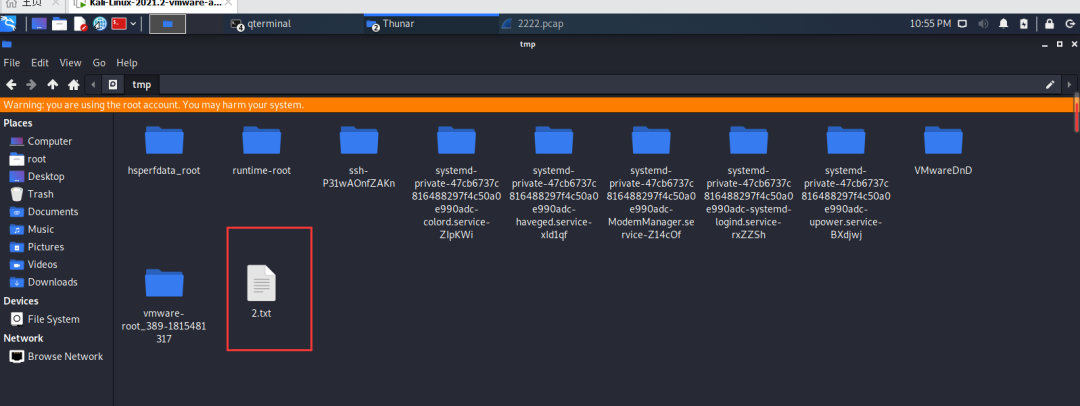

3.成功创建

解决方案

官方已发布漏洞修复代码,但还没有发布正式版本,修复代码链接如下:

https://github.com/spring-cloud/spring-cloud-function/tree/0e89ee27b2e76138c16bcba6f4bca906c4f3744f

X0_0X

暂无描述