CPU的幽灵攻击:Spectre攻击的新变种绕过Intel和Arm硬件缓解措施

来自荷兰阿姆斯特丹自由大学的一组研究人员展示了一种新的Spectre(幽灵)攻击变体,可以绕过英特尔和Arm近年来实施的硬件缓解措施。VUSec的研究人员9日在一份技术报告中详细介绍了一种新方法,通过利用他们所谓的分支历史注入(BHI)来绕过所有现有的缓解措施。该文强调,虽然硬件缓解措施仍然可以防止非特权攻击者为内核注入预测器条目,但依靠全局历史来选择目标会创建一种以前未知的攻击方法。研究人员还发布了一个概念证明(PoC),展示了任意内核内存泄漏,成功地披露了易受攻击系统的根哈希密码。Grsecurity的研究人员披露了影响AMD CPU的漏洞的详细信息,并进行了详细的技术分析和验证。目前三大CPU厂商均已发布相关公告、缓解措施及安全建议。

这次新的Spectre漏洞被发现,最危险的变种被称为Spectre v2或Spectre BTI(分支目标注入)。受影响的CPU制造商,如英特尔和Arm,一直在开发硬件缓解措施以防止此类攻击。

幽灵和熔断漏洞最早发布于2018年1月3日,当时Google Project Zero(GPZ)团队安全研究员Jann Horn在其团队博客[1]中爆出CPU芯片的两组漏洞,分别是Meltdown与Spectre。Meltdown对应CVE-2017-5754(乱序执行缓存污染),Spectre对应CVE-2017-5753(边界检查绕过)与CVE-2017-5715(分支目标注入)。这两组漏洞早在2017年6月就已经由GPZ团队向英特尔提交。

自2018年1月Spectre和Meltdown(熔断)漏洞披露以来,研究人员一直在研究处理器的安全性,并发现了其他几种侧信道攻击方法。这些方法通常可以允许对目标机器进行本地访问的攻击者从内存中获取少量潜在敏感数据。

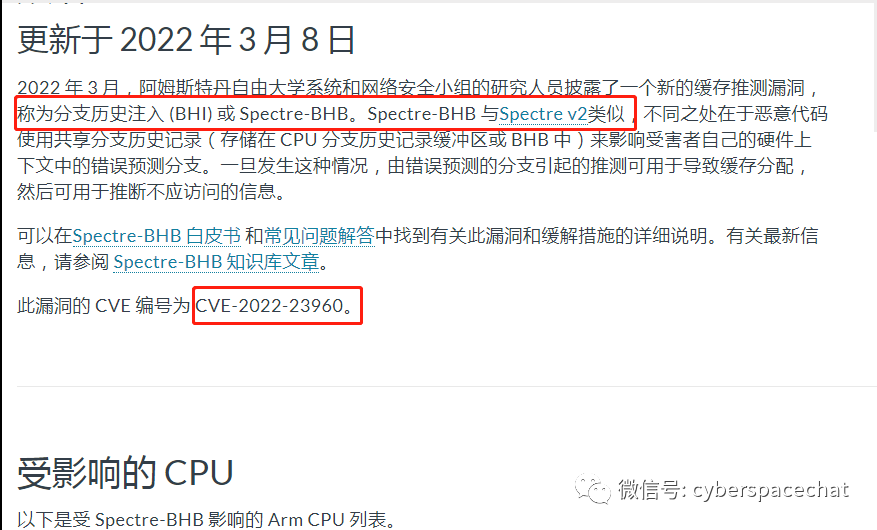

然而,阿姆斯特丹自由大学的研究人员本周披露了他们所描述的“Spectre v2 的扩展”的细节。被称为分支历史注入(BHI)和Spectre-BHB的新变体绕过了这些硬件缓解措施。研究人员发现的另一种略有不同的变体称为帧内模式 BTI (IMBTI)。

研究人员解释说,由英特尔和Arm实施的缓解措施按预期工作,但残留的攻击面比供应商最初假设的要重要得多。

他们通过创建他们所描述的“在现代英特尔CPU上泄漏任意内核内存的整洁的端到端漏洞利用”来展示他们的发现。他们还发布了一段视频,展示了该漏洞的实际应用。

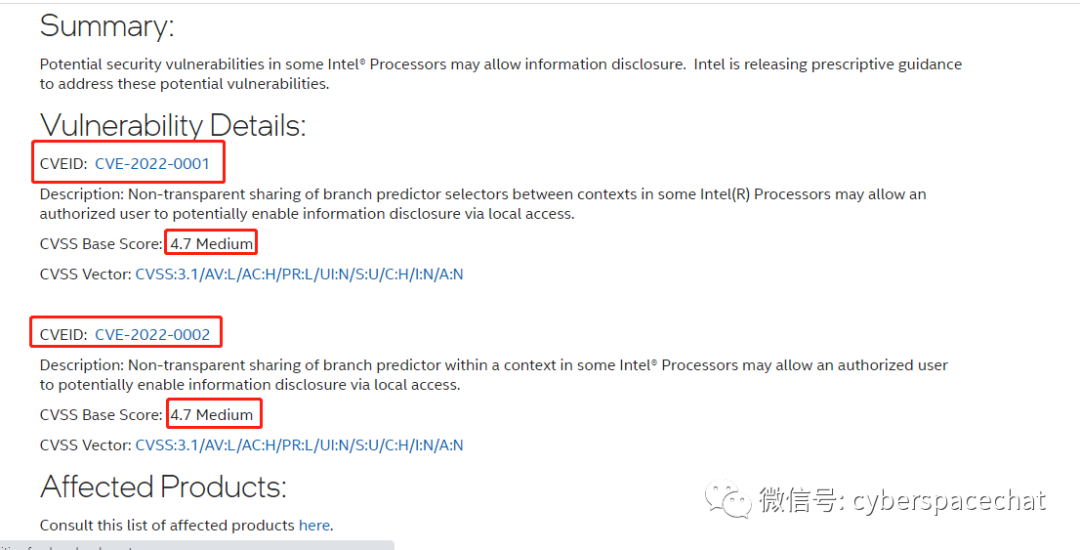

英特尔发布了一份公告和一份技术文档,描述了新漏洞,该芯片制造商将其跟踪为CVE-2022-0001和CVE-2022-0002。这些缺陷的严重性等级为“中等”。

英特尔表示,未来的处理器预计将包括针对BHI攻击的硬件缓解措施,同时它已经描述了几种软件缓解选项。

Arm已发布公告、常见问题解答、知识库文章以及描述漏洞和缓解措施的论文。Arm将Spectre-BHB漏洞跟踪为 CVE-2022-23960。

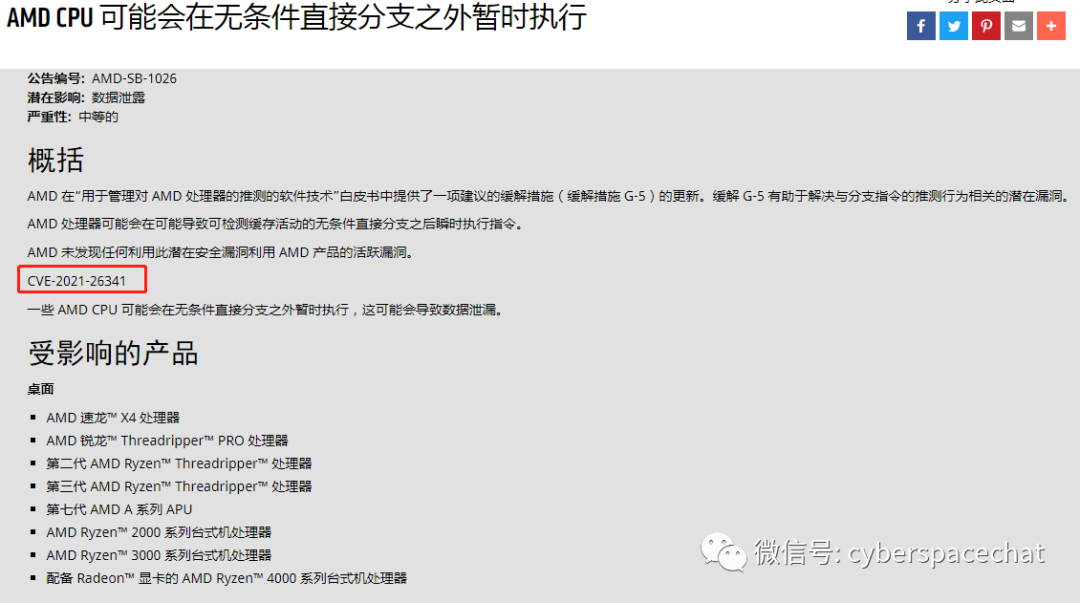

AMD处理器似乎不受Spectre-BHB的影响。然而,本周grsecurity的研究人员披露了影响AMD CPU的漏洞的详细信息。该问题被跟踪为CVE-2021-26341,与分支指令的推测行为有关,并可能导致数据泄漏。

grsecurity公司的研究文章认为,AMD分支(错误)预测器如何不自觉地为推测性执行攻击开辟了新的可能性,并了解利用它们需要多少时间。另一个教训是,即使是死的或无法访问的代码也不能盲目地被视为安全和忽略。由于即使是微不足道的直接无条件分支也很容易被某些CPU错误预测,因此程序执行可以去往以前没有CPU去过的地方。

AMD已于3月8日已发布针对CVE-2021-26341的公告,以及一份白皮书,详细介绍了管理其处理器推测的软件技术。

9日,这三个CPU制造商发布了公告,并附有缓解更新和安全建议,以解决最近发现的问题,这些问题允许泄露敏感信息,尽管基于隔离的保护。推测执行技术旨在通过提前运行一些任务(分支预测)来优化CPU性能,以便在需要时获得信息。