实战 | 记一次相当曲折的渗透

一.前言

这是一次非常曲折的渗透测试,也让我学到了很多。

二.逻辑漏洞

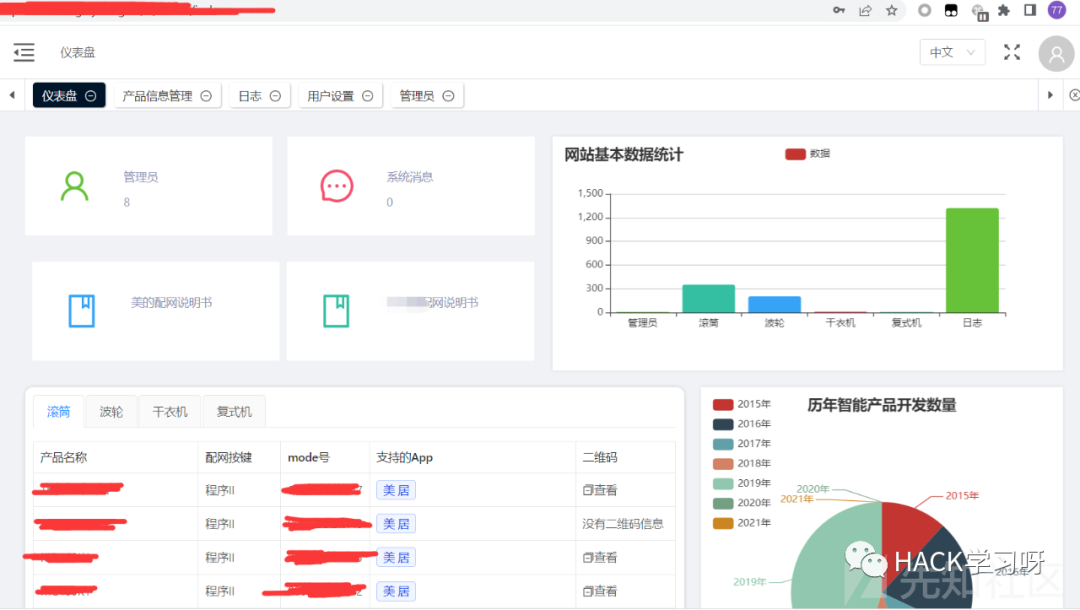

收集子域名,看到一个项目管理的网站

先随机测试了几个弱口令,没有验证码,也没有失败次数限制,上burp爆破,无果后,尝试看有没有逻辑缺陷可以绕过

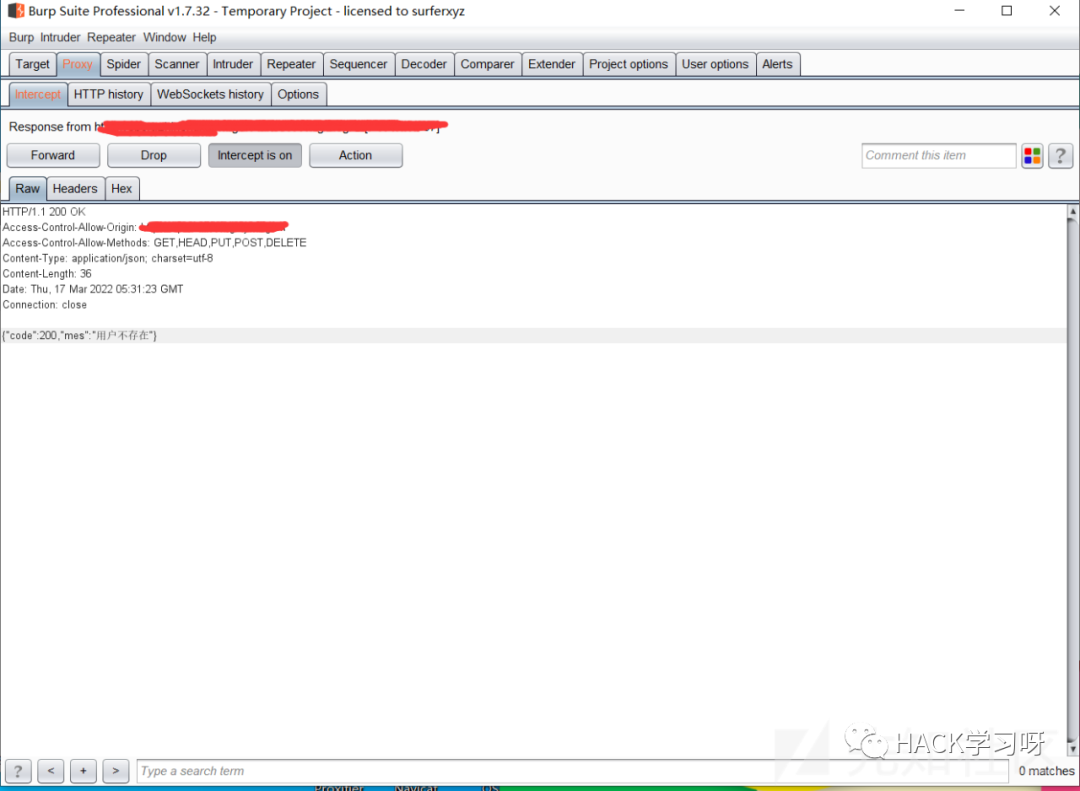

抓包抓到404,改成200然后放行

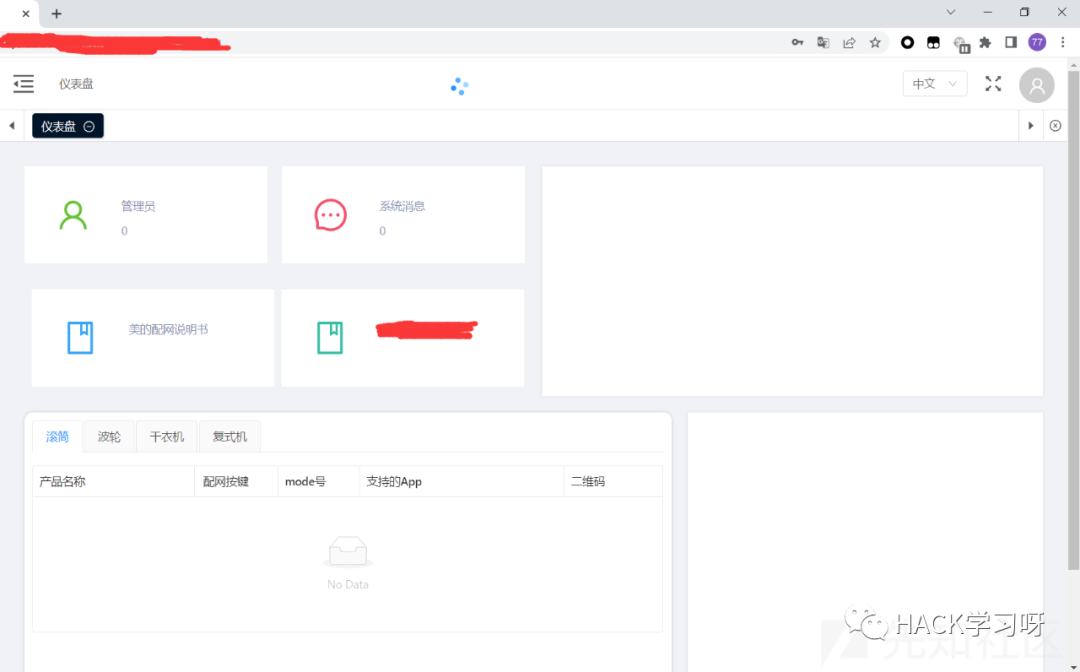

浏览器出现了后台界面,而且没有被重定向到登陆界面

正当我喜出望外的时候,却发现很多功能点的API都返回报错,无法正常使用,猜测是后端对登录用户的token进行了验证。

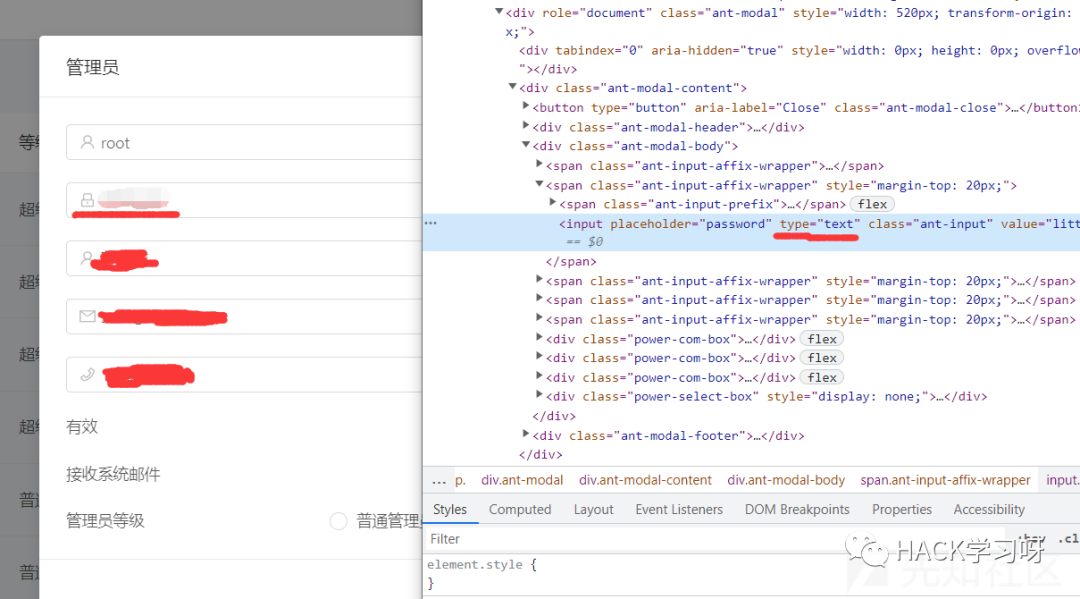

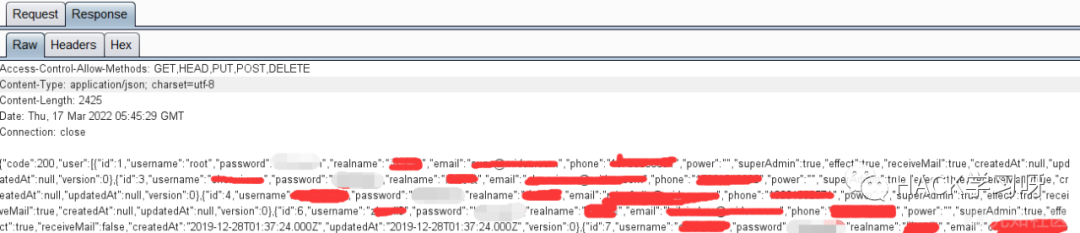

还好用户管理处的API正常返回了数据,F12修改一下text,轻轻松松拿到管理员密码

随即退出,用刚 才获取到的密码重新登录,现实却狠狠给了我当头一棒,密码错误,百思不解,难道系统API返回的数据还可能有错吗?

结果,真的可能。

重新抓包改包登入系统,在burp里仔细看了下用户管理api返回的json

发现所有用户的密码都是统一的,都是该公司旗下某产品的英文名。猜测可能是为了防止密码被泄露,后端对返回的密码进行了过滤了,统一修改了。

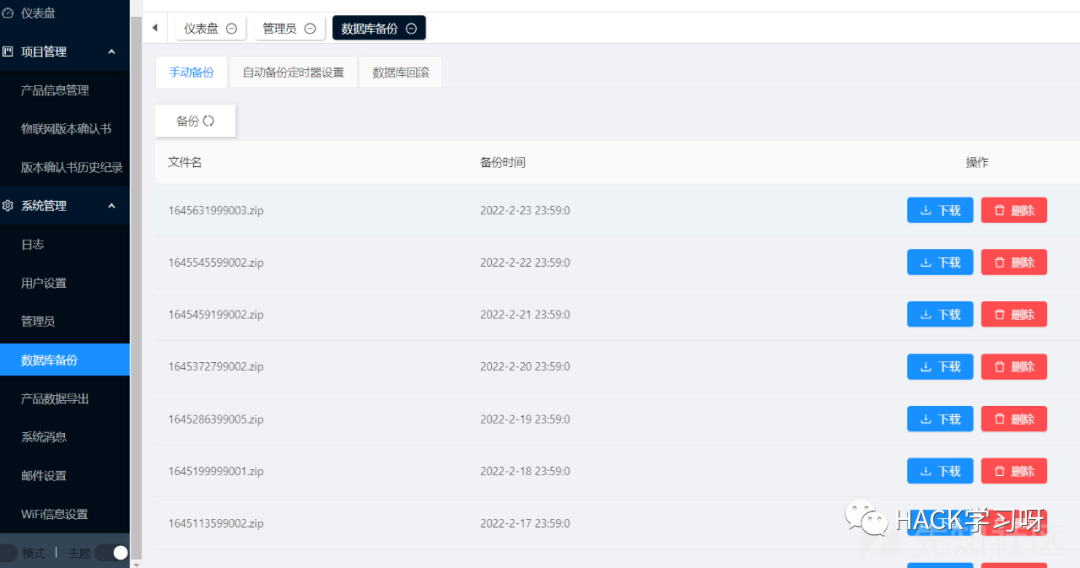

无奈,只能继续找找还能正常使用的功能点,发现一个数据库备份下载,想着可以从数据库备份中翻到管理员密码

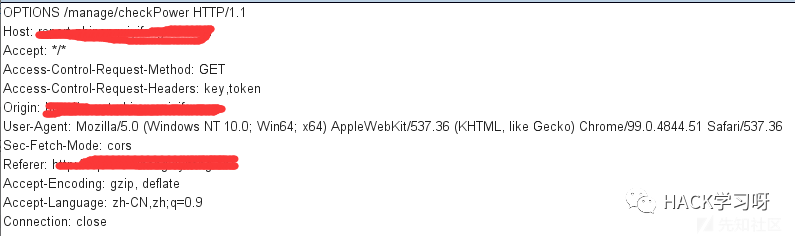

点击下载之后却没有任何反应,看了下burp,点击下载后发送了一个checkPower的包,返回false,猜测是用来验证有没有下载权限的

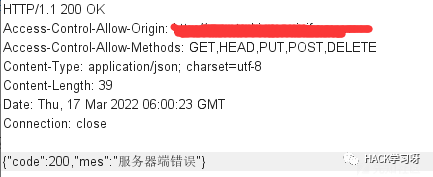

还是抓包修改成200

还是抓包修改成200

然后成功下载到文件,打开搜索user字样,密码没有加密,这下是终于成功拿到管理员密码了,登录上去。

三.敏感信息搜集

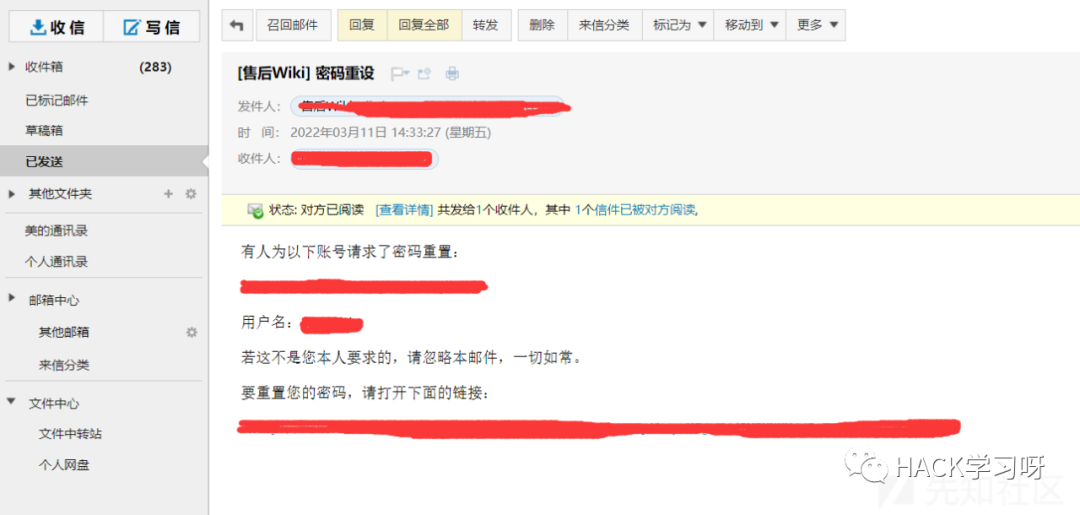

然而找了半天也没发现其他可以利用的点了,没有文件上传的点,试了几个接口也没发现可以注入的。将注意力放到邮箱配置的地方,发现邮件设置里面有他们公司的邮件系统以及账号密码,于是登录到了root用户的邮箱

四.Getshell

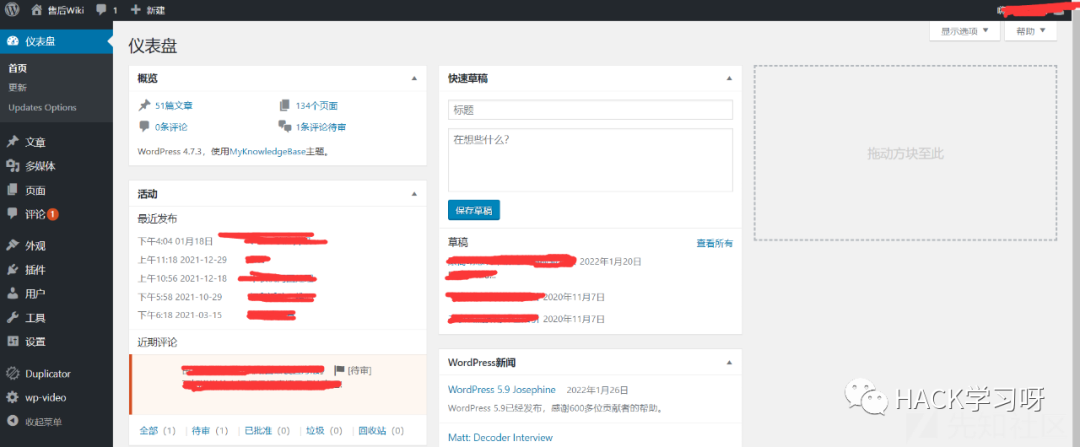

通过该公司的售后网站可以发现,这是一个wordpress框架

登陆时选择忘记密码就会通过上面那个邮箱发送一个随机密码给用户

我们通过该方法得到了一个随机密码,登陆成功

我们通过该方法得到了一个随机密码,登陆成功

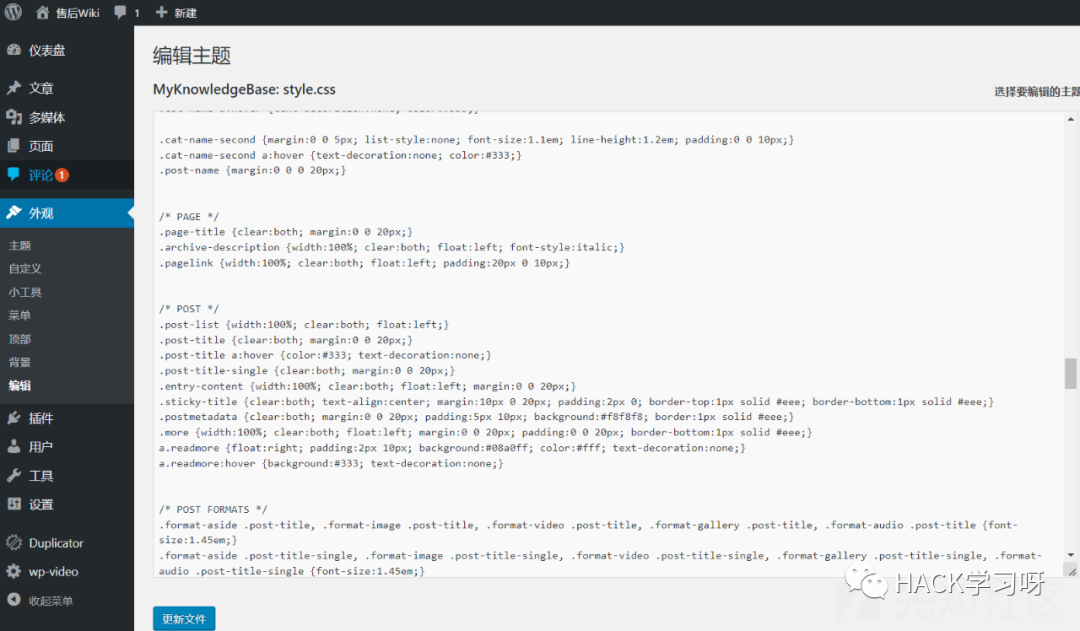

然后就是简单的在主题里编辑一下,写一个一句话木马,连工具,成功getshell

然后就是简单的在主题里编辑一下,写一个一句话木马,连工具,成功getshell

五.后记

雀儿八十让我学到了很多,再不学习我都要忘了一句话木马怎么写的了,这一次的精彩部分就是拿到邮箱那里的登陆权限,邮箱里有特别特别多的敏感信息,通过那里的敏感信息可以发现,所有用户改密码都是这个邮箱随机生成一个密码然后发送给用户的,精彩精彩。