OKHTTP3抓包绕过

VSole2021-09-26 15:58:35

前言

同样是之前做的那个项目,除了加壳还用了OKhttp3,导致burp等工具无法抓到该应用的通信请求,抓瞎了一段时间,好在已经解决该问题,不过如果APP做了虚拟机识别的话,就没办法使用这种方式了。

0x01

1.模拟器安装BURP证书

将burp证书导入模拟器中,在安全设置处将证书安装

2.下载安装 proxifier

http://www.proxifier.com/

激活码自行探索

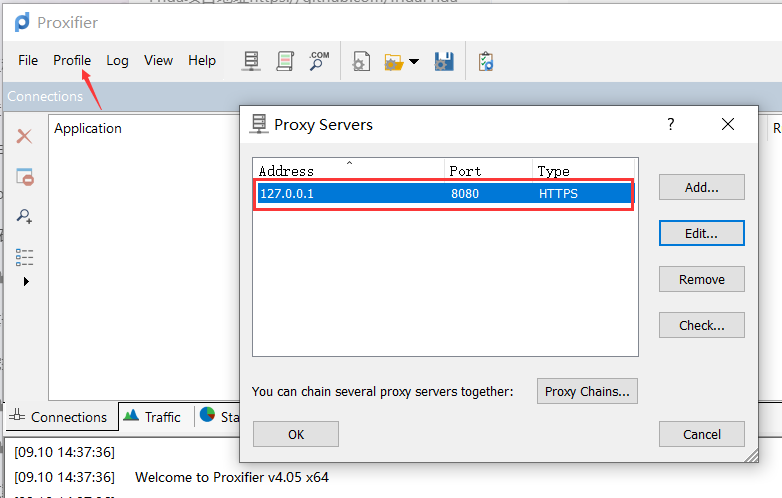

3.添加代理服务器为burp监听的地址

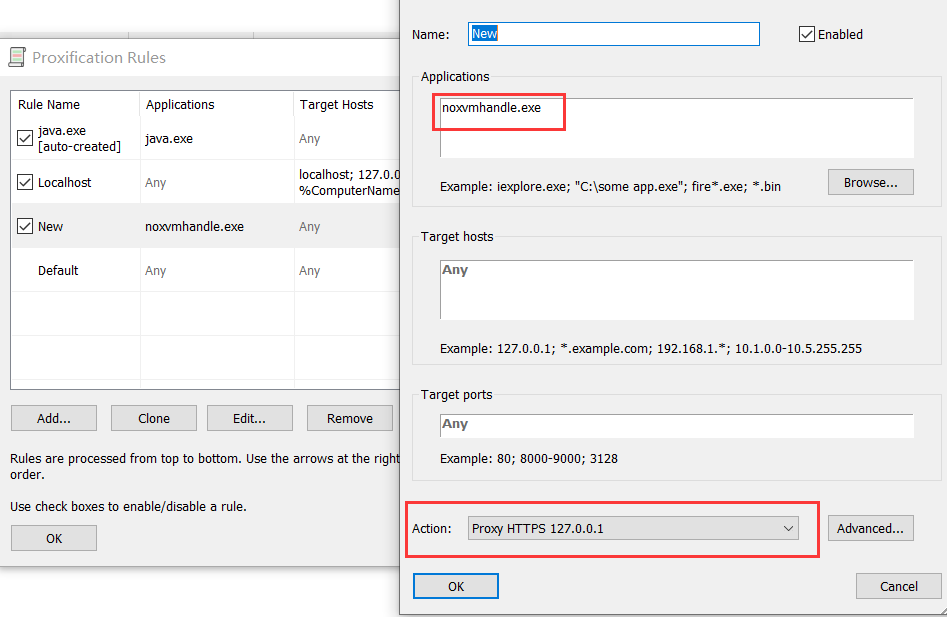

4.设置代理规则

我这里使用的是夜神模拟器,夜神的通信进程为 noxvmhandle.exe ,我们直接将这个进程添加到代理规则中就好了。

0x02

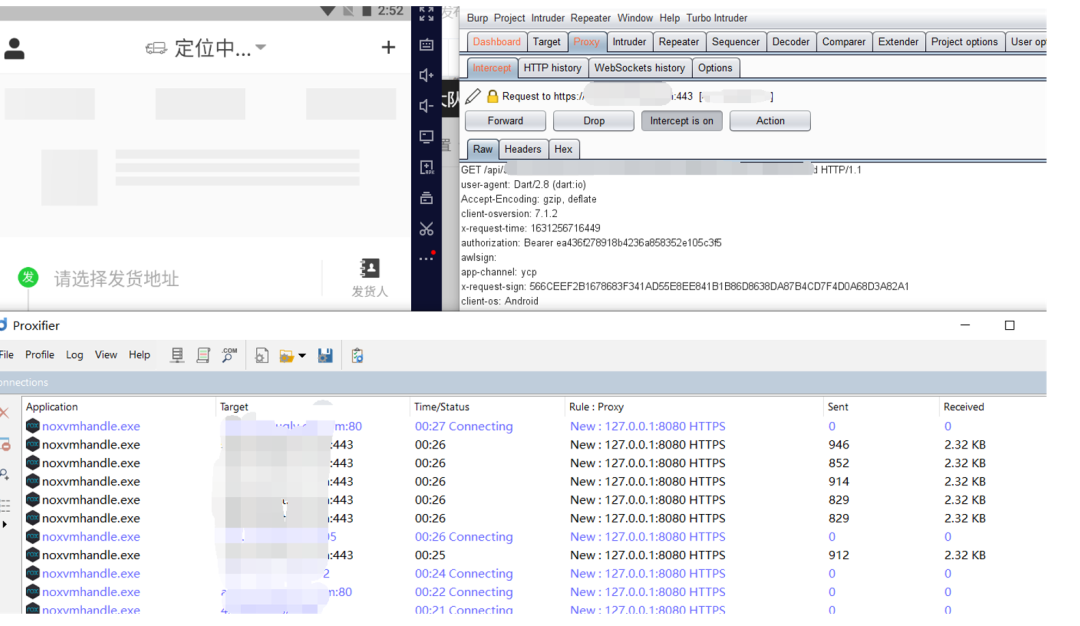

现在就可以愉快的抓包了

由于proxifier采用的是类似于注入模拟器进程转发流量的方式,就能让一些APP的防抓包机制失效,当APP没有限制模拟器使用时,这种方式比起HOOK还是会简单便捷很多。

VSole

网络安全专家