TA402 针对中东目标持续发起攻击

2021 年底,Proofpoint 分析人员发现了一个针对中东政府、外交智库和国有航空公司的复杂攻击行动。Proofpoint 将攻击行动归因于 TA402 组织,该组织围绕巴勒斯坦的利益展开攻击。

在 2021 年 6 月攻击被披露后,TA402 一度销声匿迹。但根据 Proofpoint 的持续跟踪,TA402 持续更新恶意软件和投递交付方式。TA402 会使用名为 NimbleMamba 和 BrittleBush 的恶意软件,且依托地理围栏和复杂攻击链干扰分析人员。

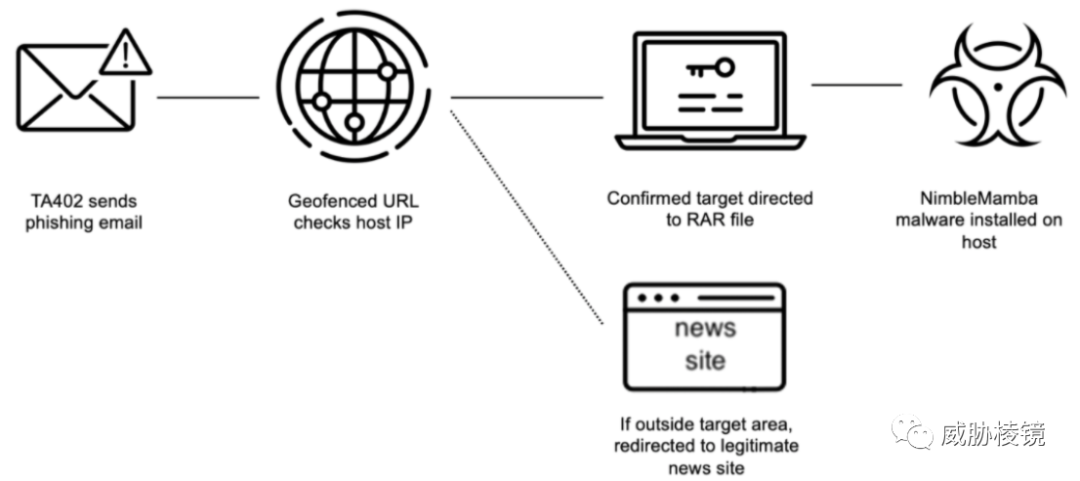

最近发现的攻击行动中,TA402 使用包含恶意文件下载链接的鱼叉邮件。

自有域名(2021 年 11 月)

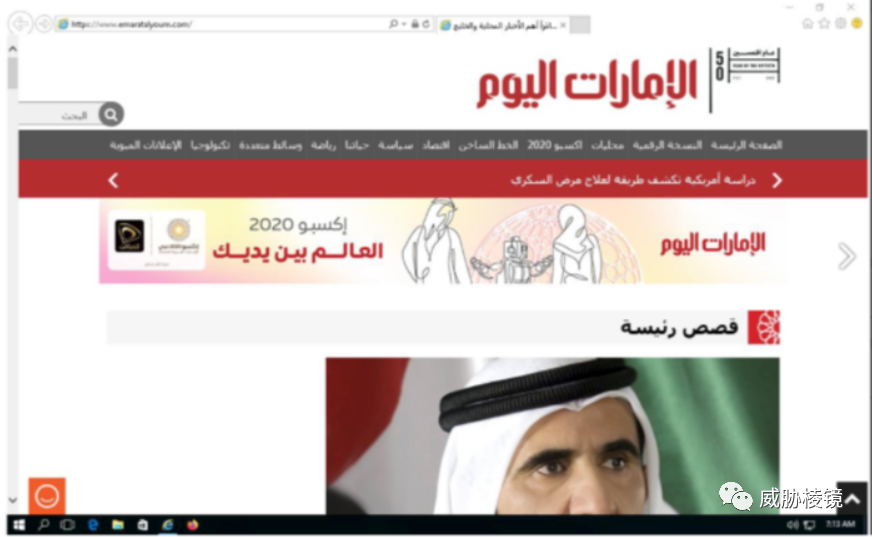

在 2021 年 11 月的攻击行动中,TA402 部署了虚假的 Quora 网站。攻击者通过自有的 Gmail 账户发送带有恶意 URL(https[:]//www[.]uggboots4sale[.]com/news15112021.php)的钓鱼邮件,访问被地理围栏限定在特定国家内。如果访问 IP 地址来自特定区域,用户将会被重定向下载 TA402 最新开发的 NimbleMamba 样本文件。如果是区域外的访问,用户将会被重定向到合法的新闻网站。

Dropbox URL(2021 年 12 月)

2021 年 12 月,TA402 发送了多种主题的钓鱼邮件,包括医疗主题和政治敏感信息等。TA402 继续使用攻击者控制的 Gmail 账户,但转用 Dropbox 部署的 URL 来投递 NimbleMamba 样本。但这种方式,攻击者不能再控制地理围栏。TA402 不仅滥用 Dropbox 服务作为投递渠道,也作为 C&C 信道。

WordPress 重定向(2022 年 1 月)

TA402 在攻击链中调整了攻击者控制的 WordPress URL,地理围栏内的 IP 访问会下载 NimbleMamba 样本,之外的 IP 会重定向到阿拉伯语的新闻网站。

NimbleMamba

TA402 的攻击链中都包含名为 NimbleMamba 的恶意样本,该样本要取代之前使用的 LastConn 木马。NimbleMamba 和 LastConn 有一些相似之处,都是用 C# 编写、C&C 通信使用 base64 编码、使用 Dropbox API 作为 C&C 信道等,但两者之间几乎没有代码级的相似。除此之外,TA402 也常常使用名为 BrittleBush 的木马。

NimbleMamba 的设计良好,且攻击者仍然在积极开发中。

SHA256编译时间攻击行动c61fcd8bed15414529959e8b5484b2c559ac597143c1775b1cec7d493a40369d2021-11-07 00:02:282021年11月430c12393a1714e3f5087e1338a3e3846ab62b18d816cc4916749a935f8dab442021-11-20 23:13:292022年1月

NimbleMamba 使用 C# 编写,且使用第三方混淆工具进行混淆处理,通过判断虚拟环境逃避虚拟机分析。

地理围栏

NimbleMamba 使用多种机制确保恶意软件只能在目标机器上运行,通过以下服务确定 IP 地址的位置进行检测逃避:

- api[.]ipify[.]com (https://www.ipify.org)

- myexternalip[.]com (https://myexternalip.com)

- ip-api[.]com (https://ip-api.com)

- api[.]ipstack[.]com (https://ipstack.com)

如果恶意软件在封闭的网络环境中无法连接到这些服务,将会处于无限循环中。

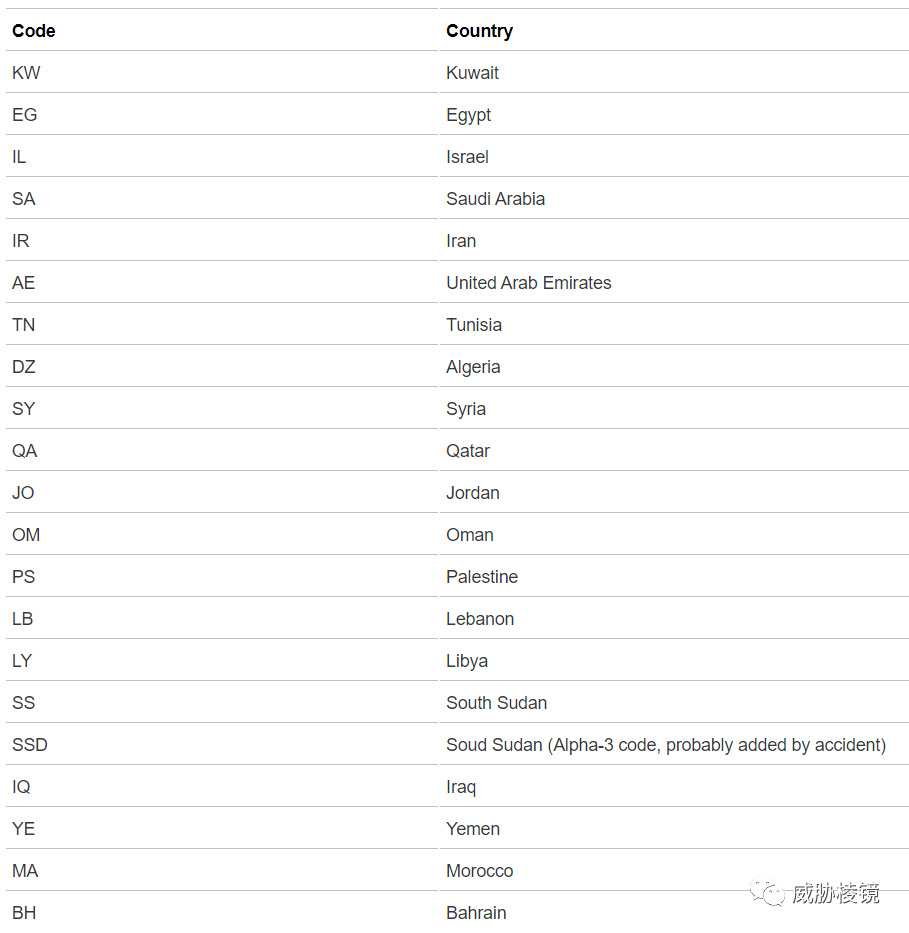

只有 IP 所在位置位于以下列表或者主机安装了阿拉伯语言包时,恶意软件才会继续执行。

配置

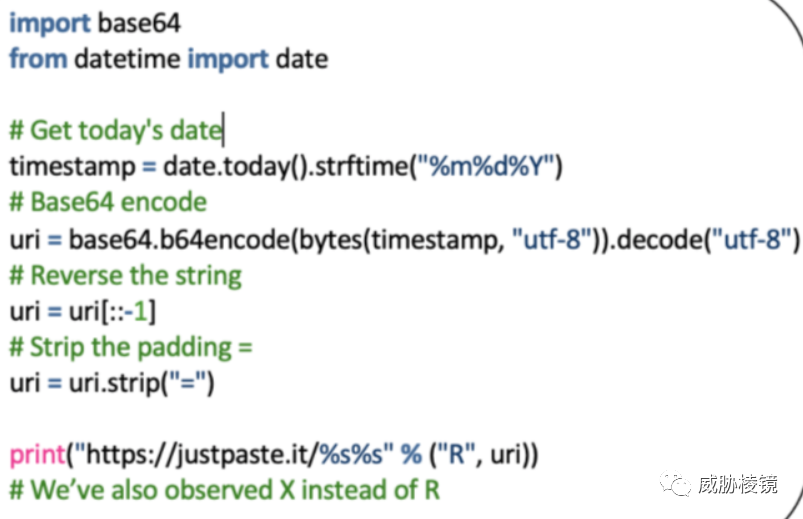

NimbleMamba 的配置是通过 JustPasteIt 获取的。NimbleMamba 通过在线服务确定当前时间戳,避免修改时间配置的计算机在感染后出现问题,再根据时间戳生成一个 JustPasteIt URL,算法如下所示:

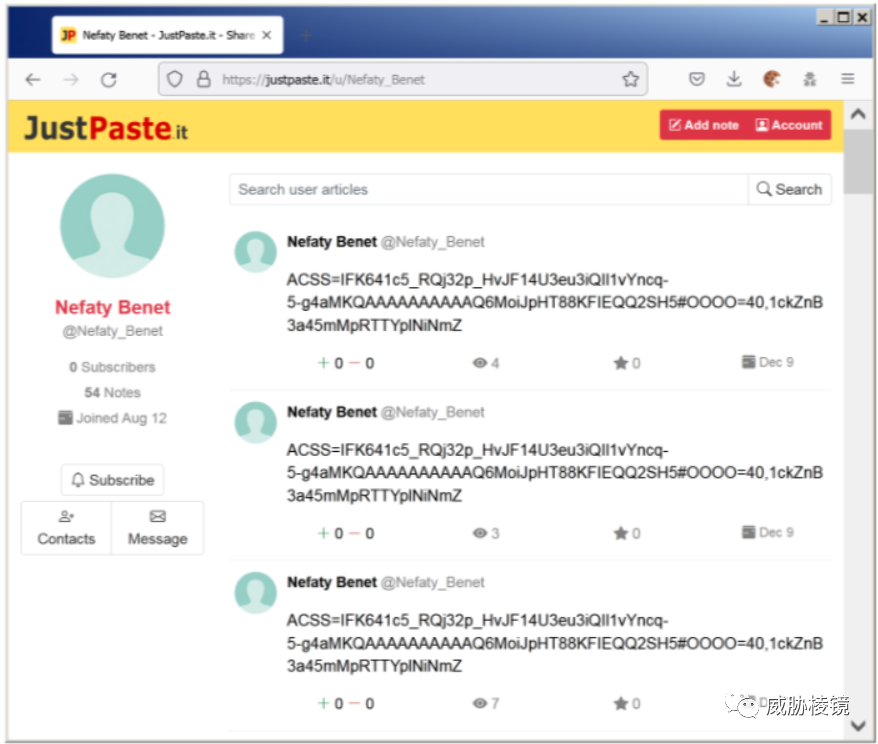

有内容时,如下所示:

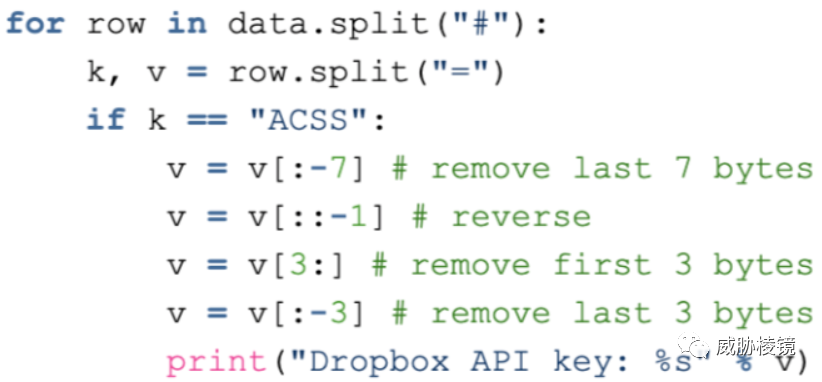

数据通过 # 以及 = 进行分割:

KeyValueACSSIFK641c5_RQj32p_HvJF14U3eu3iQIl1vYncq-5-g4aMKQAAAAAAAAAAQ6MoiJpHT88KFIEQQ2SH5OOOO40,1ckZnB3a45mMpRTTYplNiNmZ

ACSS 中包含用于 C&C 通信的 Dropbox API 密钥,恶意软件将外部 IP 地址、用户名、计算机名写入逗号分隔的字符串,base64 编码再反转字符串,该字符串用作文件夹名称。

恶意软件与 Dropbox 进行通信获取 RAR 文件与其他诱饵文件,诱饵文件通常是办公文档或者 PDF 文件。RAR 文件的压缩密码为 OOOO 参数中逗号分隔的第二个字符串,文件中包含两个可执行文件(一个 NimbleMamba 样本、一个屏幕截图的可执行文件)。

JustPasteIt 用户 Nefaty Benet 可能是为了冒充以色列总理 Naftali Bennett,根据平台信息显示,NimbleMamba 可能在 2021 年 8 月就开始活跃了,这与 VirusTotal 上分析 NimbleMamba 样本的编译时期处在同一时间范围。

功能

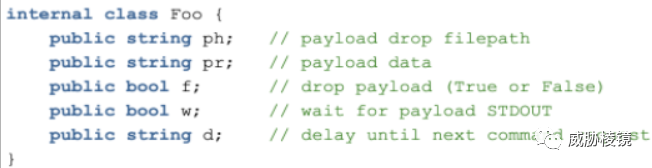

NimbleMamba 很可能是设计用于初始访问,可以获取失陷主机的屏幕截图和进程信息。

BrittleBush

RAR 文件还提供了一个名为 BrittleBush 的木马程序(2E4671C517040CBD66A1BE0F04FB8F2AF7064FEF2B5EE5E33D1F9D347E4C419F),该样本与 easyuploadservice.com 进行通信且以 base64 编码的 JSON 结构接收命令。

归因

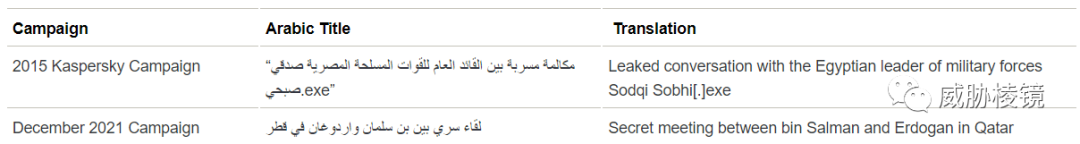

2021 年 12 月的攻击行动与卡巴斯基在 2015 年披露的 TA402 攻击有着显著的相似之处。

根据分析,LastConn 和 NimbleMamba 几乎肯定是由同一个攻击组织使用的,Dropbox 的安全团队调查也封禁了所有相关账户。

NimbleMamba 围绕巴勒斯坦的利益进行攻击,且针对讲阿拉伯语的人士和计算机。

结论

TA402 仍然是一个活跃的攻击者,以中东为目标不断发起攻击。日后,TA402 也将继续更新恶意软件和基础设施对抗分析与发现。

IOC

430c12393a1714e3f5087e1338a3e3846ab62b18d816cc4916749a935f8dab44c61fcd8bed15414529959e8b5484b2c559ac597143c1775b1cec7d493a40369d925aff03ab009c8e7935cfa389fc7a34482184cc310a8d8f88a25d9a89711e862e4671c517040cbd66a1be0f04fb8f2af7064fef2b5ee5e33d1f9d347e4c419fuggboots4sale.comeasyuploadservice.com

Yara

rule Proofpoint_Molerats_TA402_NimbleMamba { meta: description = "Detects .NET written NimbleMamba malware used by TA402/Molereats" author = "Proofpoint Threat Research" disclaimer = "Yara signature created for hunting purposes - not quality controlled within enterprise environment" hash1 = "430c12393a1714e3f5087e1338a3e3846ab62b18d816cc4916749a935f8dab44" hash2 = "c61fcd8bed15414529959e8b5484b2c559ac597143c1775b1cec7d493a40369d"

strings: $dotnet = "#Strings" ascii $dropbox = "dropboxapi.com" ascii wide $justpaste = "justpaste.it" wide $ip_1 = "api.ipstack.com" wide $ip_2 = "myexternalip.com" wide $ip_3 = "ip-api.com" wide $ip_4 = "api.ipify.com" wide $vm_1 = "VMware|VIRTUAL|A M I|Xen" wide $vm_2 = "Microsoft|VMWare|Virtual" wide

condition: uint16be(0) == 0x4D5A and $dotnet and $dropbox and $justpaste and any of ($ip_*) and any of ($vm_*) }