VUE站点的XSS漏洞实战分享

VSole2022-03-15 15:50:41

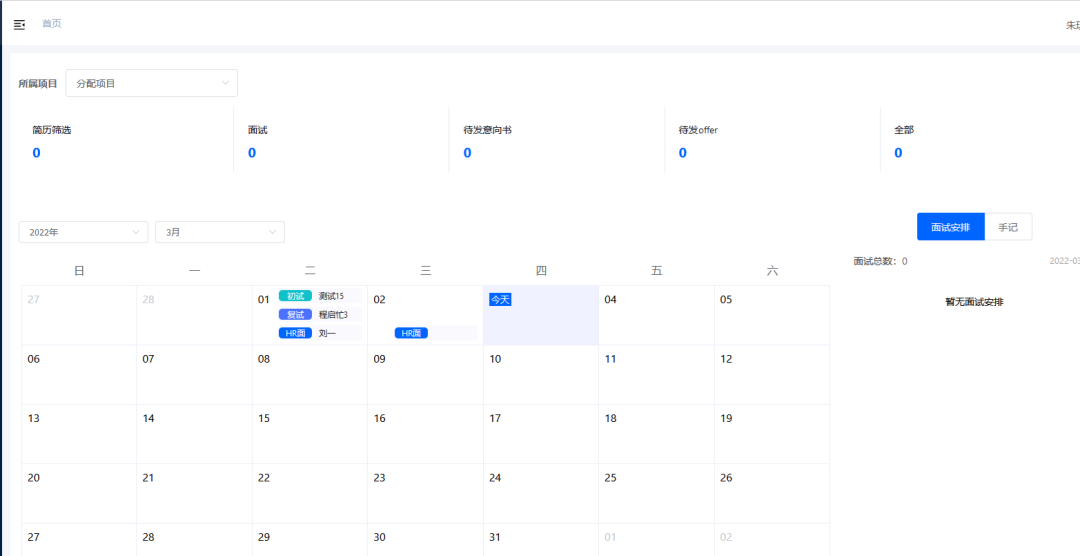

最近在测试一个公司的业务系统,打开站点一看就知道是vue的框架:

每次遇到VUE框架都是令我特别头疼的事情,因为在这个框架下面XSS实在是不太好搞,基本都被和谐了,如果对vue了解一点的话都知道,在vue里面的v-mode是神一般的存在着,而v-html几乎已经鸡鸡了。

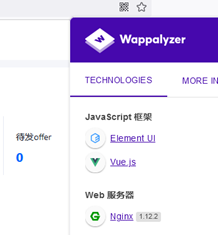

话不多说,看到整个页面啥都没有,唯一一个就是这个手记的功能,硬着头皮尝试一下吧。

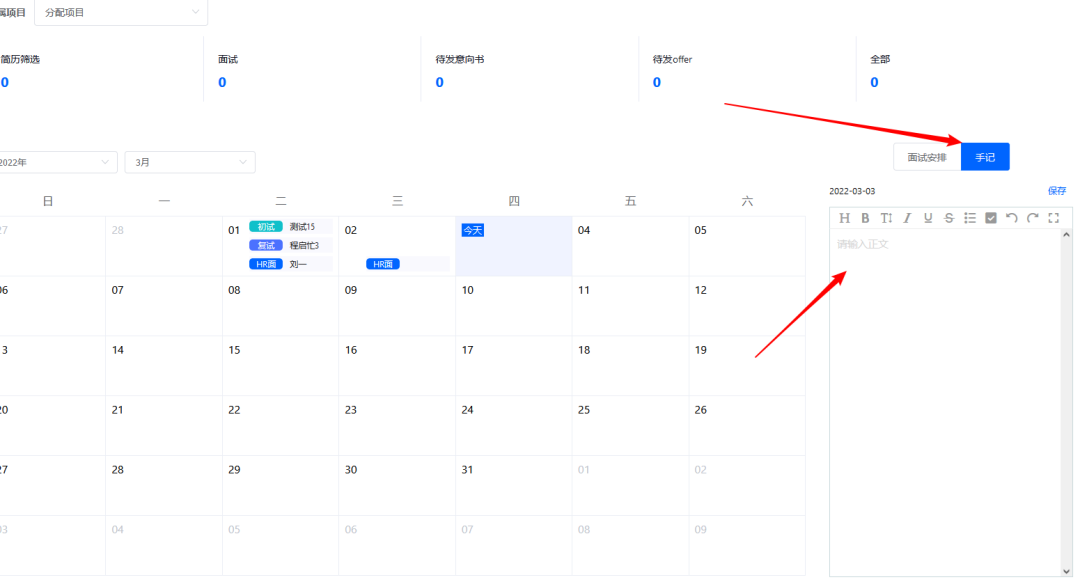

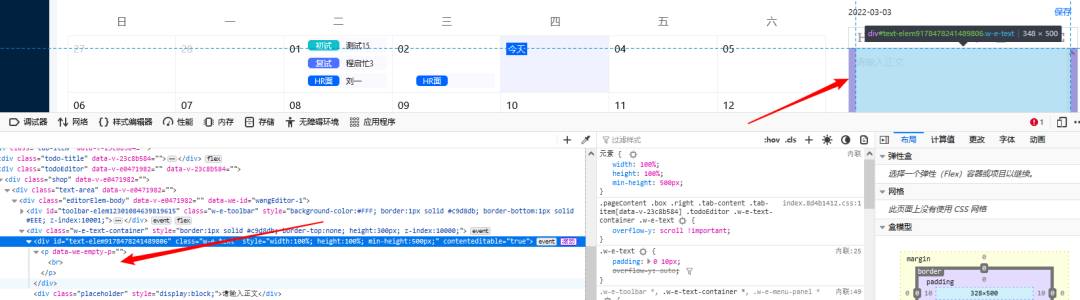

看到这个地方的时候,其实也没法判断到底能不能进行XSS,所以就试了一下。

payload:alert(<span class="code-snippet__string" style="box-sizing: border-box;">"1"</span>)

发现可以弹框,顿时信心加倍,这也是第一次弹了VUE的XSS。

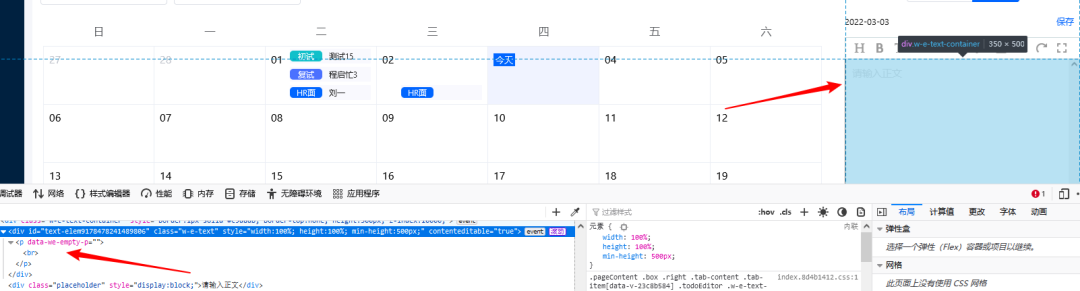

你以为这样就结束了吗?其实并没有,研发反馈修复好了,复测继续插。

哈哈,成功绕过,这里需要说明一下尝试了很多次才成功,具体的payload不太记得了,因此文章写道这里算是一个小节吧,另外附上我自己本次测试过程中的payload系统对各位大佬有用。

各人感觉如果遇到这种架构的,不妨可以尝试一下XSS,下面是分享的一些XSS常用payload,仅供各位大佬参考:

"true" "ondragenter=confirm(1)" src="alert(<span class="code-snippet__number" style="box-sizing: border-box;">1</span>)">test111""prompt(1)" contenteditable>test222"" autofocus tabindex=1>test ""true" ondragenter=confirm(1) style="width:100px,height:100px">test"1</span>)<span class="code-snippet__string" style="box-sizing: border-box;">">" " " " " " "test "test "

VSole

网络安全专家