超实用的CDN绕过-CMS识别-WAF识别技术!!

0x00 CDN,CMS,WAF简介

1、CDN即内容分发网络,起初是为了提高网络的通讯效率,后被用于IP的隐藏技术。

2、CMS即一个网站的成形开源框架,根据不同的版本不同的种类,可以方便的网站的一站式开发布局,但是使用具有漏洞版本的CMS也对网站有较大的影响。

3、WAF通俗点讲就是网站的保护保镖,保护网站抵御攻击,但是WAF被识别也会给攻击者有相应的攻击手法应对相对应的WAF设备进行绕过。

*本文涉及到的工具汇总后台回复“打点”获取

❞

0x01 CDN绕过方法小结

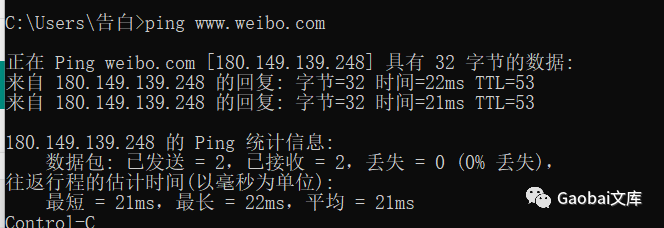

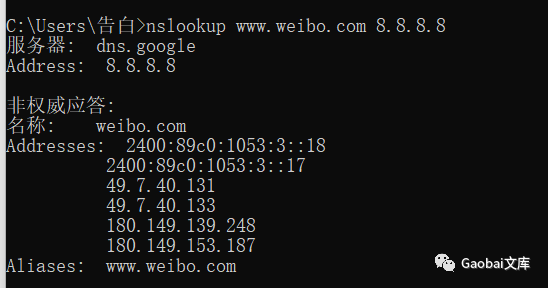

(1)冷门dns解析 使用nslookup xxx 8.8.8.8 //参考解析结果

(2)不同的IP地域多次ping //参考解析结果

使用国内的ping结果与翻墙后的IP对目标进行ping操作,有些CDN可能只对国内的IP加装了CDN流量分发,而没有对其他地域加CDN

国内:

使用国外IP(翻抢):

使用ping对象://参考解析结果

❞

(3)黑暗引擎搜索对象://参考结果

fofa、知道创宇钟馗之眼、shodan引擎、360kuake、qianx等

❞

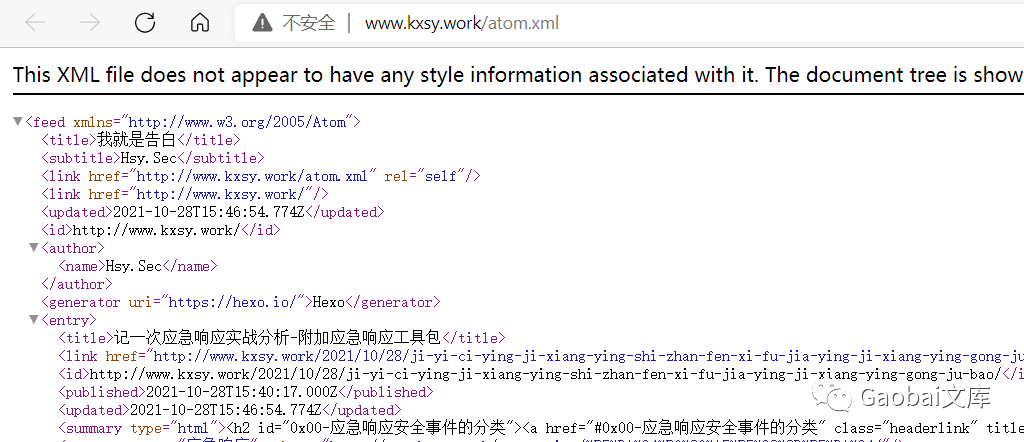

(4)rss订阅搜寻 //参考结果,部分网站支持

❞

(5)zmap大法,据说扫描全网IP一个小时内可以完毕!! 参考:https://linux.cn/article-5860-1.html

(6)网站证书查询,whois挖掘全面域名相关信息 //结果提供参考

网址查询参考:

真实IP查询:https://www.ipip.net/ip.html

超级ping检测是否存在cdn:https://ping.aizhan.com/

站长超级ping检测:http://ping.chinaz.com/

网站数据挖掘参考:https://sitereport.netcraft.com/

端口多种检测,IP查询参考:https://viewdns.info/

cdn检测地域范围:http://www.17ce.com/

指纹信息查询:http://finger.tidesec.com/

「自行参考,这里就不放图了」

❞

0x02 CMS识别小结

(1)默认中间件端口参考:这里不仅仅涉及cms,也涉及到网站的搭建,扫描对方开放的端口参考,但是不排除对方将端口隐藏或者转发,或者换了端口,这里只仅仅作为参考方法

Nginx --- 80

Iis --- 80

Apache --- 80

Weblogic --- 7001

Tomcat ---8080

Jboss --- 8080

Webshpere应用程序,默认端口号为9080

webshpere管理工具,默认端口号9090

❞

(2)url/数据包/目录扫描,根据特有目录搜索全网方式 //提供参考

将url中,或者数据包中特有的目录直接放在网上搜寻,可以查询到相关的中间件的信息

搜索:

❞

(3)网站robots.txt文件参考

(4)网站底部标签信息参考

(5)网站在线cms识别,这里提供三个网站

云溪指纹识别:https://www.yunsee.cn/

可批量cms识别:http://whatweb.bugscaner.com/

潮汐指纹信息查询子域名旁站:http://finger.tidesec.com/

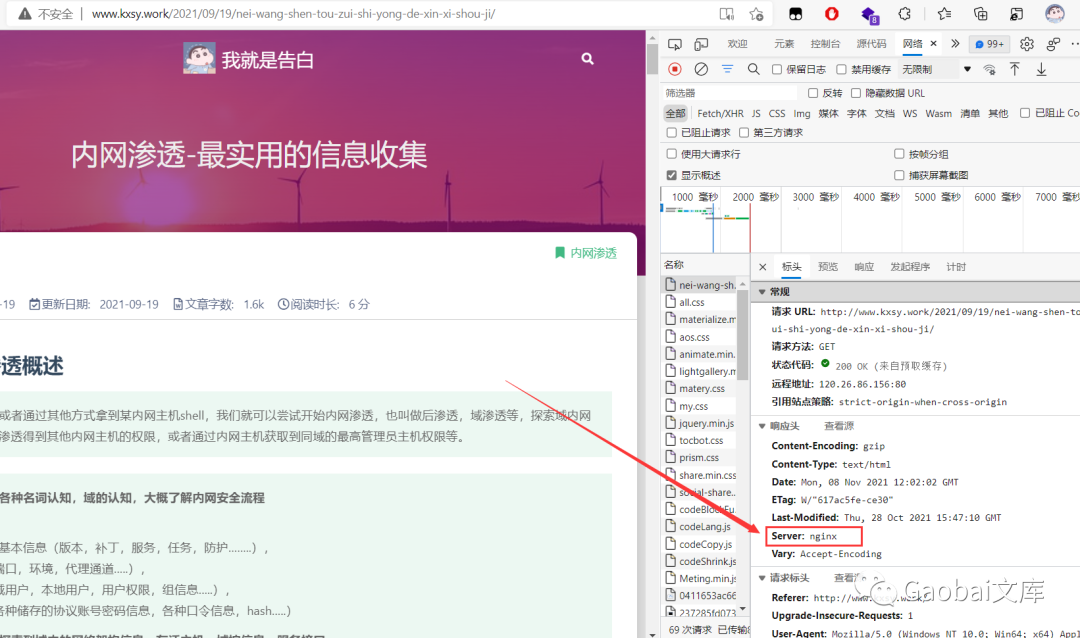

(6)数据包抓取参考,查看返回数据包的server

(7)工具扫描,给出四种工具

御剑(比较老旧)、TideFinger(推荐使用)、WhatWeb(字典未更新)大宝剑(打点工具实用)

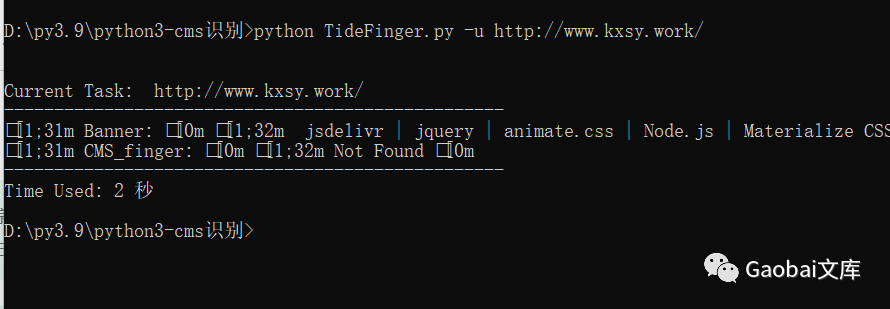

*这里介绍一下TideFinger的使用:按照文档安装相关库:使用python3

pip3 install -r requirements.txt -i https://mirrors.aliyun.com/pypi/simple/ 说明:sqlite3库在Python3 以上版本默认自带了该模块,如提示sqlite3出错请自行排查。

使用:

(8)另外还要github上相关整理的库,使用md5值对比等,可以自行搜寻相关库,访问dev库内的目录路径将文件另存为下载

使用命令查看文件md5 命令后面加上md5对比

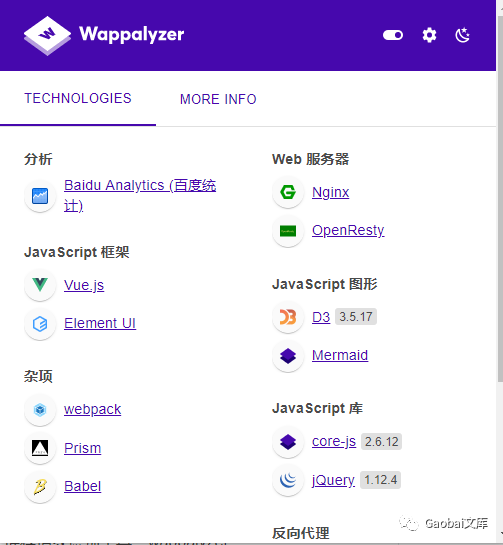

(9)推荐指纹识别工具:wappalyzer:

0x03 waf识别方法

(1)waf拦截页面参考参考waf页面:https://cloud.tencent.com/developer/article/1872310一些网站安装了d盾等,当你对他进行尝试工具,waf界面就会显示出来,达到waf识别,

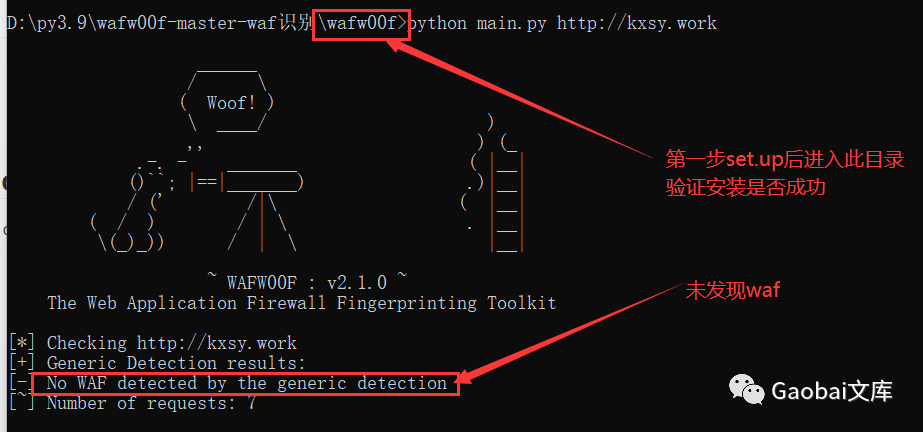

(2)工具:wafw00f (kali自带)

安装:python setup.py install

使用:wafw00f>python main.py http://kxsy.work

0x04 小结

以上的识别方法小编亲测,比较实用,有更好的方法欢迎师傅交流学习!总结不易,希望师傅指点,

本文涉及到的工具汇总后台回复“打点”获取