为IDA架设私人lumen服务器

1、 准备win10、lumen windows安装包、PostgreSQL 10安装包、IDA 7.x。

lumen windows安装包:到

https://github.com/naim94a/lumen/releases/tag/v0.1.0

下载

https://github.com/naim94a/lumen/releases/download/v0.1.0/lumen-v0.1.0-x86_64-pc-windows-gnu.zip

PostgreSQL 10安装包:到

https://www.enterprisedb.com/downloads/postgres-postgresql-downloads

下载

https://get.enterprisedb.com/postgresql/postgresql-10.20-1-windows-x64.exe

2、 先安装postgresql-10.20-1-windows-x64.exe,设置数据库端口、密码等信息。

username:postgres

password:sa

port:5432

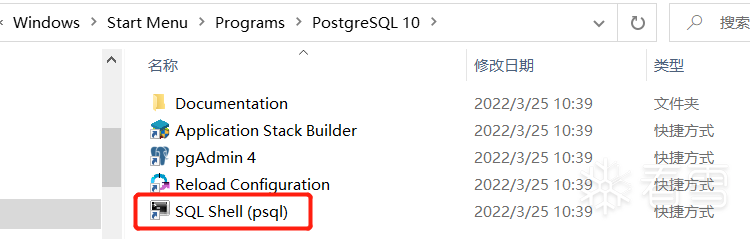

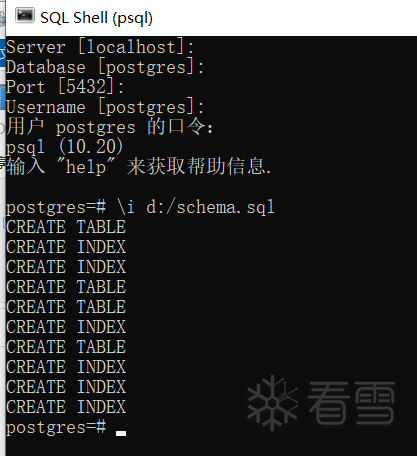

运行PostgreSQL 10的SQL Shell (psql),schema.sql复制到D盘,导入schema.sql,初始化数据库。

# 注意导入sql文件的路径用/,不是\。

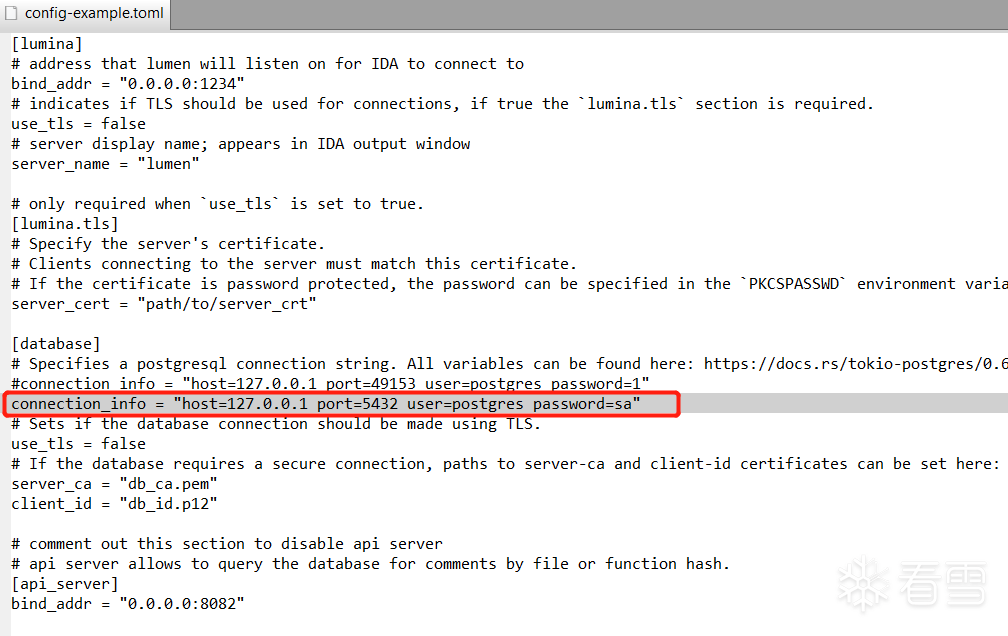

3、 解压lumen-v0.1.0-x86_64-pc-windows-gnu.zip到任意目录,修改config-example.toml中数据库连接信息,填入正确的数据库端口号5432和数据库密码。

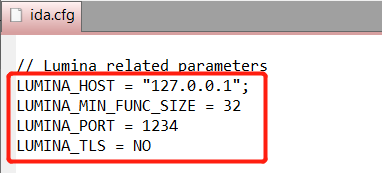

4、 修改IDA的ida.cfg,填入lumen服务器信息,lumen端口1234在上面config-example.toml中配置的。

5、 运行lumen服务器,可创建一个批处理来运行。

启动lumen.cmd

@echo offlumen -c config-example.toml

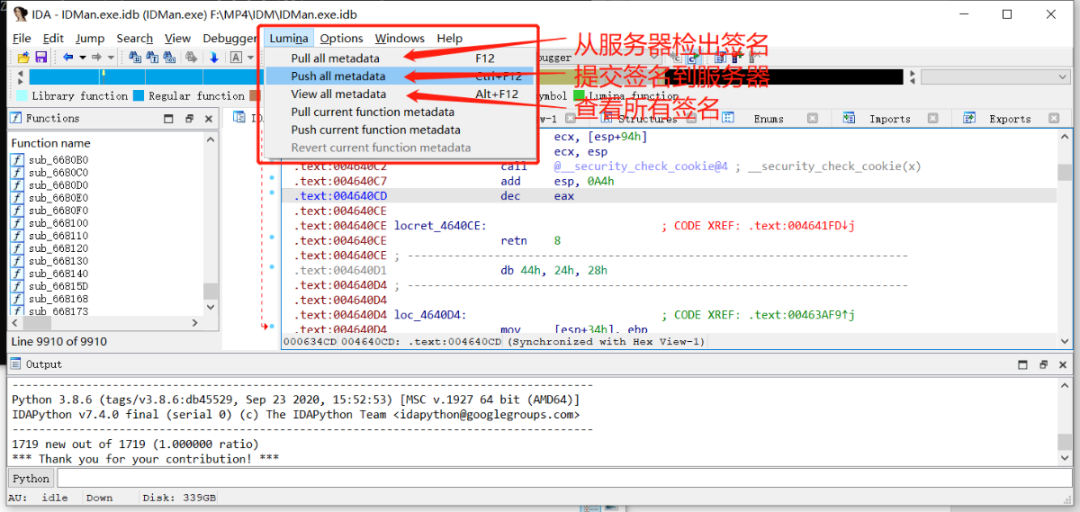

6、 运行IDA,开始分析程序,通过菜单lumen提交签名或者检出签名。

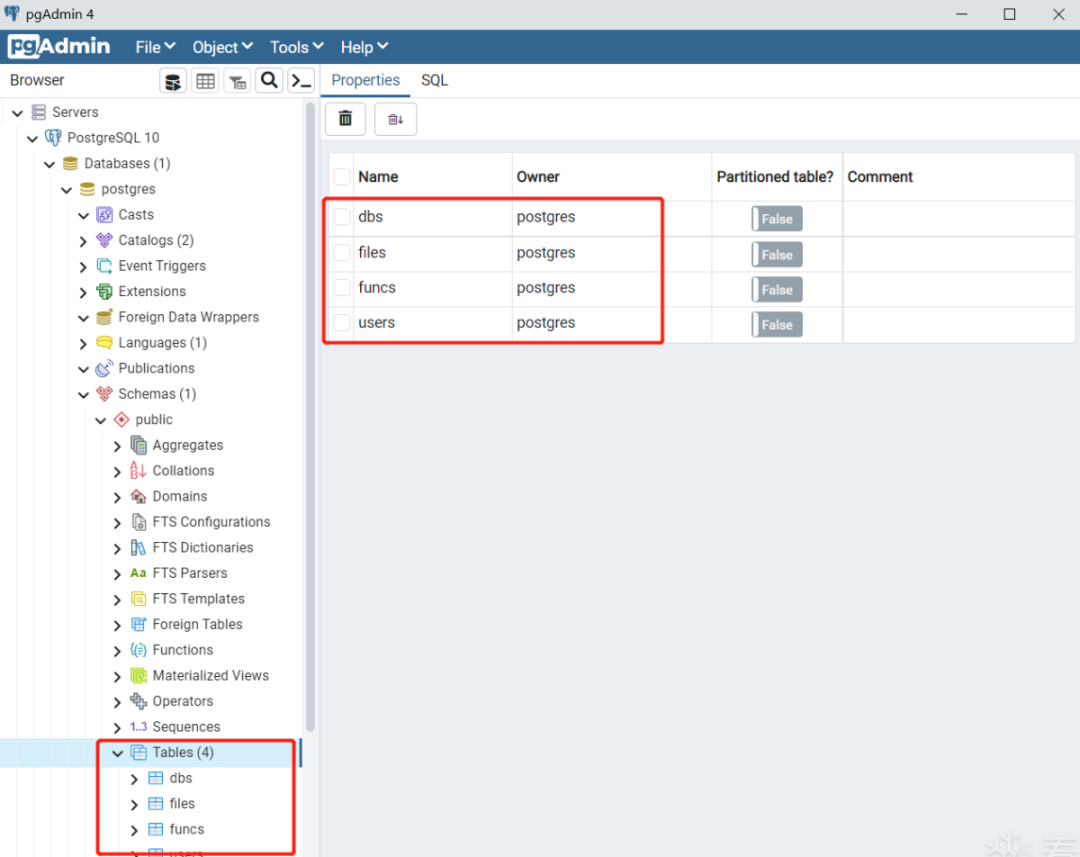

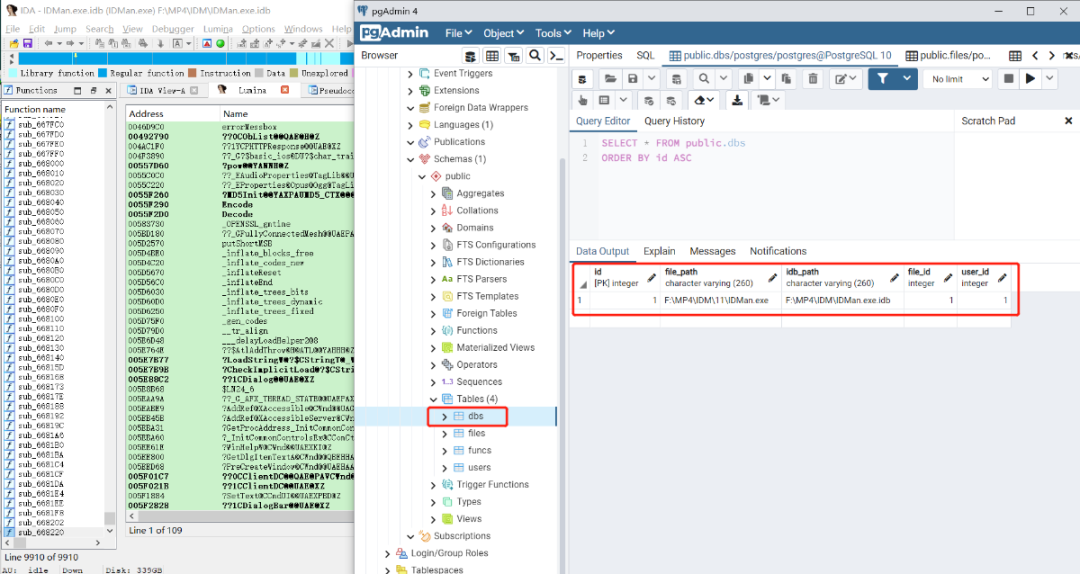

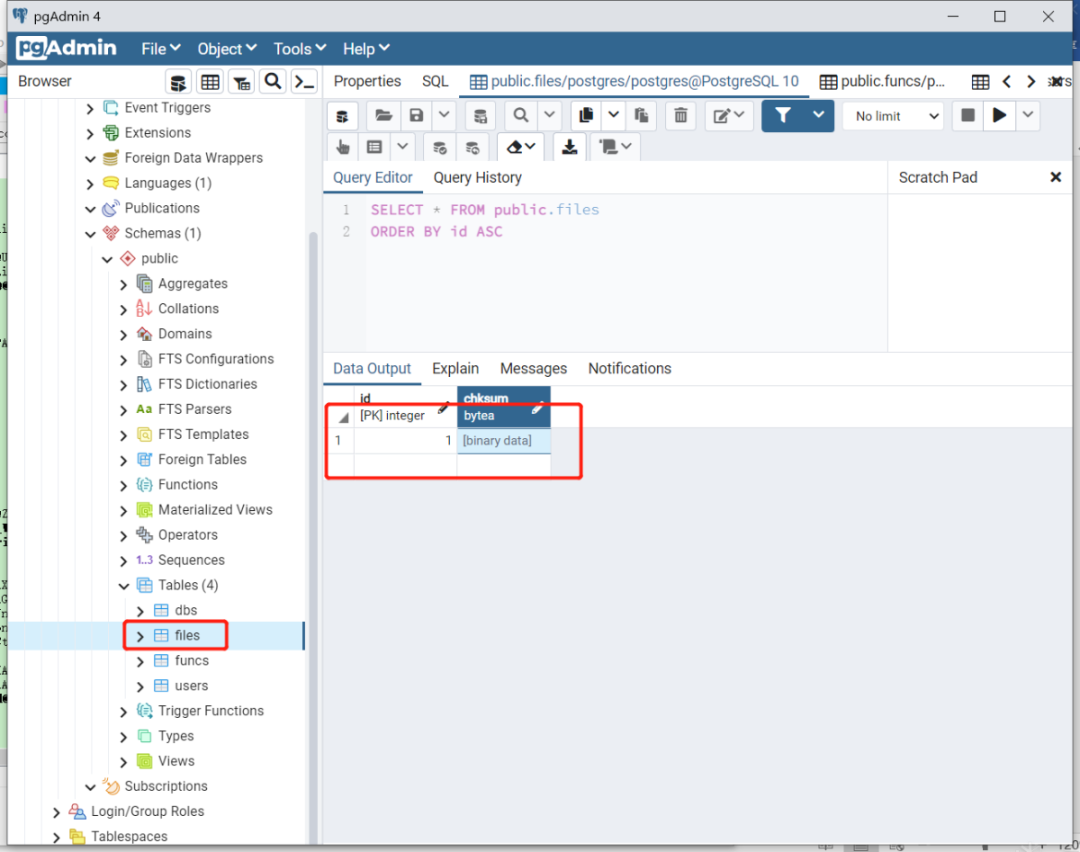

配合PostgreSQL 10的pgAdmin查看数据库存放了啥数据。

dbs表:

file表:

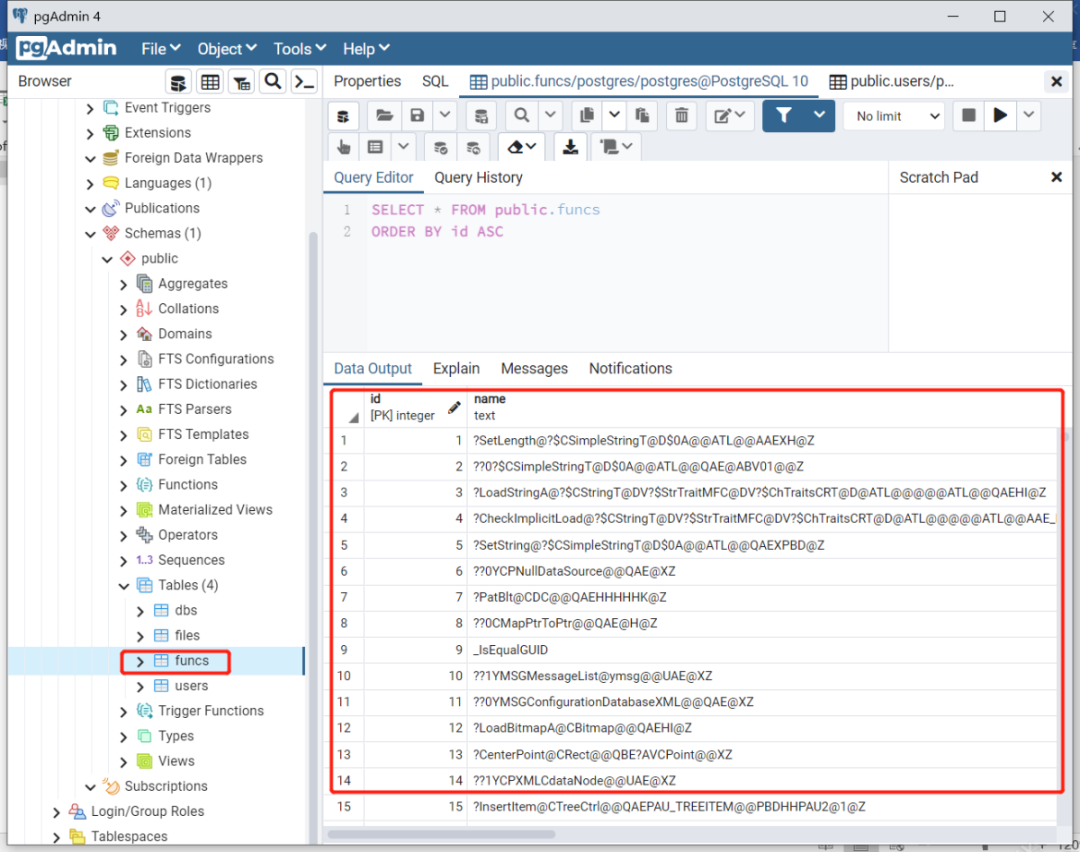

funcs表:

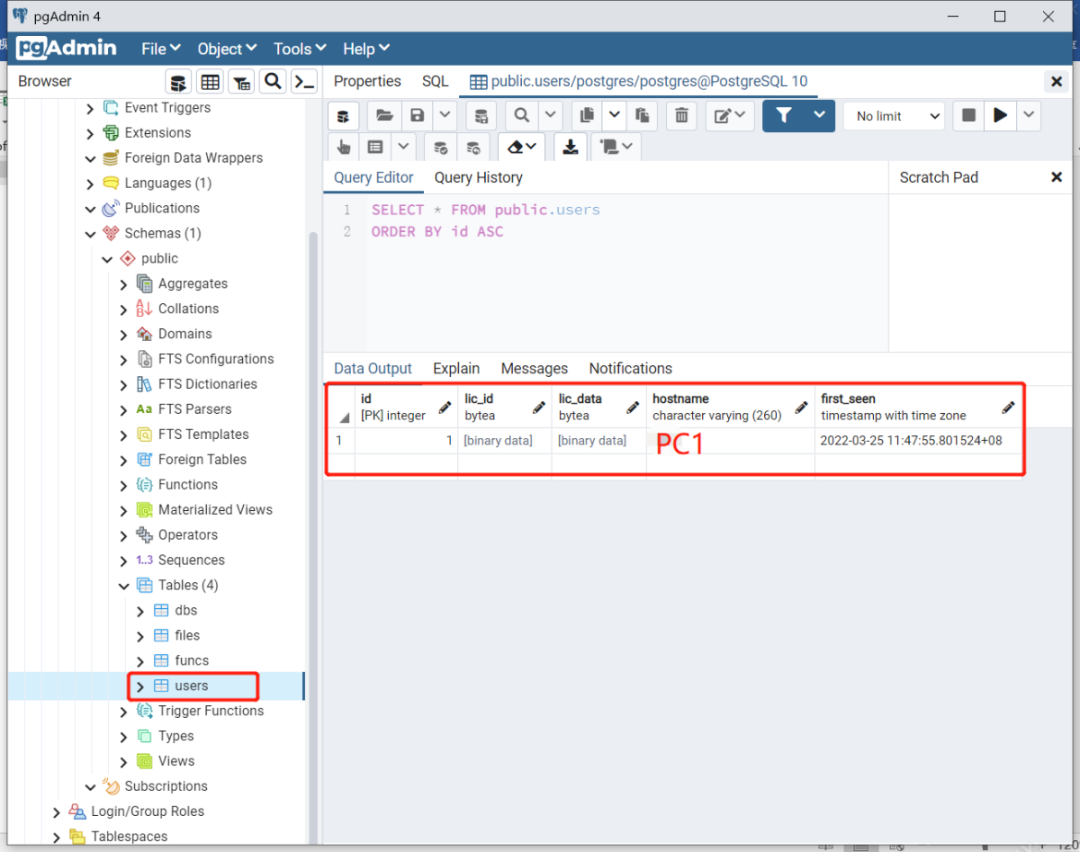

users表:

7、 需要配置证书的,可参考文档README.md,用openssl生成证书。

8、 更多资料请查看:

官网 https://abda.nl/lumen/

源码 https://github.com/naim94a/lumen