美国防承包商关联公司借激励计划名头,通过SDK收集用户敏感数据

2022年4月,外媒曝光了一家巴拿马公司 Measurement Systems S. de R.L,声称该公司与弗吉尼亚州的一家国防承包商Vostrom/Packet Forensics LLC存在关联关系,该承包商为美国国家安全机构从事网络情报、网络防御和情报截获工作。

而曝光该公司的主要原因,是由于该公司将其SDK代码,通过所谓的激励计划方式,向世界各地的开发人员付费,以将其代码(软件开发工具包或 SDK)整合到他们的应用程序中,它的存在使巴拿马公司能够秘密地从数百万台 Android 设备上收集数据。目前SDK已经集成在数个下载量超过 1000 万次的msl祈祷应用程序、高速公路测速检测应用程序、二维码读取应用程序等热门APP中。

根据统计发现,Measurement Systems 软件套件存在于至少 6000 万台移动设备上下载的应用程序中。

名为 AppCensus 的公司对此进行了分析,该公司负责检查移动应用程序的安全性和隐私性,该公司认为该软件是他们在研究移动应用程序的六年中所见过的最侵犯隐私的 SDK,公司创始人表示,它毫无疑问可以被描述为恶意软件。

AppCensus对一款名为WiFi Mouse的应用进行分析,通过评论可以知道也有华语用户在使用。

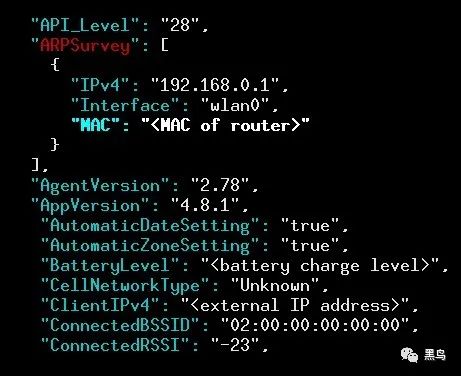

通过对APP进行流量捕获,分析发现该APP会将当前连接的路由器MAC地址传输到子域名mobile.measurelib.com,域名属于Measurement Systems公司。

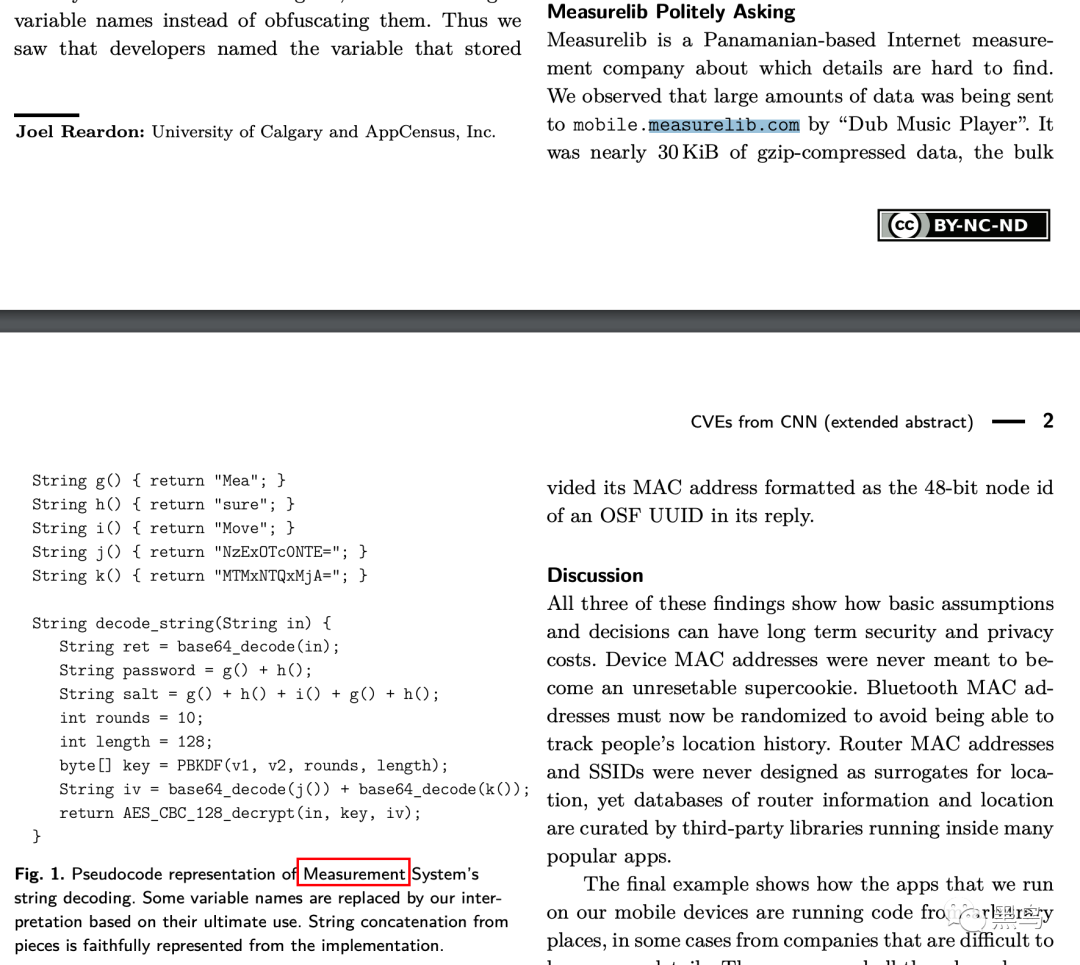

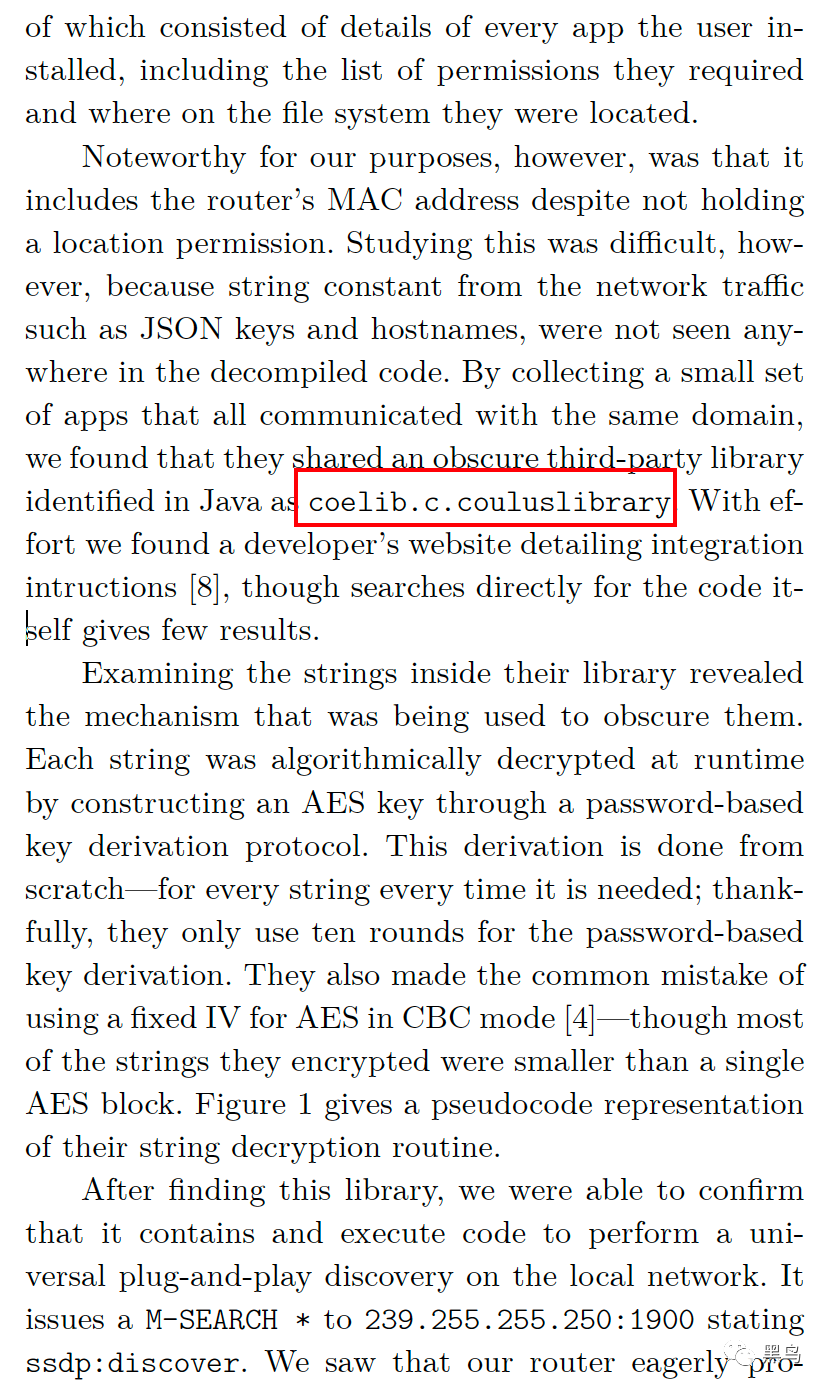

黑鸟随意搜了一下该域名,发现这个域名传输MAC地址早已经是惯犯,在以前的文献中就有提及存在传输敏感数据情况。下面这个文档还提及了三种获取路由器MAC地址、SSID的方法,有兴趣的可以研究一下。

ref:https://www.petsymposium.org/2021/files/hotpets/cves-cnn.pdf

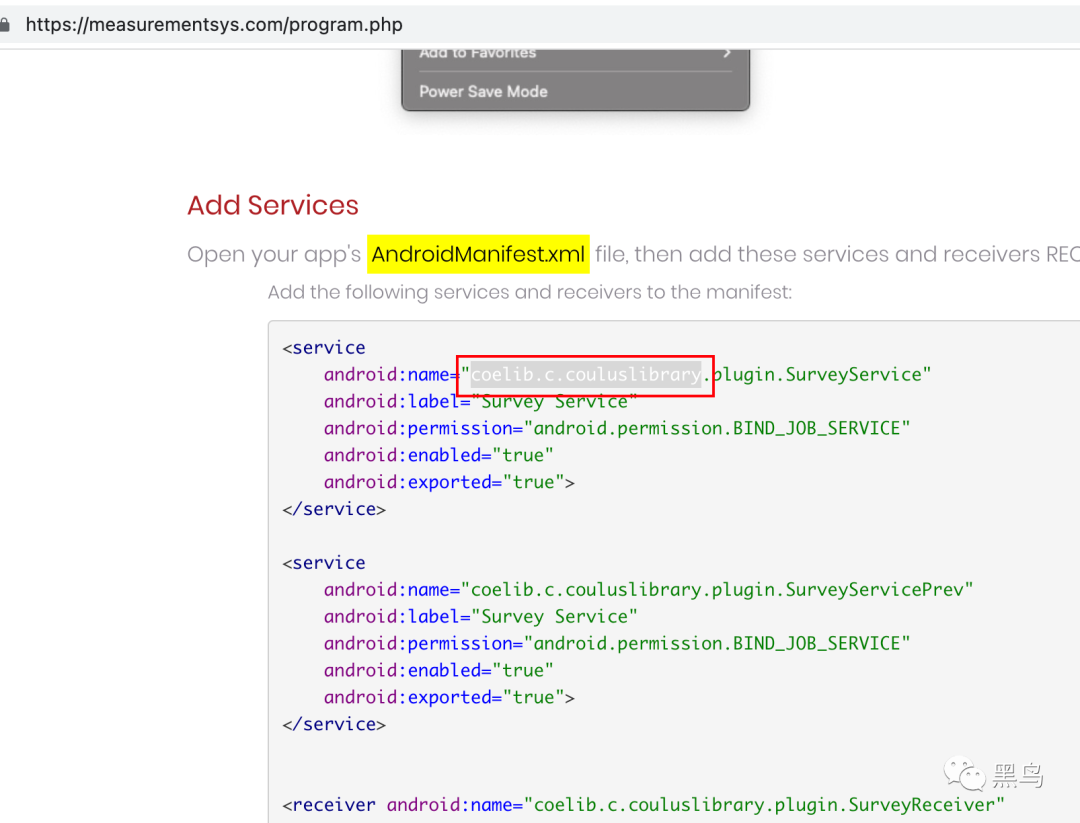

而在文档中,提及到measurement使用了一个名为coelib.c.couluslibrary的第三方库,

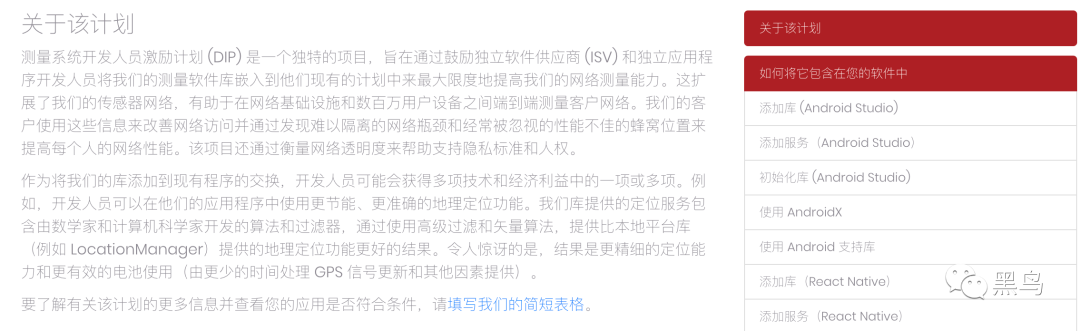

对参考链接进行查看,发现这个SDK来自该公司的所谓开发人员激励计划,意思大致是如果开发人员把他们的SDK加到APP里面,开发人员可以获得经济利益。它告诉开发者他们每个月可以赚取 100 到 10,000 美元甚至更多,这取决于它可以提供多少活跃用户。文件显示,该公司对启用该应用程序访问用户位置的用户特别感兴趣,但它强调不需要启用此类权限来收集数据,关于不启用权限就可以收集数据的方法可以参考上述的文献,再次不做延伸分析。

https://measurementsys.com/program.php

可以以此为特征进行APP检测以及自查。

此外,该SDK还会收集其他信息,例如剪贴板、GPS、电子邮件和电话号码。通过对多个应用进行检测发现,运行相同版本 SDK的不同应用程序将收集不同的信息。例如,运行此 SDK 的简单天气和时钟小部件应用程序会收集剪贴板的内容:每当用户复制/粘贴某些内容时,它都会转到共享剪贴板,然后此 SDK 会搜索该剪贴板并将其上传到其服务器,其中包括密码管理器的场景,若用户打开密码管理器复制自己密码,该SDK也会将这些密码进行上传。

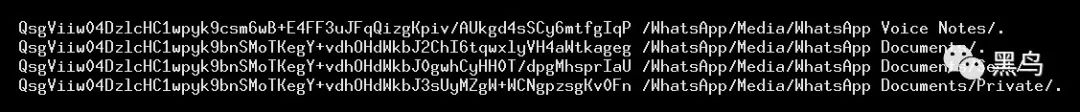

该SDK还会针对存储在 WhatsApp 下载文件夹中的文件,SDK不一定能读取文件的内容,但它可以通过计算Hash的方式,将这些文件与已知文件进行匹配。

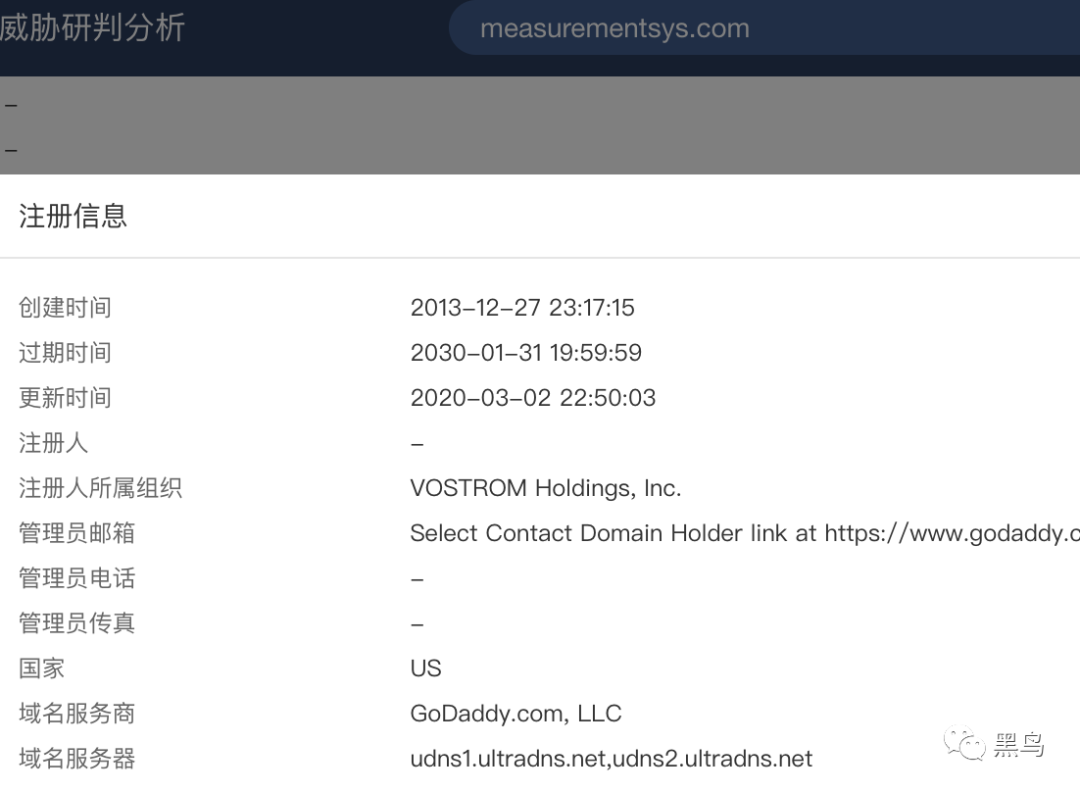

根据whois记录显示,Measurement Systems 的互联网域名于 2013 年由一家名为 Vostrom Holdings Inc. 的美国公司注册,目前域名已经被隐私保护。

通过公司记录,发现Vostrom 通过子公司 Packet Forensics LLC 与联邦政府开展业务。

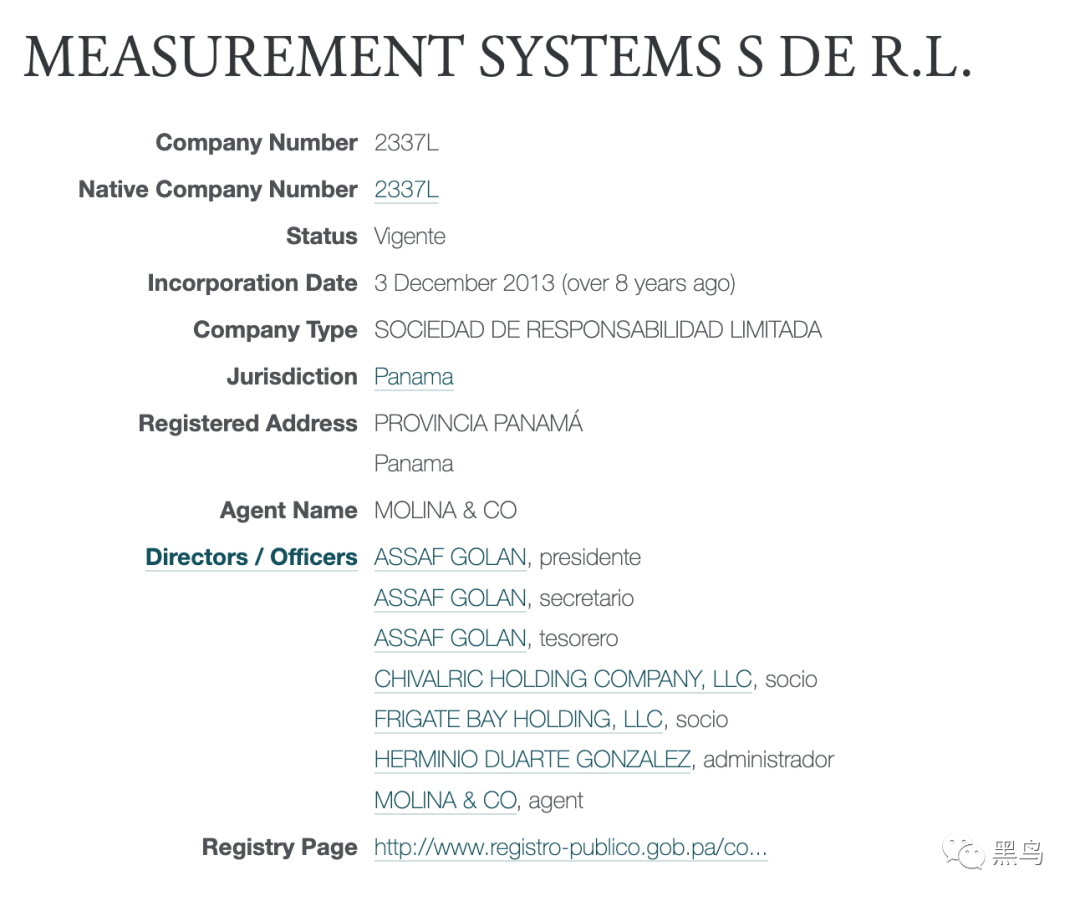

根据公司记录,Measurement Systems还将两家控股公司列为管理人员(见下图),外媒称这两家公司都与 Vostrom 的附属人员共享一个位于弗吉尼亚州斯特林的地址。

根据公司所有权记录,其中一人控制着一家同名的美国有限责任公司

Measurement Systems LLC。

外媒称,据公司所有权记录和一位知情人士透露,Vostrom 及其子公司隶属于长期为美国政府担任网络安全顾问的罗德尼·乔菲 ( Rodney Joffe ),并由他的几个下属管理,黑鸟通过查询相关网站whois也可以发现该情况。

外媒称,熟悉Joffe职业生涯的人士说,Joffe为政府实体提供专业数据和能力,有时是机密项目。在 2016 年大选期间,关于监控唐纳德·特朗普 ( Donald Trump ) 财产的网络流量的长期争议中,他占据了显着位置。

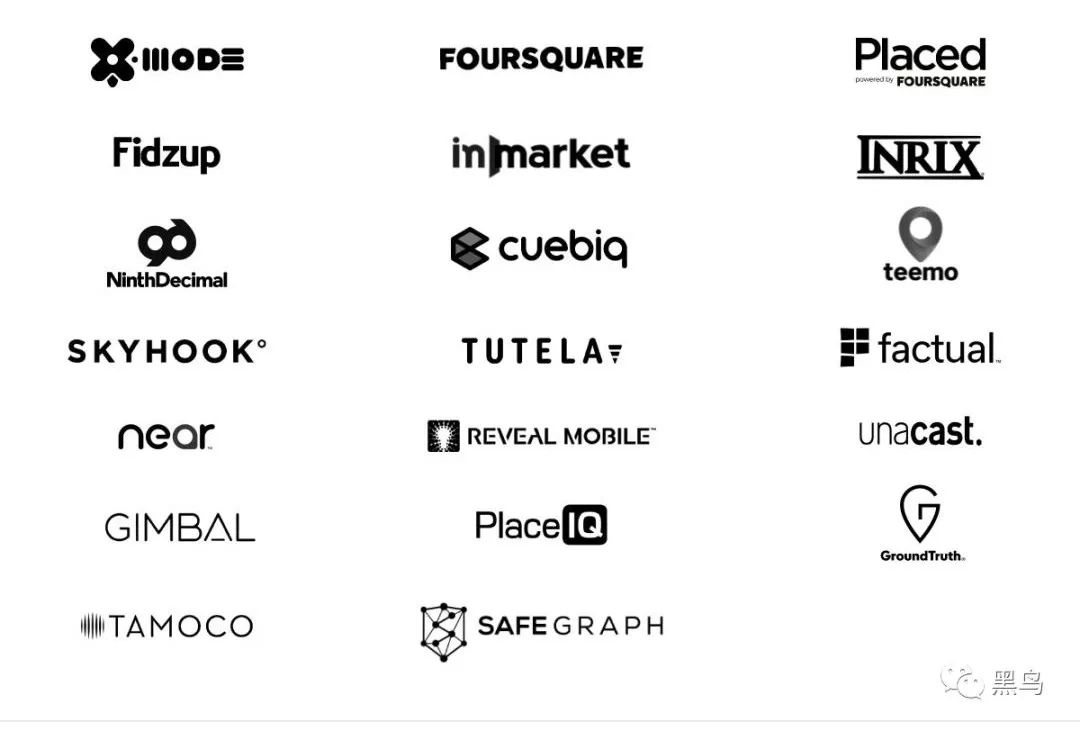

随着互联网上越来越多的信息被加密,美国政府已经转向移动设备上的软件来收集有关人员和他们去过的地方的信息。从手机收集位置数据的市场已经出现了一个强大的市场,政府机构已成为此类数据的主要买家,往期黑鸟对此进行了多次报道。

这些数据可以包括地理位置,促进价值数十亿美元的位置分析行业的发展,以了解人员的流动。许多公司通常不向政府出售产品的技术高管也描述了美国情报机构与他们接触的情况,并要求他们自愿提供有关其用户的大量用户数据,或对他们的数据进行未经授权的查询以供执法部门使用。可参考:追踪美国总统日常行程:现实版电子上帝

位置数据公司

目前谷歌商店已经下架了部分带有该SDK的应用,删除了该SDK代码的应用会重新上架,涉及APP应用包名如下:

com.lelic.speedcam

com.parfield.prayers.lite

com.necta.wifimousefree

qrcode.scanner.qrmaker

com.qiblafinder.prayertime.hijricalendar

net.difer.weather

com.handcent.app.nextsms

com.kafuiutils

com.quranmp3ramadan.readquran

com.quranmp3.readquran

com.audiosdroid.audiostudio

可选择将移动设备设置屏蔽域名以及其子域名

mobile.measurelib.com

genoa.measurementsys.com

参考链接:

https://www.wsj.com/articles/durham-probe-reveals-government-access-to-unregulated-data-streams-11645871581

关于SDK窃取数据以及应用名称详情可参考链接:

https://blog.appcensus.io/2022/04/06/the-curious-case-of-coulus-coelib/

文章来源:安全内参